UPDATE 2023-06-28: Ein Abschnitt des zweiten Absatzes dieses Artikels, der die FCEB-Hosts beschreibt, die wir für diese Analyse untersucht haben, wurde aus Gründen der Klarheit überarbeitet.

Zusammenfassung

Am 13. Juni veröffentlichte die CISA das BOD 23-02 mit dem Ziel, die Risiken im Zusammenhang mit aus der Ferne zugänglichen Verwaltungsschnittstellen zu mindern, die eine Konfiguration oder Kontrolle von Netzwerken der Bundesbehörden über das öffentliche Internet ermöglichen könnten. Diese über das Internet zugänglichen Geräte sind seit langem ein gefundenes Fressen für Bedrohungsakteure, die sich unbefugt Zugang zu wichtigen Anlagen verschaffen wollen. Es ist daher ermutigend, dass die Bundesregierung diesen Schritt unternimmt, um ihre allgemeine Sicherheitslage und die ihrer angrenzenden Systeme proaktiv zu verbessern.

Censys Forscher analysierten die Angriffsflächen von mehr als 50 Organisationen und Unterorganisationen der Federal Civilian Executive Branch (FCEB). Während unserer Untersuchung entdeckten wir insgesamt über 13.000 verschiedene Hosts, die auf mehr als 100 autonome Systeme verteilt waren, die mit diesen Organisationen verbunden sind. Bei der Untersuchung der auf diesen Hosts ausgeführten Dienste fand Censys Hunderte von öffentlich zugänglichen Geräten, die in den in der Richtlinie beschriebenen Bereich fallen.

Fundstücke

Censys suchte speziell nach öffentlich zugänglichen Fernverwaltungsschnittstellen für vernetzte Geräte wie Router, Access Points, Firewalls, VPNs und andere Technologien zur Fernverwaltung von Servern.

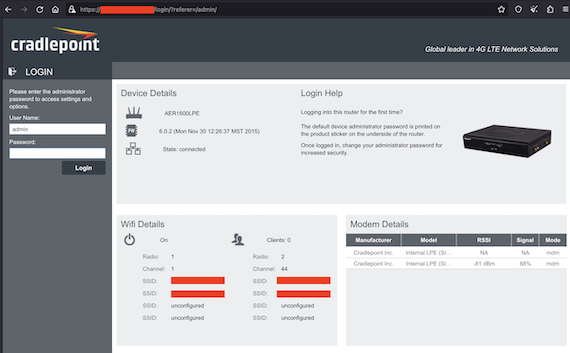

Im Laufe unserer Nachforschungen entdeckten wir fast 250 Instanzen von Webschnittstellen für Hosts, die Netzwerkanwendungen offenlegen, von denen viele Remote-Protokolle wie SSH und TELNET ausführen. Darunter befanden sich verschiedene Cisco-Netzwerkgeräte mit offengelegten Adaptive Security Device Manager-Schnittstellen, Unternehmens-Router-Schnittstellen von Cradlepoint, die Details zu drahtlosen Netzwerken preisgeben, und viele gängige Firewall-Lösungen wie Fortinet Fortiguard und SonicWall-Appliances.

Öffentlich zugängliches Cradlepoint-Router-Webinterface, das einer FCEB-Organisation zugeordnet ist

Über 15 Instanzen von ungeschützten Fernzugriffsprotokollen wie FTP, SMB, NetBIOS und SNMP wurden ebenfalls auf FCEB-bezogenen Hosts gefunden. Diese Protokolle sind seit langem mit Sicherheitslücken behaftet, und wenn sie dem Internet ausgesetzt sind, erhöht sich das Risiko, von Bedrohungsakteuren angegriffen zu werden, die versuchen, sich aus der Ferne unbefugten Zugang zur staatlichen Infrastruktur zu verschaffen.

Mehrere Out-of-Band-Remote-Server-Verwaltungsgeräte wie Lantronix SLC-Konsolenserver. In der CISA-Richtlinie heißt es: "Diese Out-of-Band-Schnittstellen sollten niemals direkt über das öffentliche Internet zugänglich sein."

Über den Anwendungsbereich von BOD 23-02 hinaus haben wir auch andere bemerkenswerte Sicherheitsprobleme bei diesen Hosts festgestellt, darunter:

- Mehrere Instanzen von exponierten verwalteten Dateiübertragungs-Tools wie MOVEit transfer, GoAnywhere MFT, VanDyke VShell file transfer und SolarWinds Serv-U file transfer. Verwaltete Dateiübertragungsdienste sind aufgrund der sensiblen Daten, die sie verarbeiten, häufig das Ziel von Datendiebstahlsattacken.

- Über 10 Hosts, auf denen HTTP-Dienste laufen , die Verzeichnislisten von Dateisystemen offenlegen, eine häufige Quelle für sensible Datenlecks

- Offengelegte Nessus-Server zum Scannen von Schwachstellen, die Schwachstellen in internen Netzwerken aufspüren sollen und dadurch als Quelle von Netzwerkinformationen und Sprungbrett für künftige Angriffe zum Ziel werden

- Offengelegte physische Barracuda Email Security Gateway Appliances, die kürzlich Schlagzeilen machten, nachdem ein kritischer Zero-Day entdeckt wurde, der aktiv zum Datendiebstahl ausgenutzt wurde

- Über 150 Instanzen von nicht mehr aktueller Software, darunter Microsoft IIS, OpenSSL und Exim. Auslaufende Software ist anfälliger für neue Schwachstellen und Exploits, da sie nicht mehr mit Sicherheitsupdates versorgt wird, was sie zu einem leichten Ziel macht

Nächste Schritte

FCEB-Behörden sind verpflichtet, innerhalb von 14 Tagen nach der Identifizierung eines dieser Geräte Maßnahmen gemäß BOD 23-02 zu ergreifen, indem sie es entweder nach den Konzepten der Zero Trust Architecture absichern oder das Gerät aus dem öffentlichen Internet entfernen. Obwohl dieses Mandat direkt für FCEB-Organisationen gilt, wird empfohlen, dass alle Organisationen, unabhängig von ihrer Größe, Schritte unternehmen, um diese Schnittstellen in ihren Netzwerken zu identifizieren und zu sichern, da diese oft leichte Ziele für Bedrohungsakteure sind.