(Wie in "Russisches Ransomware C2-Netzwerk in Censys Daten entdeckt" berichtet )

Kurzfassung

Ende Januar 2023 überprüften die Analysten von Censys den Host F (95.213.145.99), der zuvor in den Berichten von Censys als ein in Russland ansässiger, wahrscheinlich bösartiger Host identifiziert worden war, auf dem ein Command and Control (C2) Ransomware-Kit mit Rückrufen zu einer zugehörigen Bitcoin-Wallet lief. Bei der Rückkehr zum Host wurde festgestellt, dass die primären Ports, auf denen die C2-Software und die Cryptocurrency-Callbacks liefen, entfernt wurden, der Host jedoch jetzt aktiv einen Port unterhält, auf dem Metasploit Pro (eine kommerzielle Penetrationstestsoftware) läuft. Wenn man die Historie des Hosts anhand der Daten von Censys verfolgt, kommt man zu dem Schluss, dass der Host wahrscheinlich von dem/den gleichen Benutzer(n) verwaltet wird, wie zum Zeitpunkt der vorherigen Berichterstattung. Darüber hinaus könnte die aktive Wartung eines Ports speziell für Metasploit zusätzlich zu den historischen Beobachtungen von Censysdarauf hindeuten, dass der Host seine früheren Aufgaben, nämlich das Hosten von Ransomware-Kits und die Erleichterung des direkten Zugriffs und der Zahlung, auf eine eher verwaltende Rolle bei der Suche nach neuen Angriffsopfern verlagert hat.

Beobachtungen

Kontext:

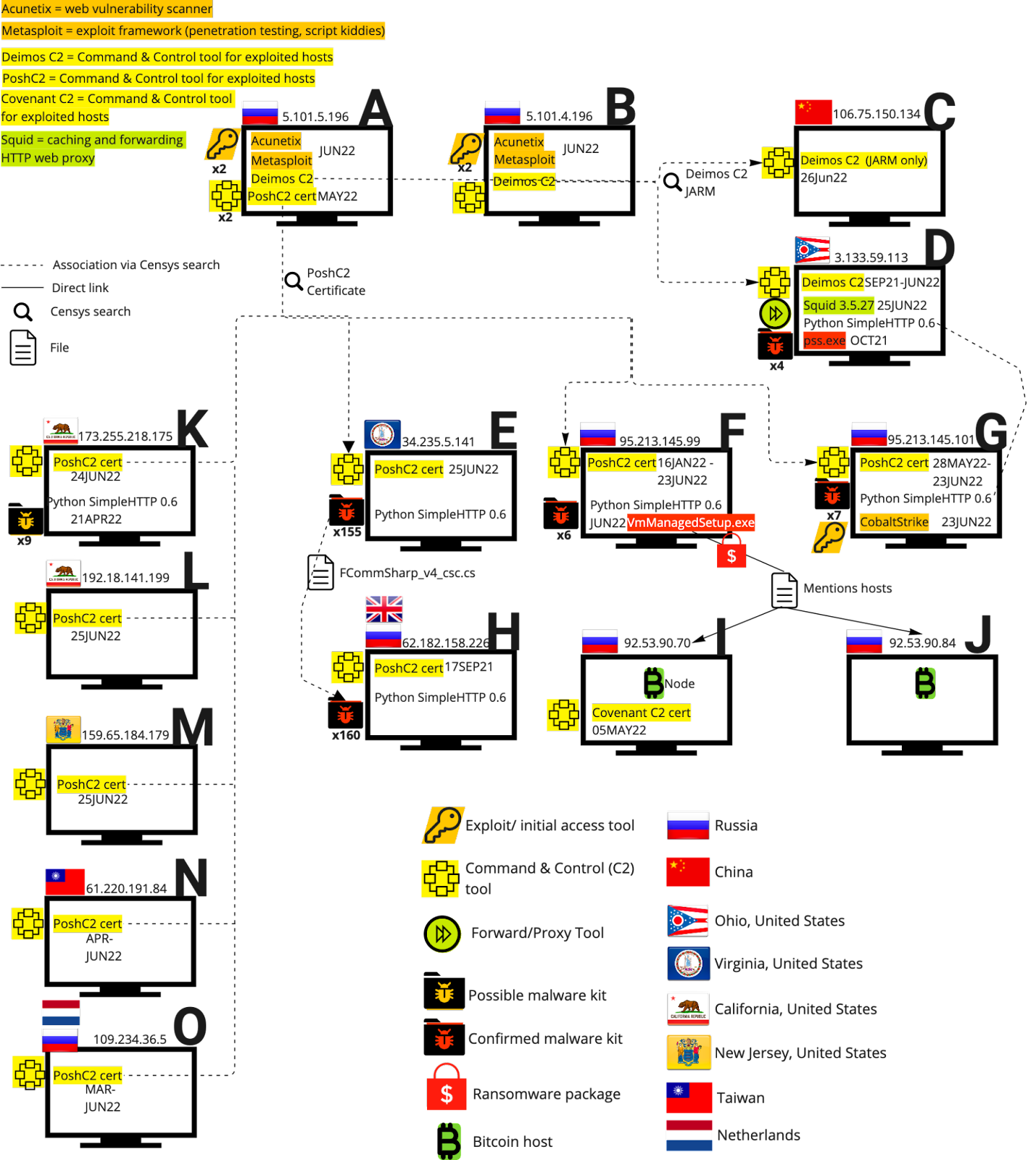

Hinweis: Dieses Follow-up konzentriert sich auf "Host F", der im Bericht von Censysvom 18. Juli 2022 "Russian Ransomware C2 Network Discovered in Censys Data" genannt wird. Alle anderen Host-Namen und -Identitäten stammen aus dem genannten Bericht; siehe nachstehendes Diagramm.

In dem Bemühen, die Entwicklung schadhafter Hosts im Laufe der Zeit zu verstehen, kehrten die Analysten von Censys zu den Hosts zurück, die in früheren Berichten von Censys erwähnt wurden, um signifikante Änderungen in der Haltung oder schadhafte Entwicklungen zu beobachten. Wie in diesem Bericht erwähnt, wurde Host F zuvor als Host für C2-Ransomware-Pakete beobachtet, die mit Rückrufen zu Bitcoin-Knoten verbunden waren. Die Weiterentwicklung von Host F durch die Hinzufügung eines neuen Metasploit-Ports gibt Anlass zur Sorge und weist Host F möglicherweise als Teil eines größeren Ransomware-Netzwerks aus. Diese Möglichkeit ergibt sich aus der Tatsache, dass Host F nun dem beobachteten Trend folgt, dass auf Host A und Host B sowohl C2-Software als auch Metasploit ausgeführt wird, wobei die Verbindungen zu Bitcoin-Knoten einen weiteren Grund für eine Überprüfung und eine begründete Annahme über böswillige Anwendungsfälle liefern.

Diagramm zur Verknüpfungsanalyse aus dem referenzierten Bericht:

Analytischer Prozess:

Am 30. Januar 2023 führte Host F (95.213.145.99) zwei Ports aus. Dabei handelt es sich um die Ports 5357/HTTP (der unter Microsoft Windows beobachtet wurde) und 7070/UNBEKANNT (dieser Port ist zwar unbekannt, steht aber möglicherweise mit AnyDesk in Verbindung, da 7070 allgemein als Standard-Listener-Port für die AnyDesk-Remote-Desktop-Software gilt ).

Am Morgen des 24. Januar 2023 lief auf Host F jedoch auch Port 3790/HTTP, auf dem Rapid7 Metasploit Pro und NGINX ausgeführt wurden. An diesem Port lief ein selbstsigniertes, nicht vertrauenswürdiges Metasploit-Zertifikat(da6330dad891b30e0f92bd0e2e53162ca3dd8dc4f0d6415d69d4d2d9e4efa5e7).

Der Port 3790, auf dem Metasploit läuft, wurde zum Zeitpunkt des letzten Berichts von Censysnicht beobachtet und wurde zum ersten Mal am 13. Oktober 2022 hinzugefügt. Nur drei Tage zuvor, am 10. Oktober 2022, wurde der Port 4444 zum letzten Mal vom Host entfernt. (Port 4444/TCP/UDP ist der Standard-Listener-Port für Metasploit.) Die Beibehaltung eines aktiven Listener-Ports für Metasploit unmittelbar nach der Aufnahme eines aktiven Exploit-Ports deutet wahrscheinlich darauf hin, dass der/die Benutzer, der/die diesen Port verwaltet/verwalten, immer noch aktiv ist/sind und es sich um dieselben Personen handelt, die bereits im Jahr 2022 beobachtet wurden.

Neben der Änderung der Metasploit- und wahrscheinlichen Metasploit-Ports Anfang Oktober 2022 änderten sich auch die mit Windows verbundenen Ports (zu den beiden derzeit beobachteten Ports 5357 und 7070). Dies würde die Erklärung für die Portänderung als ein Update des Betriebssystems des/der Benutzer(s) weiter verfestigen, da nach Angaben von Rapid7 (den Entwicklern der Metasploit-Software) Benutzer nach einem Windows-Update oder nach dem Verlust ihres Verzeichnisses Probleme mit der Bindung von Metasploit an Port 3790 hatten.

In der Vergangenheit wurde der Port 3790 etwa alle 30 Tage entfernt und wieder hinzugefügt, zusammen mit den anderen Änderungen an den mit Windows verbundenen Ports. Es wurde beobachtet, dass diese Entfernung zwischen einem Tag und acht Tagen dauerte, bevor er wieder hinzugefügt wurde. Am 30. Januar 2023 ist dieser Port immer noch vom Host entfernt.

Andere Ports, die auf dem Host aktiv waren, sind Port 40815, der sich selbst als "Rapid7 Security Console" identifizierte, und Port 8834, der mit der Software für den Schwachstellenscanner "Nessus" von Tenable beobachtet wurde. Diese wurden Anfang bis Mitte Dezember beobachtet und am 21. bzw. 22. Dezember 2022 entfernt. Außerdem wurde Port 8000 ( Censys berichtete, dass er ein Malware-Kit und Rückrufe zu einer Bitcoin-Wallet enthielt) zuletzt am 13. September 2022 von Censys beobachtet, als der Port vom Host entfernt wurde.

Bei der weiteren Analyse der historischen Censys Daten von Host F wurden keine Unstimmigkeiten beim Entfernen und Hinzufügen von Ports festgestellt, wie sie seit den mutmaßlichen Software-Updates im Oktober 2022 zu beobachten sind. Alle anderen bemerkenswerten Feststellungen wurden in dem von Censyserwähnten Bericht vom Juli 2022 festgehalten und gemeldet. Nach Abschluss der Überprüfung kommen die Analysten von Censys zu dem Schluss, dass diese Informationen darauf hindeuten, dass Host F seine frühere Aufgabe, Ransomware-Kits zu hosten und den direkten Zugang und die Bezahlung zu erleichtern, auf eine eher leitende Rolle bei der Suche nach neuen Angriffsopfern verlagert hat. Eine weitere Möglichkeit besteht darin, dass dieser Host Teil einer Ransomware-Gruppe ist oder war und tagsüber auch als Penetrationstester arbeitet, entweder während oder nach der Entfernung der Ransomware-Kits und der Umstellung auf Metasploit.

Bei Fragen wenden Sie sich bitte an federal@censys.io. Diesen Bericht und weitere Informationen finden Sie unter censys.io/federal.