TL;DR: Vierundzwanzig ManageEngine-Produkte sind anfällig für einen Pre-Auth-RCE. Von den Diensten, die Censys identifizieren konnte, melden 70 % eine anfällige Softwareversion.

Wenn Sie eines der vielen ManageEngine-Produkte einsetzen und die SAML SSO-basierte Authentifizierung aktiviert haben, aktuell oder in der Vergangenheit, aktualisieren Sie es sofort!

Einführung

Am 10. Januar 2023 wurden Details über eine Sicherheitslücke bekannt, die vierundzwanzig verschiedene ManageEngine-Produkte betrifft und zu einer Remotecodeausführung (RCE) vor der Authentifizierung führen kann, wenn die SAML-Authentifizierung jemals aktiviert wurde. Diese anfälligen Produkte verwenden eine seit zehn Jahren veraltete Version des Open-Source-Projekts "Apache Santuario". Diese Sicherheitslücke wurde CVE-2022-47966 zugeordnet.

ManageEngine ist ein Unternehmen, das eine breite Palette von Produkten entwickelt, vom Identitätsmanagement bis hin zu IT-Ticketing- und Supportsystemen. Diese Produkte finden sich in fast jeder Branche, die Technologie einsetzt: Das Bildungswesen, der Einzelhandel, die Fertigungsindustrie, das Gesundheitswesen und viele mehr. Die Art von Daten, die ein Angreifer aus einem kompromittierten System exfiltrieren kann, könnte genutzt werden, um sich innerhalb eines Unternehmens weiterzuentwickeln.

Wir haben herausgefunden, dass von allen ManageEngine-Produkten, die Censys identifizieren kann, 67 % der Hosts im Internet eine Version der Software ausführen, die möglicherweise für diesen Exploit anfällig ist. Wir verwenden das Wort "möglicherweise", weil ein Administrator die SAML SSO-Authentifizierung für den Dienst aktivieren muss (oder in einigen Fällen irgendwann in der Vergangenheit aktiviert hat), und Censys keine Möglichkeit hat, festzustellen, ob dies der Fall ist (wir sehen nur die HTTP-Antwort).

Bei diesem Problem handelt es sich um ein einfaches Exploit, das von Komplexität, Geschichte und technischer Raffinesse umhüllt ist. Bevor wir jedoch auf die Details der Sicherheitslücken im Internet eingehen, möchte ich den allgemeinen Ablauf einer SAML-SSO-Authentifizierungsanfrage beschreiben, damit wir die richtigen Werkzeuge haben, um zu verstehen, warum diese Sicherheitslücke auftritt und warum sie so leicht ausgenutzt werden kann.

Wenn ein Benutzer versucht, sich bei einer Webanwendung anzumelden, die SAML-basierte SSO-Authentifizierung verwendet, antwortet der Webserver im Allgemeinen mit einer SAML-Anfrage. Der Browser des Benutzers leitet diese Anfrage dann an einen "Identitätsanbieter" weiter (der von der Webanwendung definiert wird und sich in der Regel auf einem anderen Server befindet); dieser Identitätsanbieter analysiert dann diese SAML-Anfrage und authentifiziert den Client (in der Regel durch Eingabe eines Benutzernamens und eines Passworts). Sobald sich der Benutzer bei diesem Identitätsanbieter authentifiziert hat, erzeugt der Identitätsanbieter eine SAML-Antwort, die an den Browser des Clients zurückgesendet wird. Der Browser des Kunden wiederum sendet diese SAML-Antwort an die ursprüngliche Webanwendung. Die Webanwendung muss nun überprüfen, ob die SAML-Antwort gültig und rechtmäßig ist und vom Identitätsanbieter stammt.

Dieser allgemeine Ablauf der SAML SSO-Authentifizierung bedeutet, dass ein Benutzer den Inhalt einer SAML-Antwort des Identitätsanbieters ändern und manipulieren kann, bevor sie an die Webanwendung zurückgesendet wird. In den meisten Fällen werden Manipulationen von der Webanwendung leicht erkannt, da die Antwort eine kryptografisch signierte Signatur enthält, die die Richtigkeit des Inhalts bestätigt(XMLDSIG). Und hier fangen die Dinge an, seltsam zu werden.

Um diese Nachrichtenvalidierung durchzuführen, verwenden ManageEngine-Produkte die Open-Source-API "Apache Santuario", die die Komplexität der XMLDSig-Spezifikation und den Prozess der Überprüfung des "Signature"-Abschnitts einer SAML-Antwort handhabt. In älteren Versionen dieser API gab es einen Fehler, der dazu führte, dass bestimmte Elemente dieses Signaturabschnitts verarbeitet und dekodiert wurden, bevor die Gültigkeit der gesamten "Signature"-Nachricht überprüft wurde.

Eines der Elemente im Abschnitt "Signatur", das vor der Validierung ausgeführt wird, umfasst die Möglichkeit, XSLT-basierte Transformationen (ein Turing-komplettes System zur Umwandlung eines Datentyps in einen anderen) an der Eingabe vorzunehmen. Und da ein Benutzer die SAML-Antwort ändern kann, bevor sie an die Webanwendung zurückgesendet wird, kann ein Angreifer eine XSLT-Injektion auf der Serverseite durchführen. Ein böswilliger Client kann eine XSLT-Nutzlast konstruieren, damit die Java-Laufzeitumgebung vom Server geladen und zur Ausführung eines Prozesses verwendet werden kann.

Wenn Sie sich für die Details dieser Schwachstelle und die bisherigen Untersuchungen zu diesem Thema interessieren, empfehlen wir Ihnen einen Beitrag des ursprünglichen Forschers(Archivlink). Dieser Link ist ein guter Ausgangspunkt für weitere Informationen über XSLT-Injection-Schwachstellen.

Ein Proof-of-Concept-Exploit wurde auf Github veröffentlicht, und die Ausnutzung der Schwachstelle ist äußerst trivial. Rapid7 hat berichtet, dass diese Schwachstelle in freier Wildbahn ausgenutzt wurde, und hat in seinem Blog mehrere Hinweise auf eine Kompromittierung veröffentlicht.

Censys Fundstücke

Obwohl sich die Empfehlung auf vierundzwanzig verschiedene ManageEngine-Produkte bezieht, konnte Censys online nur Verweise auf neun der Produkte finden und nur bei sieben die laufende Version ermitteln. Aus diesem Grund werden wir nur auf die Details der Produkte eingehen, die wir mit einer Versionsnummer verknüpfen konnten. Sie können alle gemeldeten Produkte in der Censys Suche mit dieser Abfrage finden .

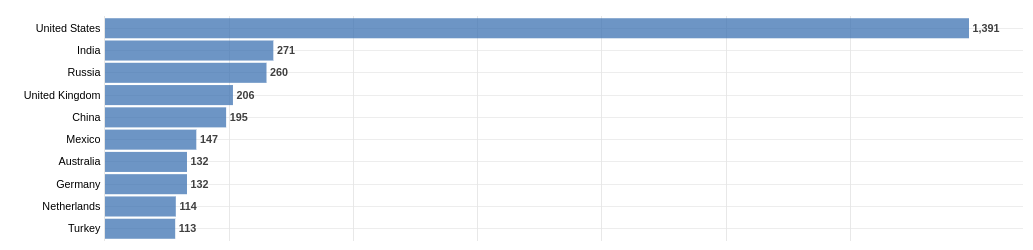

Bevor wir auf die Einzelheiten der Versionen eingehen, hier eine Aufschlüsselung dieser Produkte nach Ländern, wobei die Vereinigten Staaten mit über tausend einzelnen Hosts den ersten Platz einnehmen.

| Produkt |

Nicht verwundbare Hosts |

Gefährdete Hosts |

Hosts insgesamt |

| ManageEngine ServiceDesk Plus |

1,748 (29.5%) |

4,416 (70.5%) |

6,164 |

| ManageEngine ServiceDesk Plus MSP |

173 (27.64%) |

453 (72.36%) |

626 |

| ManageEngine SupportCenter Plus |

492 (78.22%) |

137 (21.78%) |

629 |

| ManageEngine ADManager Plus |

143 (30.3%) |

329 (69.7%) |

472 |

| ManageEngine AdAudit Plus |

35 (29.91%) |

82 (70.09%) |

117 |

| ManageEngine Asset Explorer |

8 (10.53%) |

68 (89.47%) |

76 |

| ManageEngine ADSelfService Plus |

3 (60%) |

2 (40%) |

5 |

| Insgesamt |

2,602 |

5,487 |

8,089 |

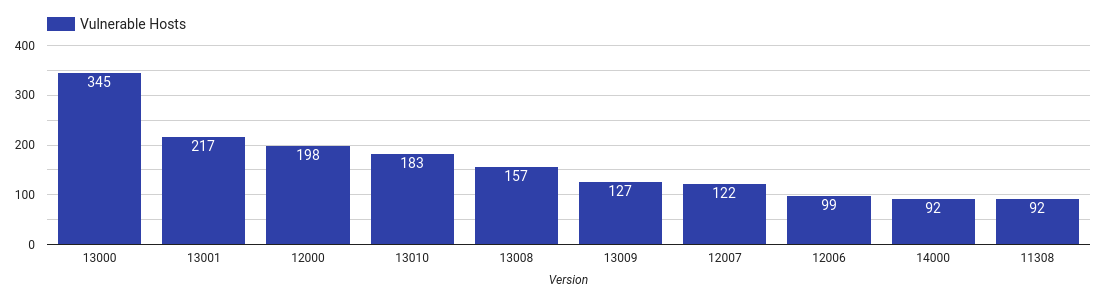

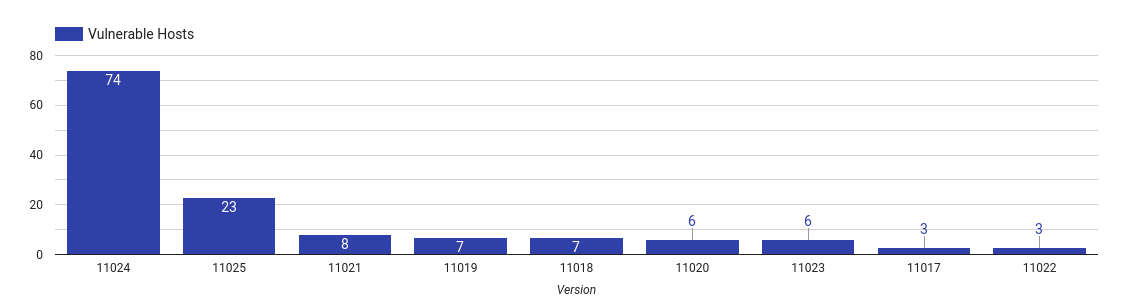

ManageEngine ServiceDesk Plus

|

|

Top 10 der anfälligen Service Desk Plus-Versionen

|

Bei diesem Dienst handelt es sich um ein webbasiertes IT-Service-Management-System (ITSM), das in erster Linie für die Verwaltung von Tickets, Änderungen und Vorfällen verwendet wird. Dieses Produkt ist das bei weitem am häufigsten eingesetzte ManageEngine-Produkt, das Censys identifizieren konnte, mit mehr als sechstausend Hosts im Internet, die Anzeichen dafür aufweisen, dass es ausgeführt wird. Von diesen 6.164 Hosts haben wir festgestellt, dass über 70 % eine für diesen Angriff anfällige Version aufweisen.

Der Leser sollte beachten, dass der Dienst nur anfällig ist, wenn SAML-basiertes SSO mindestens einmal konfiguriert wurde, unabhängig vom aktuellen Status. Das heißt, wenn ein Administrator ihn jemals konfiguriert hat, ist er derzeit angreifbar.

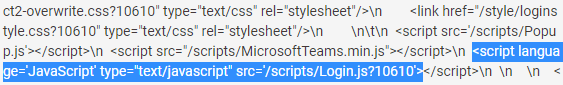

Die Version ist im HTTP-Antwortkörper als Argument für die Javascript-Einbindung von "/scripts/Login.js" zu finden. Im folgenden Screenshot sehen wir zum Beispiel den Wert "10610".

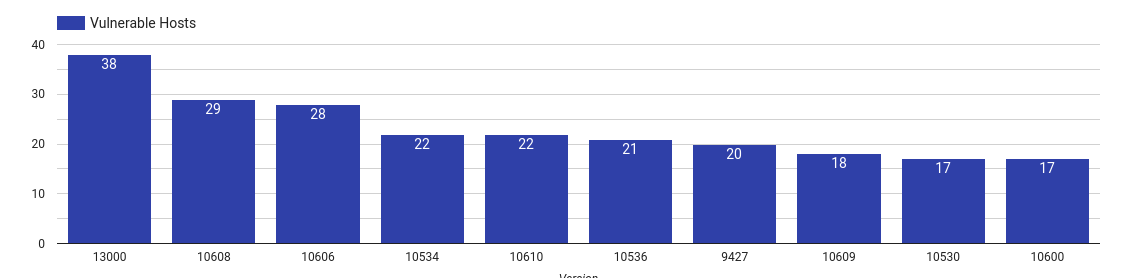

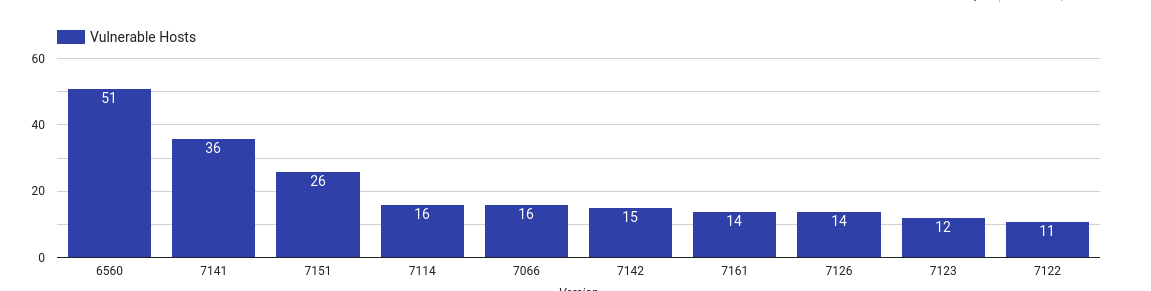

ManageEngine ServiceDesk Plus MSP

|

| Top 10 anfällige Service Desk Plus MSP-Versionen |

Dies ist derselbe Service wie ManageEngine ServiceDesk Plus, aber auf "Managed Service Provider" ausgerichtet.

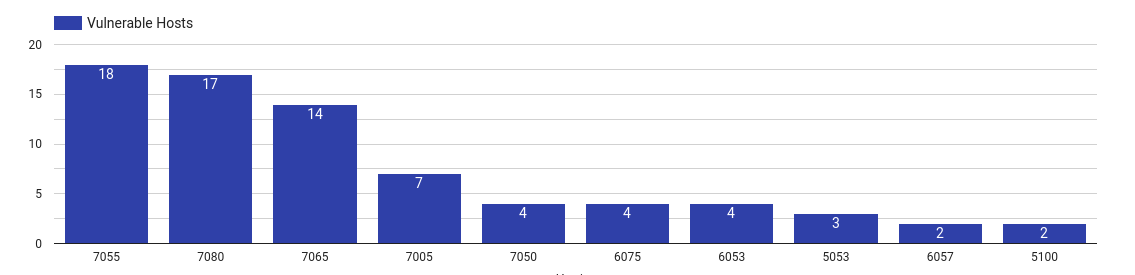

ManageEngine SupportCenter Plus

|

|

Top 10 anfällige SupportCenter Plus-Versionen

|

ManageEngine SupportCenter Plus ist eine Kundenservice- und Supportsoftware, die Unternehmen bei der Verwaltung von Kundeninteraktionen und Serviceanfragen unterstützt.

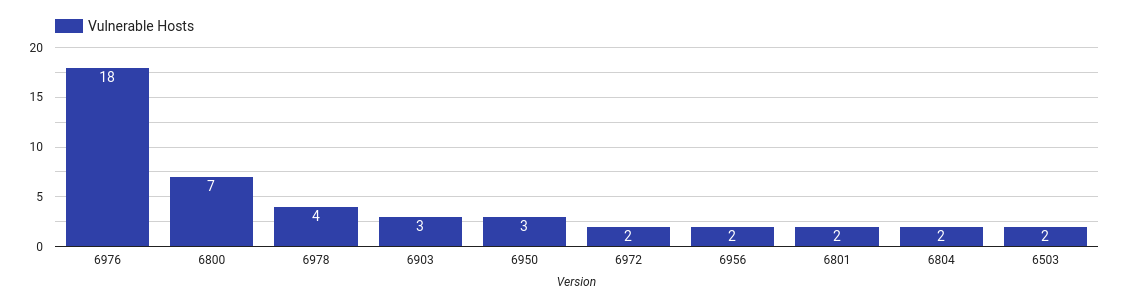

ManageEngine ADManager Plus

|

|

Top 10 anfällige ADManager Plus-Versionen

|

ManageEngine ADManger Plus ist ein Tool zur Verwaltung und Berichterstellung von Active Directory.

ManageEngine ADAudit Plus

|

|

Die 10 anfälligsten ADAudit Plus-Versionen

|

ManageEngine ADAudit Plus bietet eine Echtzeit-Benachrichtigung über Änderungen in der Active Directory-Infrastruktur eines Unternehmens. Die Kompromittierung eines solchen Systems könnte einem Angreifer Zugang zu Sicherheits- und Compliance-Audits sowie zu internen Informationen über die Systeme und Netzwerke im Unternehmen verschaffen.

ManageEngine AssetExplorer

|

|

Die 10 anfälligsten AssetExplorer-Versionen

|

ManageEngine AssetExplorer ist ein webbasiertes Tool für die Infrastruktur- und Bestandsverwaltung. Neben der Nachverfolgung von Vermögenswerten können auch Kaufaufträge für neue Infrastruktur verwaltet werden.

ManageEngine ADSelfService Plus

ManageEngine ADSelfService Plus ist ein Tool, das den Benutzern einer Organisation die Möglichkeit bietet, ihre eigenen Passwörter zurückzusetzen und zu ändern. Die Kompromittierung eines solchen Systems könnte das gesamte Netzwerk in Gefahr bringen.

|

|

Die beiden einzigen anfälligen Versionen von ADSelfService Plus

|

ManageEngine Schlüsselverwaltung Plus

ManageEngine Passwort-Manager Pro

Was kann getan werden?

- ManageEngine-Benutzern wird dringend empfohlen, ein Upgrade auf die neueste Softwareversion durchzuführen.

- Censys ASM haben Kunden Zugang zu einem Risiko, das sowohl gefährdete als auch veraltete Versionen der folgenden Produkte identifiziert:

- ManageEngine ServiceDesk Plus

- ManageEngine ServiceDesk Plus MSP

- ManageEngine SupportCenter Plus

- ManageEngine ADManager Plus

- ManageEngine ADAudit Plus

- ManageEngine AssetExplorer

- ManageEngine ADSelfService Plus