Zusammenfassung

- Im Muhttpd-Server, der von vielen Arris-Gateway-Routern verwendet wird, wurde eine kritische Path-Traversal-Schwachstelle entdeckt, die CVE-2022-31793 zugeordnet wurde.

- Bei Erfolg könnte ein Angreifer Zugriff auf die Konfiguration des Geräts erhalten, einschließlich des Zugriffs auf Passwörter.

- Es wurde festgestellt, dass mehrere große Internetanbieter diese anfällige Software verwenden.

- Arris Geräte können mit der folgenden Censys Suchanfrage gefunden werden.

Einführung

Am 29. Juli 2022 hat der Sicherheitsforscher Derek Abdine mehrere Schwachstellen in Arris-Routern aufgedeckt, von denen die kritischste CVE-2022-31793 ist. Diese Sicherheitsanfälligkeit ermöglicht es einem entfernten, nicht authentifizierten Benutzer, auf eine beliebige Datei im Dateisystem des Geräts zuzugreifen und sie herunterzuladen, indem er eine einfache Pfadumgehung ausnutzt. Ein raffinierterer Angreifer kann die Systemeinstellungen des Geräts herunterladen, einschließlich der WiFi- und Administrator-Passworteinstellungen.

Diese Router, die häufig in privaten Netzwerken und kleinen Unternehmen zu finden sind, sind das Einzige, was das Internet von Personen trennt, die sich vor externen Bedrohungen sicher wähnten. Da diese Geräte den Kunden von ihrem Internet-Provider zur Verfügung gestellt werden, ist die bekannte und potenzielle Gefährdung enorm. Der Schuldige an dieser Schwachstelle liegt jedoch in der zugrunde liegenden Software, die HTTP-Anfragen für eine Netzwerkverwaltungsseite verarbeitet: Muhttpd, ein eingebetteter HTTP-Daemon, der in der Programmiersprache C geschrieben wurde. Es ist wichtig zu wissen, dass diese Schwachstelle seit der ersten Übergabe im Jahr 2006 im Quellcode vorhanden ist, was bedeutet, dass jedes Gerät, das diese Software verwendet, seit über sechzehn Jahren potenziell ausgenutzt werden kann.

Identifizierung

Zum Zeitpunkt der Erstellung dieses Artikels (2. August 2022) beobachteteCensys 20.081 einzelne Hosts, auf denen eine über das Internet zugängliche Verwaltungsschnittstelle für Arris-Router zu laufen scheint. Und obwohl Censys nur Geräte überwachen kann, die so konfiguriert sind, dass sie externe Verbindungen akzeptieren, wird geschätzt, dass Millionen von Geräten für diese spezielle Sicherheitslücke anfällig sein könnten:

"Es gibt weitere Millionen, die keinen Zugang zum Internet haben oder vom Internet aus nicht leicht identifizierbar sind (abhängig von der Gesamtausdehnung der ISP). - Original-Beratung

Im Zuge der Aufdeckung der Sicherheitslücke wurden jedoch mehrere Internetanbieter benachrichtigt, die inzwischen einen Großteil der anfälligen Geräte mit einem Patch versehen haben.

Mit einer einfachen Censys -Suchanfrage konnten wir feststellen, dass die meisten dieser Geräte im autonomen System ATT-INTERNET4(AS7018) mit über 15.000 Geräten zu finden sind, gefolgt von WINDSTREAM(AS7029) mit 2.300 Hosts.

| Autonomes System |

Host-Zahl |

| ATT-INTERNET4 |

15,760 |

| WINDSTREAM |

2,300 |

| FRONTIER-FRTR |

1,122 |

| SNET-FCC |

793 |

| ZIPLY-FIBER |

26 |

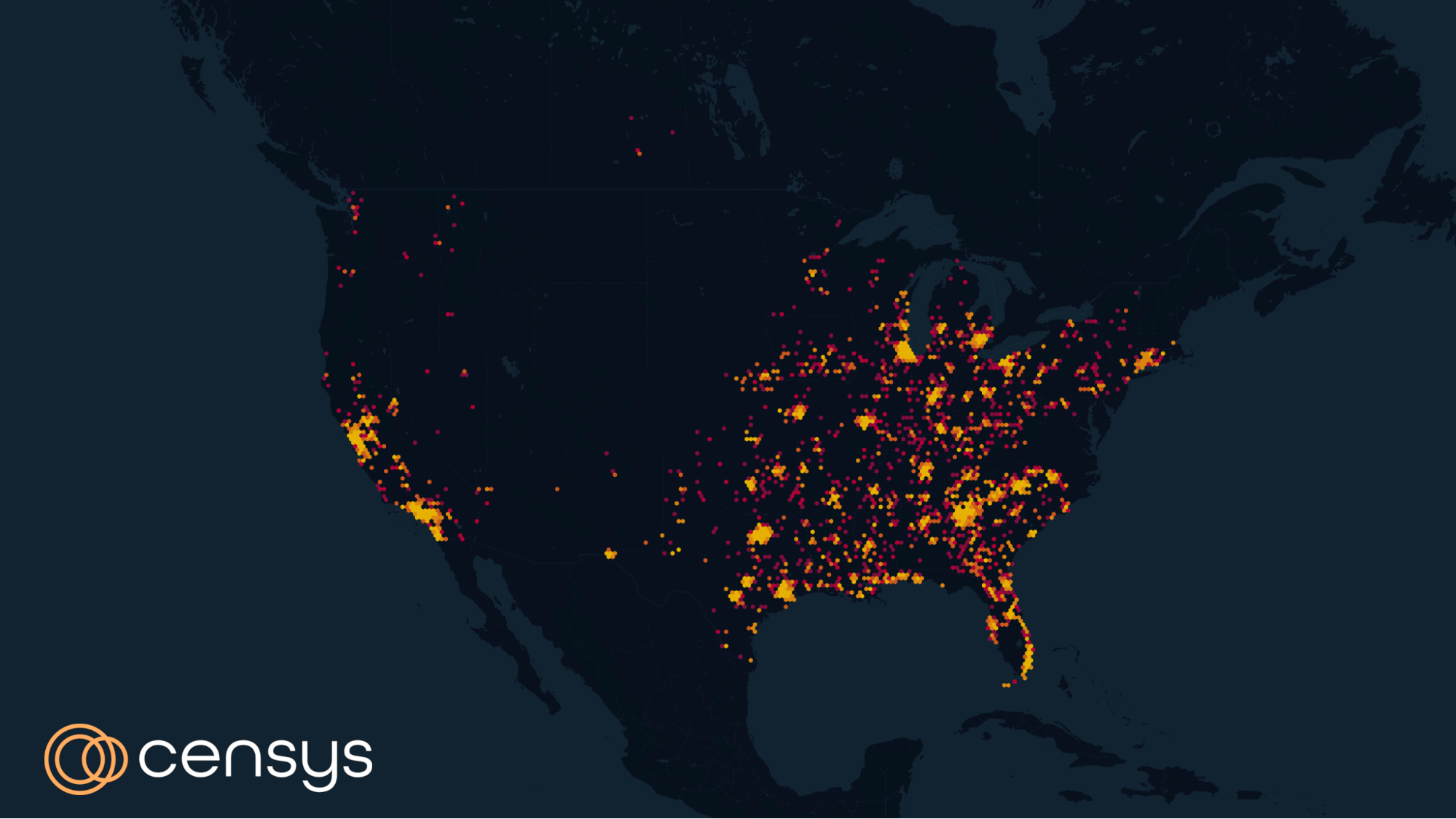

Da die Installation dieser Geräte anscheinend nur auf eine kleine Anzahl von ISPs (wenn auch riesigen ISPs) beschränkt ist, befinden sich die meisten von ihnen in den USA, mit einigen wenigen Hosts hier und da in Kanada. Nachfolgend finden Sie eine geografische Karte aller beobachteten Arris-Router, wie sie von Censys angezeigt wird.

Wie im ursprünglichen Blog-Post erwähnt, wurde keine vollständige Liste der betroffenen Geräte veröffentlicht. Die Sicherheits-Community hat versucht, verwundbare Geräte zu validieren, indem sie eine einfache GET-Anfrage an ihre eigenen Arris-Geräte gestellt hat. Neben den verifizierten Modellen, die in Dereks Blog aufgelistet sind(NVG443, NVG599, NVG589, NVG510, BGW210 und BGW320), hat Censys festgestellt, dass auch NVG443B und NVG578HLX angreifbar sind.

Im Folgenden finden Sie einen einfachen Befehl, mit dem Sie überprüfen können, ob ein Gerät verwundbar ist oder nicht, indem Sie eine nicht-invasive Datei vom Server abrufen.