Zusammenfassung:

- Cisco Talos identifizierte drei Zero-Days in zwei Cisco-Firewall-Produkten als Teil einer Untersuchung einer größeren Kampagne von Bedrohungsakteuren mit dem Namen "ArcaneDoor", die weltweit auf Netzwerkgeräte im Besitz von Regierungen abzielte und bis Januar 2024 zurückreichte.

- Die identifizierten Zero-Day-Schwachstellen werden als CVE-2024-20353, CVE-2024-20359 und CVE-2024-20358 verfolgt - von diesen wurden nur CVE-2024-20353 und CVE-2024-20359 in der ArcaneDoor-Kampagne ausgenutzt

- Während der ursprüngliche Zugriffsvektor, der für diese Kampagne genutzt wurde, noch unbekannt ist, hat Cisco Software-Updates veröffentlicht und in seinem Event-Response-Advisory Hinweise für Kunden gegeben, wie sie die Integrität ihrer Cisco Firewall-Geräte überprüfen können

- Als wir die von Talos bereitgestellten IPs der Akteure in den Daten von Censys untersuchten und mit anderen Zertifikatsindikatoren abglichen, entdeckten wir überzeugende Daten, die auf eine mögliche Beteiligung eines Akteurs mit Sitz in China hindeuten, einschließlich Verbindungen zu mehreren großen chinesischen Netzwerken und dem Vorhandensein von in China entwickelter Anti-Zensur-Software. Zum jetzigen Zeitpunkt ist es schwierig, endgültige Schlussfolgerungen zu ziehen.

Während die Untersuchung von ArcaneDoor fortgesetzt wird, dürften weitere Daten über die Opfer dieser Angriffe auftauchen. In der Zwischenzeit können Sie sich in unserem Rapid Response Advisory einen umfassenden Überblick über das Ausmaß der gefährdeten Cisco ASA-Geräte verschaffen und Hinweise zur Abhilfe erhalten.

Die ArcaneDoor-Kampagne verstehen

Am 24. April veröffentlichte Cisco Talos einen Bericht, der Licht in eine Kampagne eines bisher unbekannten, staatlich gesponserten Bedrohungsakteurs mit der Bezeichnung "UAT4356" brachte. Die Kampagne mit dem Namen "ArcaneDoor" zielte im Rahmen einer globalen Aktion auf Perimeter-Netzwerkgeräte verschiedener Anbieter ab, die sich im Besitz der Regierung befanden.

Die Untersuchung von Talos ergab, dass die Infrastruktur der Akteure zwischen November und Dezember 2023 aufgebaut wurde, wobei die ersten Aktivitäten Anfang Januar 2024 entdeckt wurden. Während der ursprüngliche Zugriffsvektor, der in dieser Kampagne verwendet wurde, unbekannt bleibt, deckte Talos drei Zero-Day-Schwachstellen auf, die die Software Cisco Adaptive Security Appliance (ASA) und Cisco Firepower Threat Defense (FTD) betreffen und als Teil der Angriffskette ausgenutzt wurden: CVE-2024-20353, CVE-2024-20359 und CVE-2024-20358.

Analyse der Infrastruktur der Bedrohungsakteure von UAT4356

In ihrer ausgezeichneten Untersuchung von ArcaneDoor in Zusammenarbeit mit anderen Organisationen hat Talos einige interessante Indikatoren innerhalb der von UAT4356 in dieser Kampagne genutzten Angreifer-Infrastruktur gefunden.

Prüfung der zugehörigen Zertifikatsindikatoren:

UAT4356 Zertifikat und Software-Indikatoren(Quelle)

Talos identifizierte ein bestimmtes Muster in den Namen der Aussteller und Betreffs der SSL-Zertifikate:

Zertifikat Muster:

:issuer = O=ocserv,CN=ocserv VPN

:selfsigned = true

:serial = 0000000000000000000000000000000000000002

:subject = O=ocserv,CN=ocserv VPN

:version = v3

"Ocserv" ist mit OpenConnect VPN Server verbunden, einem Open-Source-VPN-Client, der häufig für die Verbindung zu VPNs wie Cisco ASA verwendet wird. Es ist plausibel, dass OpenConnect von dem Bedrohungsakteur verwendet wurde, um sich zunächst mit den anvisierten Netzwerkgeräten zu verbinden und diese Exploit-Kette auszuführen.

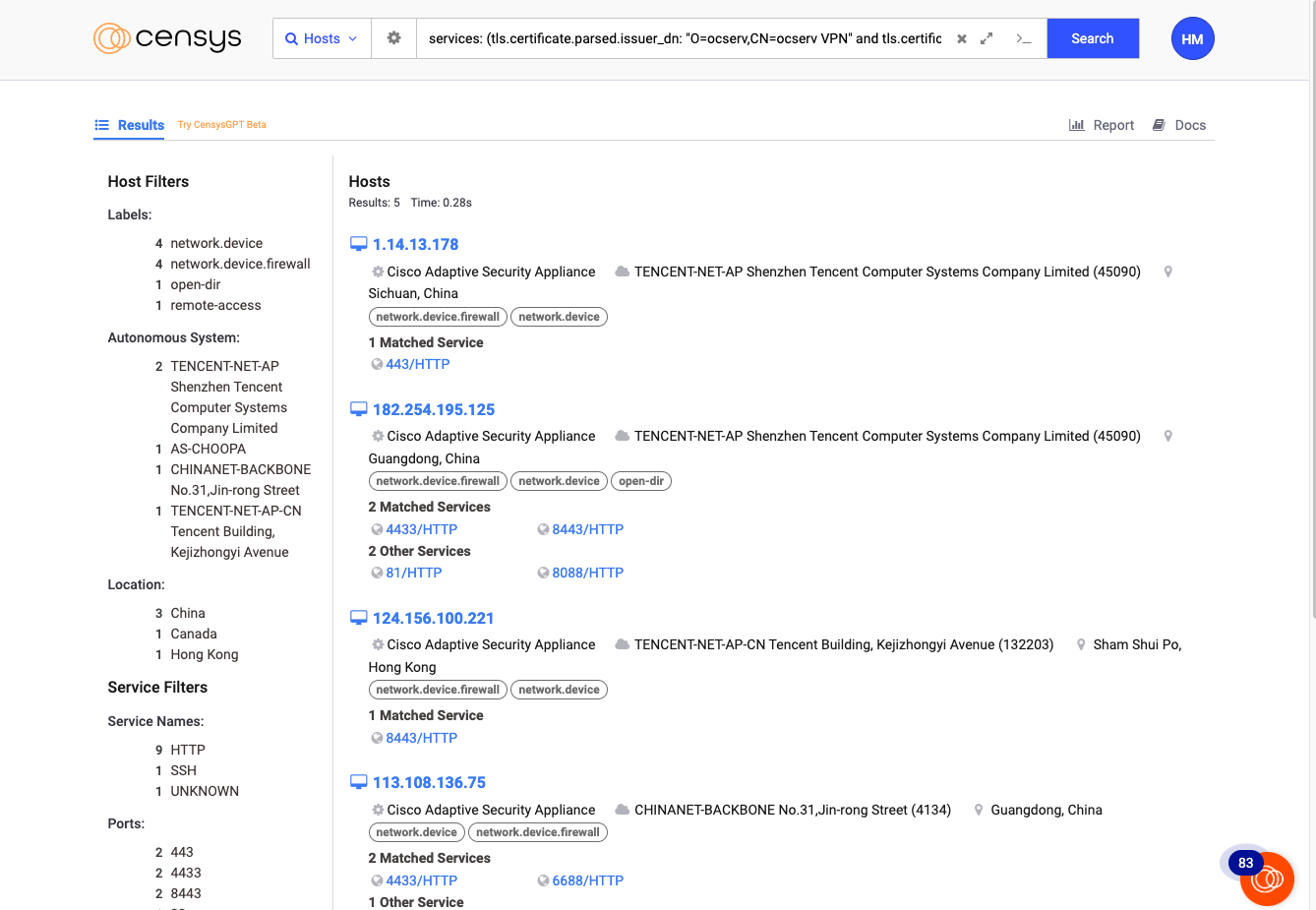

Am 29. April 2024 waren nur 5 Hosts online, die dieses Zertifikat auf Censys präsentierten:

services: (tls.certificate.parsed.issuer_dn: "O=ocserv,CN=ocserv VPN" und tls.certificate.parsed.subject_dn: "O=ocserv,CN=ocserv VPN")

Gastgeber, die am 29. April 2024 auf Censys Zertifikate in Verbindung mit "ocserv" vorlegen

Die Tatsache, dass nur so wenige Hosts dieses Zertifikat vorweisen können, könnte auf verschiedene Dinge hindeuten, ist aber nichtsdestotrotz von Bedeutung. Wenn ein Censys Pivot nur eine Handvoll Ergebnisse liefert, ist jeder Host von größerer Bedeutung - es bedeutet, dass Sie bei einer Untersuchung auf etwas Besonderes gestoßen sind.

Auf diesem Screenshot können Sie erkennen, dass auf einigen dieser Hosts auch ASA-Software oder Betriebssysteme zu laufen scheinen, was mit den Beobachtungen von Talos übereinstimmt. Dies sind die eindeutigen CPE-Kennungen, die bei diesen Hosts mit ASA verbunden sind:

cpe:2.3:h:cisco:adaptive_security_appliance:*:*:*:*:*:*:*:*

cpe:2.3:o:cisco:adaptive_security_appliance_software:*:*:*:*:*:*:*:*

Wir haben festgestellt, dass auf diesen Hosts ASA läuft, und zwar anhand verschiedener Indikatoren, darunter das Vorhandensein eines Set-Cookie-HTTP-Antwort-Headers, der die Zeichenfolge webvpncontextein Merkmal, das mit ASA in Verbindung gebracht wird.

Das wirft die Frage auf: Warum scheint auf diesen Hosts Cisco ASA zu laufen, eines der Softwareprodukte, die sie auszunutzen versuchten? Ist es in irgendeiner Weise an den Methoden beteiligt, die zur Ausführung des Exploits verwendet wurden, oder ist dies ein Versuch, ihre Infrastruktur zu verschleiern?

Ein weiterer bemerkenswerter Hinweis ist die Verteilung dieser Hosts auf verschiedene autonome Systeme.

Netzwerke, die IPs hosten, die "ocserv"-Zertifikatsindikatoren anzeigen

| Autonomes System |

Host-Zahl |

| TENCENT-NET-AP Shenzhen Tencent Computer Systems Company Limited (45090) |

2 |

| AS-CHOOPA (20473) |

1 |

| CHINANET-BACKBONE Nr. 31, Jin-rong Street (4134) |

1 |

| TENCENT-NET-AP-CN Tencent-Gebäude, Kejizhongyi Avenue (132203) |

1 |

Vier der fünf Hosts sind in China ansässig. "TENCENT-NET-AP" gehört zu Tencent, einem chinesischen multinationalen Mischkonzern mit Hauptsitz in Shenzhen, während "CHINANET-BACKBONE" von ChinaNet, einem großen chinesischen Telekommunikationsunternehmen, betrieben wird. Netze wie Tencent und ChinaNet verfügen über eine große Reichweite und umfangreiche Ressourcen, so dass sie als Infrastruktur für eine anspruchsvolle globale Operation wie diese sinnvoll sind.

Untersuchung von akteursgesteuerten IPs:

Werfen wir nun einen Blick auf die von Talos bereitgestellte Liste von 22 potenziell von einem Akteur kontrollierten IPs und fügen sie in Censys ein. Die Analyse der Angreifer-Infrastruktur erweist sich als vorteilhafter im Vergleich zu gemeinsam genutzten Infrastrukturen, da es einfacher ist, besondere Merkmale zu isolieren, die für das Verhalten des Bedrohungsakteurs spezifisch sind.

Am Montag, den 29. April 2024, waren 11 der 22 ursprünglich von Talos übermittelten Hosts in Censys -Scans weiterhin online, was auf anhaltende Aktivitäten innerhalb der identifizierten Infrastruktur hinweist.

Schauen wir uns zunächst an, in welchen Netzen diese Hosts konzentriert sind:

- GHOST: Ein in Luxemburg ansässiger Anbieter von Cloud-Diensten, der mit G-Core Labs S.A. verbunden ist.

- AS-CHOOPA: Ein Netz, das für leistungsstarke Netzdienste bekannt ist, auch bekannt als Vultr

- ACCELERATED-IT: Anbieter von beschleunigtem oder Hochgeschwindigkeits-Internet.

- AKAMAI-LINODE: Die Cloud-Computing-Infrastruktur von Akamai.

- ASNET: Ein Unternehmen mit generischem Namen, das offenbar der "Baxet Group Inc." gehört.

- LIMESTONENETWORKS: Ein Hosting-Anbieter mit Sitz in Dallas, Texas.

- STARK-INDUSTRIEN: Ein russisches autonomes System, das als kugelsicherer Hosting-Anbieter fungieren soll

- TSRDC-AS-AP Truxgo S. R.L. de C.V: Ein Telekommunikationsriese mit Sitz in Mexiko.

Wenn wir einen Bericht über die Common Names der Aussteller auf den Zertifikaten dieser Hosts erstellen, ergeben sich einige interessante Ergebnisse:

Während viele dieser Bescheinigungen bekannt vorkommen, gibt es einige, die auf den ersten Blick nicht so leicht zu erkennen sind.

Der erste: WIN-16HD0VMNND5. Nach einigem Nachforschen sieht es so aus, als ob es sich um ein automatisch generiertes RDP-Zertifikat handeln könnte - was durch die Tatsache bestätigt wird, dass, wenn wir in Censys nach Hosts mit ähnlichen Zertifikaten suchen(services.tls.certificates.leaf_data.subject_dn: "CN=WIN-*"), diese überwiegend auf RDP-Diensten zu finden sind.

lke155316-227342-104695750000-ca@1707338035: Dies sieht maschinell generiert aus und entspricht einem Muster, das in Akamai LINODE-Host-Zertifikaten beobachtet wurde(services.tls.certificates.leaf_data.subject_dn: "CN=lke*").

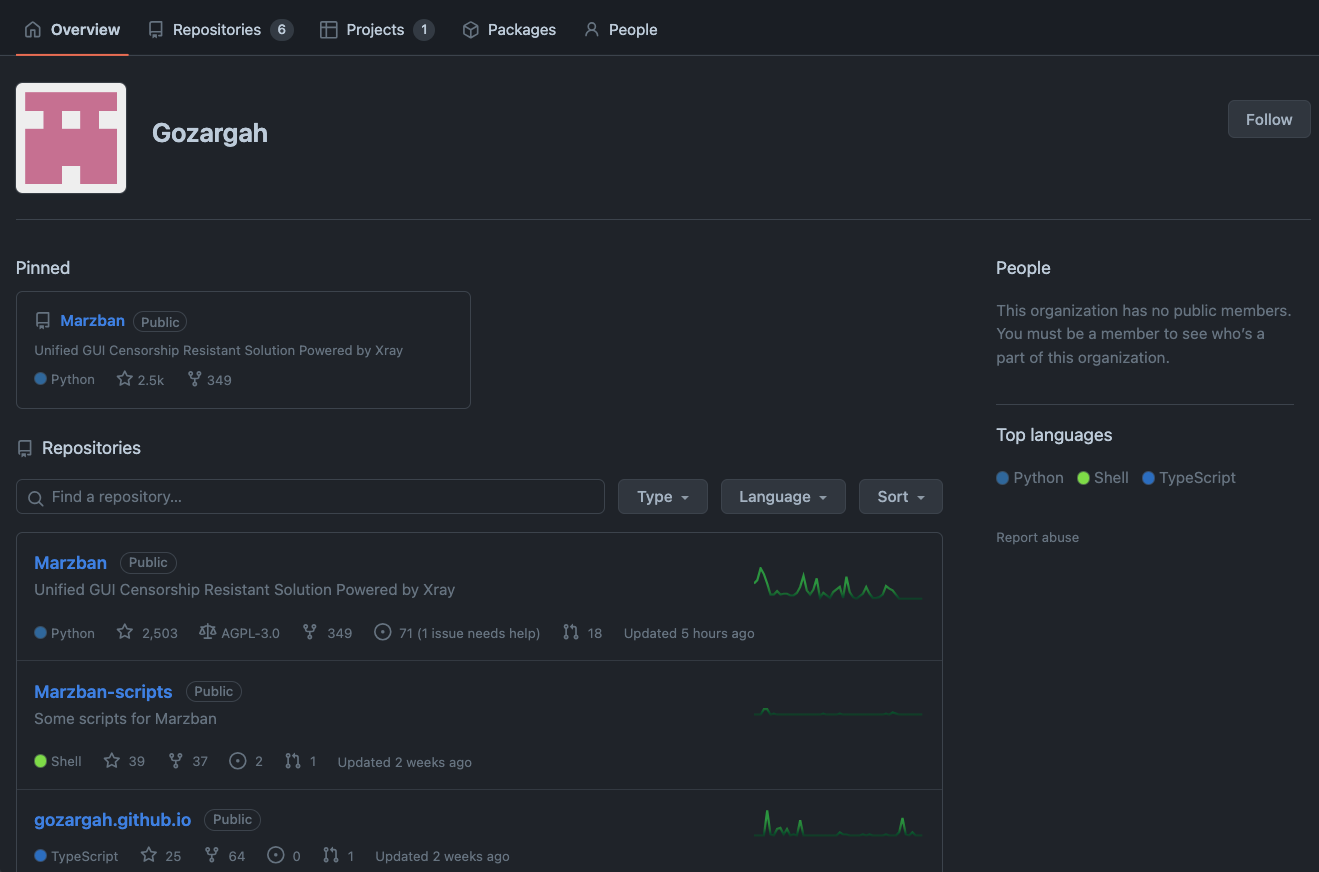

Darunter sticht ein Name besonders hervor, der auf einem Zertifikat steht: Gozargah. Ursprünglich war uns dieser Begriff nicht bekannt.

Darüber hinaus befinden sich beide Dienste auf diesem Host: 212.193.2[.]48 in einem Netzwerk namens ASNET, und beide tauchen in unseren Daten als "UNBEKANNTE" Dienste an den TCP-Ports 3630 und 3631 auf, was bedeutet, dass sie keiner uns bekannten Protokollspezifikation entsprechen.

Die Suche nach "Gozargah" in einer Internetsuchmaschine führt uns zu dieser GitHub-Organisation: https://github.com/Gozargah.

Ihr gepinntes Repo heißt "Marzban"(https://github.com/Gozargah/Marzban), beschrieben als "Unified GUI Censorship Resistant Solution Powered by Xray".

Was ist "Xray"?

Es handelt sich um ein Open-Source-Projekt: https://github.com/XTLS/Xray-core, das von einer Gemeinschaft namens "Project X" entwickelt wurde, die seit 2020 existiert: https://xtls.github.io/. Seine Beschreibung lautet: "Xray, durchdringt alles. Auch der beste v2ray-Kern, mit XTLS-Unterstützung. Vollständig kompatible Konfiguration."

Der größte Teil der GitHub-Seite von Projekt X ist auf Chinesisch geschrieben.

XTLS(Extended Transport Layer Security) ist eine Erweiterung von TLS 1.3, die einige fortschrittlichere kryptografische Techniken einsetzt, die Protokollsignatur verschleiert (was ihre Identifizierung erschwert) und einen verdeckten VPN-Endpunktzugang ermöglicht. Es macht Sinn, dass es in Anti-Zensur-Tools verwendet wird, da es am häufigsten zur Umgehung von Firewalls eingesetzt wird. Da es von chinesischen Entwicklern entwickelt wurde, liegt die Vermutung nahe, dass es zum Zweck der Umgehung von The Great Firewall, der nationalen Firewall der chinesischen Regierung, geschaffen wurde.

Wenn wir uns andere Hosts mit dem gemeinsamen Namen des Zertifikats "Gozargah" ansehen, gibt es etwa 4.800 Censys-sichtbare IPs, die dieses Zertifikat vorweisen(services.tls.certificates.leaf_data.issuer.common_name="Gozargah"). Interessanterweise finden sich die Ports 3630 und 3631 nicht in der Liste der 20 häufigsten Ports - es scheint, dass TCP 62050 und 62051 für diesen Dienst beliebter sind. Es gibt nur 2 andere Hosts mit diesem gemeinsamen Zertifikatsnamen, die dieselben Ports 3630 und 3631 geöffnet haben.

Das ist interessant, wird aber noch interessanter, wenn wir uns einen der Hosts ansehen, der ein Zertifikat mit einem "ocserv" issuer_dn vorlegt, das von Talos als Indikator gekennzeichnet wurde: https://search.censys.io/hosts/54.179.113.92.

Auf TCP-Port 8888 führt dieser Host einen HTTP-Dienst mit einem HTML-Titel aus: "Trojanisches Panel"

Dies scheint mit diesem GitHub-Projekt namens "trojanpanel" zusammenzuhängen, das auch eine Website hat, die größtenteils auf Chinesisch geschrieben ist:

Es beschreibt sich selbst als ein "Multi-User-Web-Management-Panel, das Xray/Trojan-Go/Hysteria/NaiveProxy unterstützt".

Damit wird dieses "Xray"-Tool zweimal im Zusammenhang mit den auf dieser Infrastruktur laufenden Diensten erwähnt.

Fassen wir die bisher gesammelten Beweise zusammen: Durch den Abgleich der von Talos identifizierten IPs von Akteuren und anderen Zertifikatsindikatoren mit den Daten von Censys haben wir herausgefunden, dass (a) einige dieser Hosts Dienste ausführen, die mit Anti-Zensur-Software verbunden sind, die wahrscheinlich die Große Firewall umgehen soll, und (b) eine beträchtliche Anzahl dieser Hosts in bekannten chinesischen Netzwerken angesiedelt ist.

Was bedeutet das alles?

Unsere stärksten Hinweise darauf, wer möglicherweise hinter dieser Kampagne steckt, ergeben sich aus der Analyse der von den Akteuren kontrollierten IPs in Censys sowie aus dem Abgleich mit anderen Hosts, die die von Talos ermittelten Zertifikatsindikatoren aufweisen.

Die Ergebnisse dieser vorläufigen Untersuchung deuten darauf hin, dass es sich um einen in China ansässigen Akteur handeln könnte. Möglicherweise werden wir in den nächsten Tagen weitere Aktivitäten und/oder Änderungen bei diesen Hosts in unseren Daten feststellen.

Die Feststellung, ob Cyberangriffe von staatlicher Seite gesponsert werden, erfordert einen umfassenden Ansatz. Die Analyse der Netzwerke, die die Infrastruktur der Bedrohungsakteure beherbergen, ist zwar ein Teil des Puzzles, aber es müssen auch andere Faktoren wie Angriffsmethoden, Opfer und geopolitischer Kontext berücksichtigt werden. Die undurchsichtige Identität dieses Bedrohungsakteurs in Verbindung mit der Tatsache, dass der ursprüngliche Zugangsvektor, der in dieser Kampagne genutzt wurde, noch immer unbekannt ist, ist ein Grund für die weitere Beobachtung der Situation.

Es ist wahrscheinlich, dass diese Untersuchung weitergehen wird, wenn wir mehr Details über die Ziele dieser Angriffe erfahren. In der Zwischenzeit finden Sie in unserem Rapid Response Advisory weitere Details zum Umfang der gefährdeten Cisco ASA-Geräte und Hinweise zur Abhilfe.