La semaine dernière, un chercheur en sécurité connu sous le nom de "Janggggg" a publié une preuve de concept (PoC) pour exploiter les dernières vulnérabilités "ProxyNotShell" dans Microsoft Exchange qui ont été découvertes en septembre.

Au moment de l'annonce de la vulnérabilité par Microsoft, il avait déjà été confirmé que ProxyNotShell était activement exploité par un acteur de la menace appartenant à un État-nation chinois. L'attaque a d'abord été observée comme étant isolée à un seul groupe d'acteurs de la menace et menée sur un petit nombre de victimes. Compte tenu de la complexité de l'attaque et de la vulnérabilité nécessitant des informations d'identification valides, on ne s'attendait guère à ce que cette vulnérabilité soit exploitée à grande échelle. Maintenant qu'un PoC de l'exploit est publiquement disponible, nous nous attendons à une augmentation du nombre d'acteurs de la menace qui tentent d'exploiter les failles de ProxyNotShell sur des hôtes avec des informations d'identification faibles qui restent accessibles sur l'internet.

Contexte

ProxyNotShell est une variante de l'exploit ProxyShell, qui a été découvert pour la première fois en août 2021. L'attaque ProxyShell consiste en trois vulnérabilités distinctes enchaînées pour réaliser une exécution de code à distance, permettant aux attaquants d'établir un point d'ancrage persistant dans votre environnement Exchange. Elle a été annoncée pour la première fois lors de la Blackhat 2021 par le chercheur en sécurité Orange Tsai. En raison de la nature de sa découverte, des PoC ont été disponibles depuis l'annonce, et elle est toujours activement exploitée dans la nature.

Lors de la publication initiale en août 2021, Censys a identifié plus de 175 300 hôtes utilisant le service Exchange Simple Mail Transport Protocol (SMTP). Plus de 50 000 hôtes ont été corrigés ou ont été privés d'accès externe à l'internet, le nombre d'hôtes s'élevant actuellement à plus de 135 000. Parmi les hôtes utilisant le service Exchange SMTP, environ 135 000 utilisaient une forme de Microsoft Internet Information Server en plus de SMTPD. Le nombre d'hôtes s'élève actuellement à plus de 104 000, dont plus de 30 000 ont été mis hors ligne ou ont fait l'objet d'un correctif. Nous différencions ces deux services car l'attaque complète nécessite les deux services pour une exploitation réussie, mais le lecteur doit noter que ces deux services peuvent se trouver sur des hôtes distincts. Bien que le CVE n'ait été rendu public qu'en juillet, Microsoft a silencieusement corrigé la vulnérabilité dans la mise à jour d'avril 2021.

Environ un an plus tard, en septembre 2022, ProxyNotShell a été découvert pour la première fois, et Microsoft a annoncé qu'elle avait confirmé deux nouveaux exploits actuellement suivis comme CVE-2022-41040 et CVE-2022-41082. Cet exploit est remarquablement similaire à son prédécesseur ProxyShell et s'appuie sur une approche d'exploitation similaire.

La première CVE, CVE-2022-41040, est une vulnérabilité de type Server-Side Request Forgery qu'un attaquant peut exploiter avec CVE-2022-41082 pour réaliser une exécution de code à distance (RCE). La vulnérabilité a un impact sur Exchange Server 2013, Exchange Server 2016 et Exchange Server 2019. Le lecteur peut trouver des détails supplémentaires dans notre couverture initiale ici.

Le 3 novembre 2022, Microsoft a publié un correctif pour remédier à la vulnérabilité en déclarant : "Parce que nous avons connaissance d'exploitations actives de vulnérabilités connexes (attaques ciblées limitées), nous recommandons d'installer ces mises à jour immédiatement afin d'être protégé contre ces attaques" - Continuons donc à patcher, les amis !

Comment Censys peut-il vous aider ?

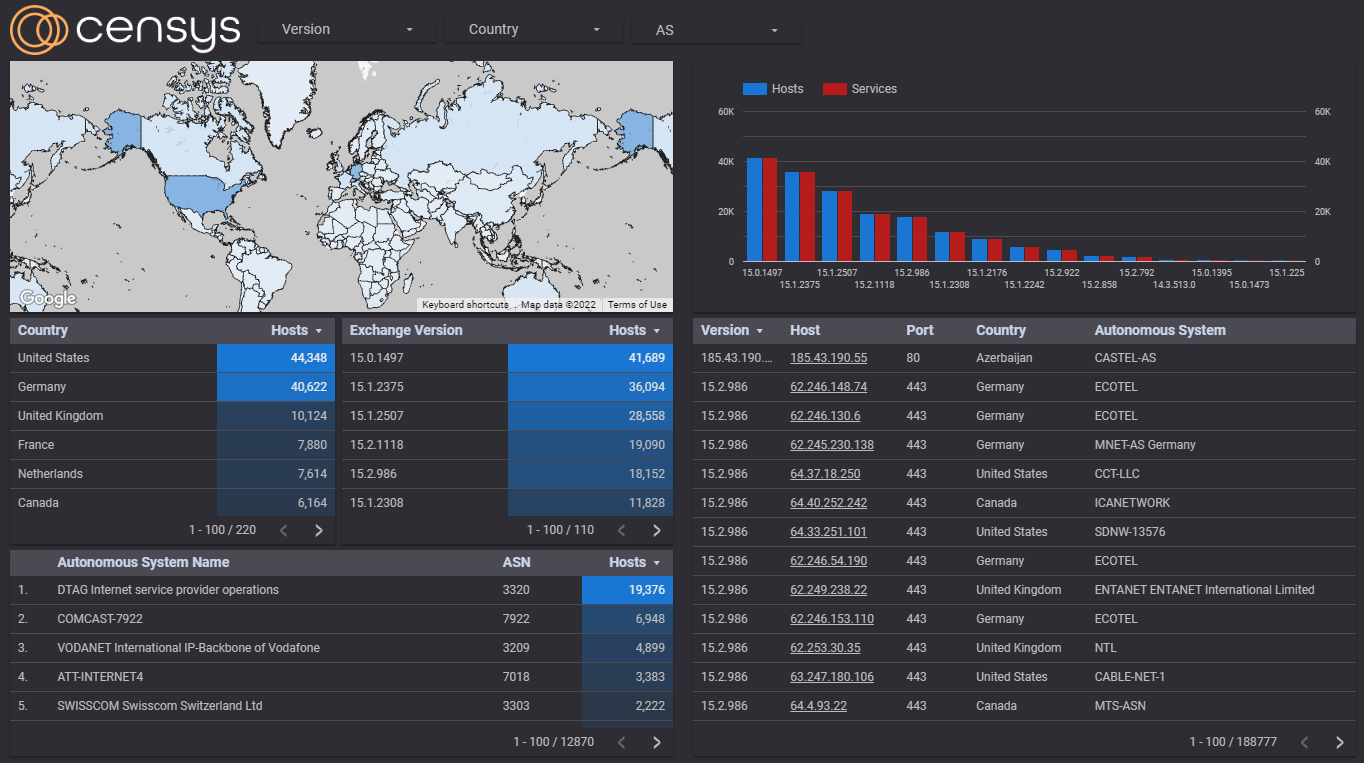

Nous avons créé un tableau de bord interactif pour suivre ces services Microsoft Exchange avec Censys scan data. Cette vulnérabilité a été signalée comme fonctionnant sur les services suivants :

- Exchange Server 2013

- Exchange Server 2016

- Exchange Server 2019

Actuellement, la meilleure façon d'identifier ces serveurs Exchange à l'aide de Censys est d'utiliser la requête de recherche suivante :

same_service(services.http.response.favicons.name: */owa/auth/* and services.http.response.html_title={“Outlook Web App”, “Outlook”})

Censys Les clients ASM auront désormais accès à un nouveau risque couvrant ces deux vulnérabilités. Tous les risques ASM liés à Microsoft Exchange peuvent être trouvés ici en utilisant le terme de recherche : "risks.name : exchange"