Introduction

Le 27 septembre, Progress Software a publié un avis concernant 8 vulnérabilités récemment découvertes dans son outil WS_FTP. Cet avis fait suite à un été intéressant pour Progress, dont l'outil MOVEit Transfer a été largement exploité après la découverte d'une série de vulnérabilités par injection SQL dans l'interface web de l'outil.

À en juger par le nom du produit, "WS_FTP", on pourrait penser qu'il s'agit de vulnérabilités dans leur serveur FTP, mais ce n'est pas le cas. En réalité, il semble qu'il y ait plusieurs services associés au serveur FTP lui-même qui fonctionnent sur HTTP.

WS_FTP et le module de transfert ad hoc

Comme MOVEit, WS_FTP est une solution de transfert de fichiers, et bien qu'il s'agisse d'un logiciel de serveur FTP, il dispose d'une interface web de gestion de serveur et d'un module optionnel d'interface utilisateur de transfert ad hoc.

Ce module fournit une interface web et un plugin Microsoft Outlook qui s'appuient sur le serveur WS_FTP sous-jacent. L'avis fait état de 2 vulnérabilités critiques, de 3 vulnérabilités élevées et de 3 vulnérabilités moyennes, dont certaines n'affectent que les instances de WS_FTP ayant activé le module Ad Hoc Transfer, tandis que d'autres affectent l'interface du gestionnaire de serveur (standard sur toutes les installations). La vulnérabilité la plus critique de cette divulgation, CVE-2023-40044, affecte explicitement les instances de WS_FTP avec le module Ad Hoc Transfer activé.

Bien qu'il n'y ait actuellement aucune exploitation connue des vulnérabilités mentionnées dans l'avis de Progress, il est fortement recommandé aux administrateurs de WS_FTP d'appliquer les correctifs mentionnés dans l'avis - et si l'application de correctifs n'est pas possible, de désactiver au moins le module Ad Hoc Transfer dans l'intervalle.

Censys Vue du module de transfert ad hoc

NOTE: nous n'avons pas d'accès direct pour tester les produits WS_FTP ; toutes ces informations ont été glanées à partir de nos données d'analyse.

Une méthode que nous avons mise au point pour déterminer si ces hôtes exécutent le service WS_FTP HTTP consiste à utiliser la requête de recherche Censys :

services.http.request.uri="*/ThinClient/WTM/public/index.html"

Malheureusement, cela ne nous montre que les serveurs sur lesquels le serveur HTTP WS_FTP est installé, mais pas si le "module de transfert ad hoc" est activé. Cependant, en utilisant Censys et d'autres outils(jq, censys-cli, et httpx), il est possible de déterminer si le module est activé :

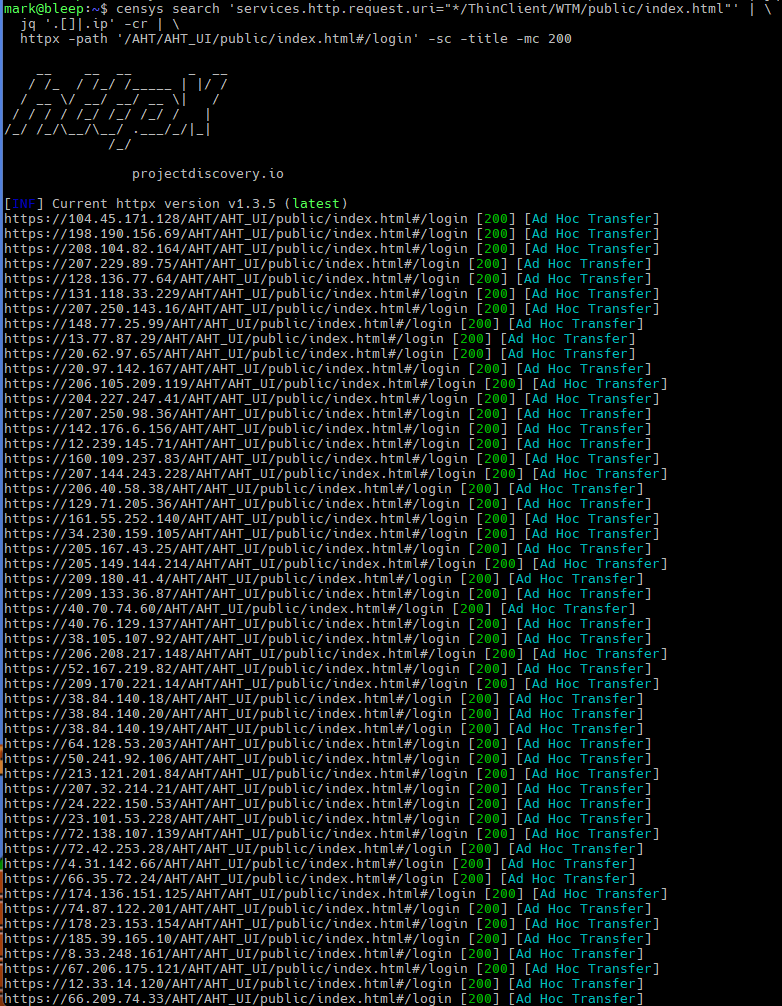

$ censys search 'services.http.request.uri="*/ThinClient/WTM/public/index.html"' | \

jq '.[]|.ip' -cr | \

httpx -path '/AHT/AHT_UI/public/index.html#/login' -sc -title -mc 200

En utilisant une technique similaire, nous avons découvert que sur les 325 serveurs WS_FTP avec ce service HTTP en cours d'exécution, seuls 91 hôtes (28%) ont désactivé le module de transfert ad hoc (du moins d'après ce que nous avons constaté en essayant de récupérer /AHT/AHT_UI/public/index.html#/login).

Par rapport au nombre total de serveurs WS_FTP exécutant l'interface FTP et SCP, qui s'élève à plus de 4 000 hôtes, le nombre de serveurs potentiellement vulnérables est beaucoup plus faible que prévu, ce qui n'est pas la pire des nouvelles.

Conclusion

Comparé à MOVEit, dont nous voyons encore plusieurs milliers d'instances en ligne, il y a relativement peu d'hôtes qui utilisent WS_FTP avec le module Ad Hoc Transfer installé, et près d'un tiers d'entre eux ont été désactivés au moment de la publication de cet article.

Parmi les vulnérabilités énumérées dans l'avis de Progress, au moins cinq ont été découvertes par des chercheurs d'autres entreprises, dont Assetnote et Deloitte. Ce n'est pas la première fois que les chercheurs d'Assetnote découvrent des vulnérabilités dans un outil de transfert de fichiers. En octobre dernier, un chercheur a découvert une vulnérabilité d'exécution de code à distance dans Aspera Faspex d'IBM, qui a été divulguée publiquement et corrigée en janvier de cette année.

Rapid7 a également mené des évaluations de sécurité sur des outils de transfert de fichiers populaires à la suite des campagnes contre GoAnywhere et MOVEit. L'intérêt accru pour ces outils de la part des acteurs de la menace et des chercheurs en sécurité soulève des questions sur la posture de sécurité de ces outils "sécurisés" conçus pour le transfert de données sensibles.