Una de las cosas más poderosas que puede hacer utilizando Censys es rastrear cómo la infraestructura de un actor de amenazas cambia con el tiempo o en respuesta a eventos externos.

En diciembre de 2023, la Oficina Federal de Investigación de Estados Unidos (FBI) llevó a cabo una desarticulación de la red zombi KV autorizada por los tribunales, ejecutando una desinstalación remota de los sistemas infectados en Estados Unidos. La botnet KV se atribuye a Volt Typhoon, un grupo de amenazas originario de la República Popular China (RPC) centrado históricamente en infraestructuras críticas. Aunque esta interrupción no afectó a la infraestructura de control de la botnet, es probable que la eliminación masiva de bots sea una forma de estimular la reacción de los administradores de la botnet.

A pesar de la exposición técnica por parte de los investigadores y la interrupción de la aplicación de la ley, esta infraestructura se ha mantenido inusualmente consistente, cambiando sólo los proveedores de alojamiento. Dado el alto nivel de sofisticación de la actividad de Volt Typhoon en las organizaciones objetivo y su red de proxies, es posible que la botnet KV esté operada por un tercero distinto de Volt Typhoon.

Basándonos en el escaneado de Censys y en los indicadores comunicados públicamente por Lumen, hemos podido trazar un mapa de la infraestructura de control de la botnet KV, concretamente del clúster JDY, hasta 2024.

2024 Actividad

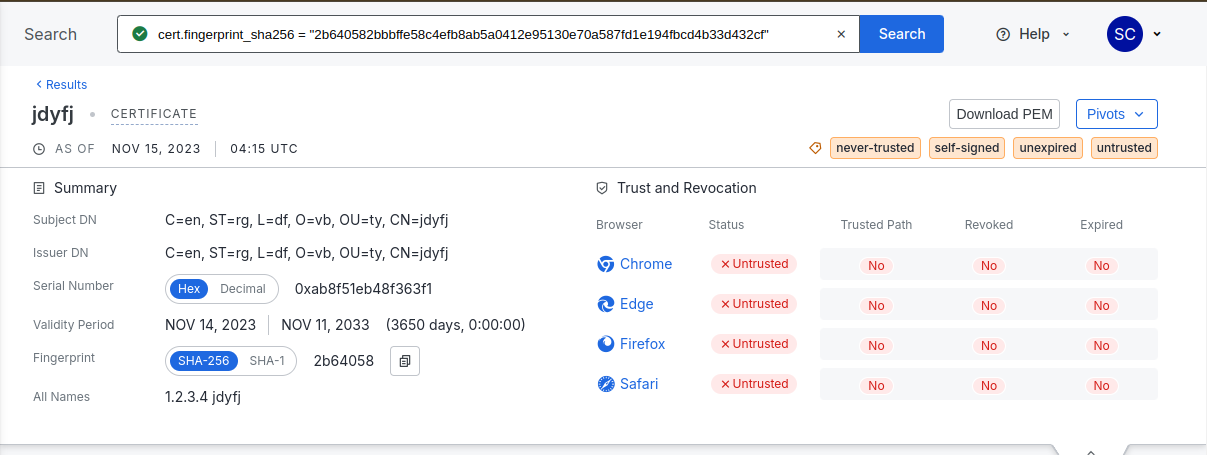

El clúster JDY fue detallado por primera vez por Lumen en 2023 y se cree que tiene como objetivo los routers Cisco RV320/RC325 para la propagación de botnets. El 14 de noviembre de 2023, se vieron sistemas infectados de este clúster comunicándose con nuevos servidores de control con un certificado diferente que contenía "jdyfj", como se muestra a continuación:

Ejemplo de servidor JDY C2 con una nueva variante de certificado

Censysindican que, tras la acción de las fuerzas de seguridad, 45.32.174[.]13 y 45.63.60[.]39 (resaltados en amarillo más arriba) probablemente se pusieron en línea en respuesta a los esfuerzos de interrupción. En abril de 2024, estos servidores fueron probablemente migrados a la infraestructura que actualmente aloja este certificado. Cabe destacar que los anfitriones actuales han utilizado diferentes proveedores de alojamiento cada vez que se han trasladado los servidores, como se muestra en la tabla anterior, posiblemente para reducir el impacto de futuros esfuerzos de interrupción.

El equipo de investigación de Censys ha identificado tres hosts que utilizan actualmente este certificado (SHA256 Hash: 2b640582bbbffe58c4efb8ab5a0412e95130e70a587fd1e194fbcd4b33d432cf):

Reflexiones sobre la atribución

El informe público inicial de Microsoft describe a Volt Typhoon como una amenaza técnicamente sofisticada, que opera con un conjunto de herramientas mínimo y se centra en la ocultación. Sin embargo, tras la exposición técnica por parte de los investigadores y la interrupción por parte de las fuerzas de seguridad, los operadores de la red zombi KV no han tomado ninguna medida significativa para ocultar su infraestructura de control más allá de migrar a nuevos proveedores de alojamiento. Esta notable diferencia pone en tela de juicio la naturaleza de la relación entre la actividad de Volt Typhoon contra redes objetivo y la botnet KV.