L'une des fonctions les plus puissantes de Censys est de suivre l'évolution de l'infrastructure d'un acteur de la menace au fil du temps ou en réponse à des événements extérieurs.

En décembre 2023, le Federal Bureau of Investigation (FBI) des États-Unis a procédé, avec l'autorisation d'un tribunal, à la perturbation du botnet KV, en désinstallant à distance les systèmes infectés aux États-Unis. Le botnet KV est attribué à Volt Typhoon, un groupe de menace originaire de la République populaire de Chine (RPC) qui s'attaque depuis longtemps aux infrastructures critiques. Bien que cette perturbation n'ait pas eu d'impact sur l'infrastructure de contrôle du botnet, la suppression massive de bots est probablement un moyen de susciter une réaction de la part des administrateurs du botnet.

Malgré l'exposition technique des chercheurs et les perturbations causées par les forces de l'ordre, cette infrastructure est restée inhabituellement cohérente, ne changeant que de fournisseur d'hébergement. Étant donné le contraste entre le niveau de sophistication des activités de Volt Typhoon au sein des organisations cibles et leur réseau de proxy, il est possible que le botnet KV soit exploité par une partie autre que Volt Typhoon.

Sur la base de l'analyse du site Censys et des indicateurs publiés par Lumen, nous avons pu cartographier l'infrastructure de contrôle du botnet KV, en particulier le cluster JDY, jusqu'en 2024.

2024 Activité

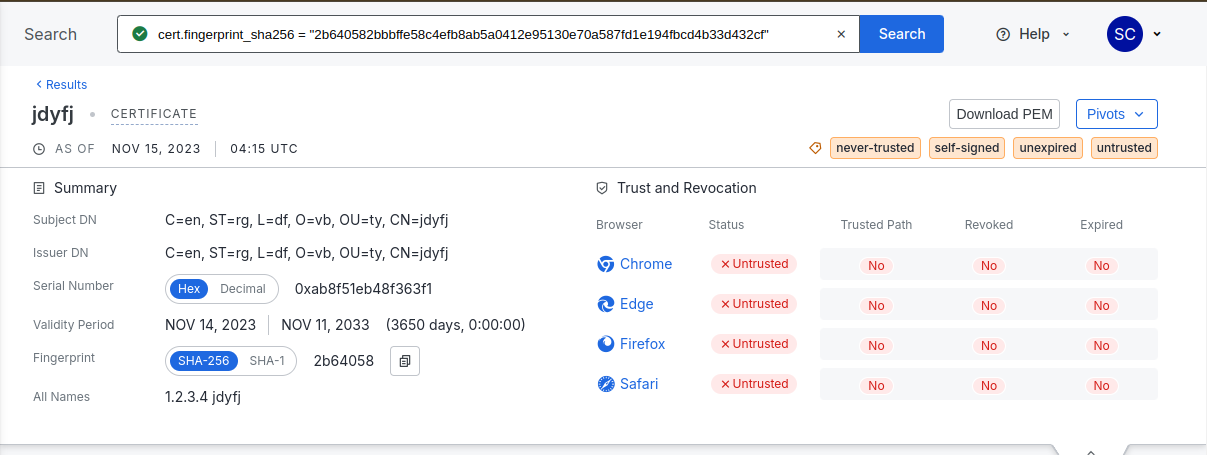

Le groupe JDY a été décrit pour la première fois par Lumen en 2023 et on pense qu'il cible les routeurs Cisco RV320/RC325 pour la propagation du réseau de zombies. Le 14 novembre 2023, des systèmes infectés de ce cluster ont été vus en train de communiquer avec de nouveaux serveurs de contrôle dotés d'un certificat différent contenant "jdyfj", comme indiqué ci-dessous :

Exemple de serveur JDY C2 avec une nouvelle variante de certificat

Censysindiquent que, suite à l'action des forces de l'ordre, les serveurs 45.32.174[.]13 et 45.63.60[.]39 (surlignés en jaune ci-dessus) ont probablement été mis en ligne en réponse aux efforts de perturbation. En avril 2024, ces serveurs ont probablement migré vers l'infrastructure qui héberge actuellement ce certificat. Il est à noter que les hôtes actuels ont fait appel à des fournisseurs d'hébergement différents à chaque fois que les serveurs ont été déplacés, comme le montre le tableau ci-dessus, potentiellement pour réduire l'impact des efforts de perturbation futurs.

L'équipe de recherche Censys a identifié trois hôtes utilisant actuellement ce certificat (SHA256 Hash : 2b640582bbbffe58c4efb8ab5a0412e95130e70a587fd1e194fbcd4b33d432cf) :

Réflexions sur l'attribution

Le rapport public initial de Microsoft décrit Volt Typhoon comme un acteur de menace techniquement sophistiqué, opérant avec une boîte à outils minimale et se concentrant sur la furtivité. Cependant, à la suite de l'exposition technique par les chercheurs et de la perturbation par les forces de l'ordre, les opérateurs du botnet KV n'ont pris aucune mesure significative pour dissimuler leur infrastructure de contrôle, si ce n'est de migrer vers de nouveaux fournisseurs d'hébergement. Cette différence notable remet en question la nature de la relation entre l'activité de Volt Typhoon contre les réseaux cibles et le botnet KV.