Introducción

El 24 de mayo de 2023, Microsoft anunció que había descubierto "actividad maliciosa sigilosa y selectiva" centrada en infraestructuras críticas de comunicaciones de Estados Unidos y Guam. Los ataques se atribuyen a un actor patrocinado por el Estado chino apodado Volt Typhoon, activo desde mediados de 2021.

Una de las principales técnicas de Volt Typhoon es vivir del terreno, lo que implica aprovechar herramientas y servicios que ya existen en el entorno comprometido. Esto les permite eludir la detección con mayor eficacia y aumentar su tiempo de permanencia en el entorno.

Volt Typhoon aprovecha los equipos de red de pequeñas oficinas y oficinas domésticas (SOHO) comprometidos, como los routers, para dirigir el tráfico de ataque a sus objetivos. Una vez más, con el objetivo de evitar la detección, el tráfico proxy a través de estos dispositivos residenciales y de pequeñas oficinas les permite camuflarse más fácilmente en la actividad típica de la red. En particular, los dispositivos afectados observados parecen tener SSH o HTTP abiertos a Internet.

Microsoft y un aviso de ciberseguridad conjunto de la NSA y otros han detallado los dispositivos SOHO que han observado implicados en estos ataques, incluidos los fabricados por Cisco, Draytek, FatPipe, Netgear Prosafe y Zyxel. A continuación, exploramos la presencia en Internet de estos dispositivos que también tienen HTTP o SSH abiertos a Internet.

Exposición de dispositivos SOHO

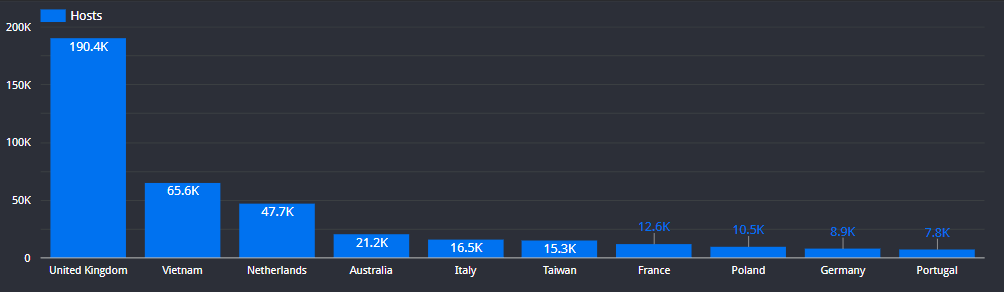

En total, observamos 510.384 hosts en total (1.113.901 servicios) que ejecutaban uno de estos routers SOHO con el puerto de gestión HTTP o el servicio SSH en ejecución.

Conclusión

Con más de medio millón de dispositivos de red para pequeñas oficinas u oficinas domésticas que exponen HTTP o SSH a Internet, los actores de amenazas como Volt Typhoon tienen amplias oportunidades para la explotación potencial de estos dispositivos con fines nefastos.

Si utiliza un dispositivo SOHO, asegúrese de que el inicio de sesión y los controles administrativos no sean accesibles desde la Internet pública. Echa un vistazo a me.censys.io para ver si tu router está exponiendo algún servicio inesperado a la Internet pública.