Introduction

Le 24 mai 2023, Microsoft a annoncé la découverte d'une "activité malveillante furtive et ciblée" visant les infrastructures de communication essentielles des États-Unis et de Guam. Les attaques sont attribuées à un acteur parrainé par l'État chinois, surnommé Volt Typhoon, actif depuis le milieu de l'année 2021.

L'une des principales techniques de Volt Typhoon consiste à vivre sur le terrain, c'est-à-dire à exploiter les outils et les services qui existent déjà dans l'environnement compromis. Cela leur permet de déjouer plus efficacement la détection et d'augmenter leur temps de présence dans l'environnement.

Volt Typhoon s'appuie sur des équipements de réseau de petites entreprises et de bureaux à domicile (SOHO) compromis, tels que des routeurs, pour acheminer par proxy le trafic d'attaque vers ses cibles. Toujours dans le but d'éviter d'être détecté, l'acheminement du trafic par proxy via ces équipements résidentiels et de petites entreprises leur permet de se fondre plus facilement dans l'activité typique du réseau. Notamment, les dispositifs affectés observés semblent avoir SSH ou HTTP ouvert à l'internet.

Microsoft et un avis conjoint de cybersécurité de la NSA et d'autres organismes ont détaillé les appareils SOHO qu'ils ont observés impliqués dans ces attaques, notamment ceux fabriqués par Cisco, Draytek, FatPipe, Netgear Prosafe et Zyxel. Nous examinons ci-dessous la présence sur l'internet de ces appareils qui ont également une connexion HTTP ou SSH ouverte à l'internet.

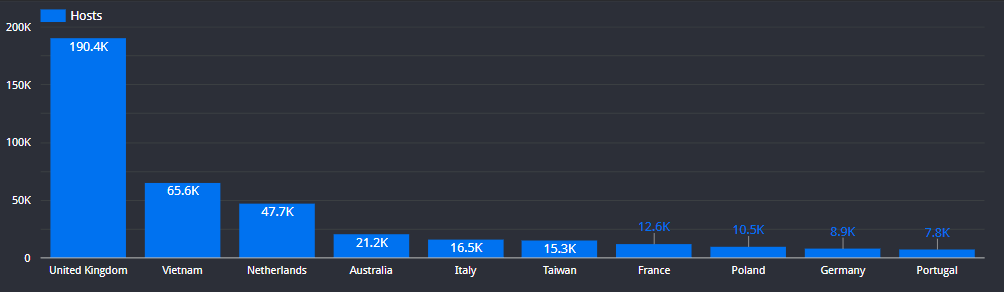

Exposition des appareils SOHO

Au total, nous avons observé 510 384 hôtes (1 113 901 services) utilisant l'un de ces routeurs SOHO avec le port de gestion HTTP ou le service SSH en cours d'exécution.

Conclusion

Avec plus d'un demi-million d'appareils de réseau pour petites entreprises ou bureaux à domicile exposant HTTP ou SSH à l'internet, les acteurs de la menace tels que Volt Typhoon ont de nombreuses possibilités d'exploitation potentielle de ces appareils à des fins malveillantes.

Si vous utilisez un appareil SOHO, assurez-vous que la connexion et les contrôles administratifs ne sont pas accessibles depuis l'internet public. Consultez le site me.censys.io pour voir si votre routeur expose des services inattendus à l'internet public.