Resumen ejecutivo:

- Cisco Talos identificó tres días cero en dos productos de cortafuegos de Cisco como parte de una investigación sobre una campaña más amplia de actores de amenazas denominada "ArcaneDoor", dirigida a dispositivos de red perimetral de propiedad gubernamental en todo el mundo, cuya explotación se remonta a enero de 2024.

- Las vulnerabilidades de día cero identificadas se rastrean como CVE-2024-20353, CVE-2024-20359 y CVE-2024-20358; de ellas, sólo CVE-2024-20353 y CVE-2024-20359 fueron explotadas en la campaña ArcaneDoor.

- Aunque todavía se desconoce el vector de acceso inicial utilizado en esta campaña, Cisco ha publicado actualizaciones de software y ha proporcionado pasos para que los clientes comprueben la integridad de sus dispositivos Firewall de Cisco en su aviso de respuesta a eventos.

- Cuando investigamos las IP controladas por actores proporcionadas por Talos en los datos de Censys y las cruzamos con otros indicadores de certificados, descubrimos datos convincentes que sugerían la posible implicación de un actor con sede en China, incluidos vínculos con varias redes chinas importantes y la presencia de software anticensura desarrollado en China. Por el momento es difícil sacar conclusiones definitivas.

A medida que continúe la investigación sobre ArcaneDoor, se espera que surjan más datos sobre las víctimas de estos ataques. Mientras tanto, consulte nuestro aviso de respuesta rápida para obtener información exhaustiva sobre la magnitud de los dispositivos Cisco ASA expuestos y orientación sobre cómo solucionar el problema.

Comprender la campaña ArcaneDoor

El 24 de abril, Cisco Talos publicó un informe que arroja luz sobre una campaña de un actor de amenazas patrocinado por el Estado, hasta entonces desconocido y rastreado como "UAT4356". La campaña, bautizada como "ArcaneDoor", tenía como objetivo dispositivos de red perimetral gubernamentales de varios proveedores como parte de un esfuerzo global.

La investigación de Talos descubrió que la infraestructura del actor se estableció entre noviembre y diciembre de 2023, y que la actividad inicial se detectó por primera vez a principios de enero de 2024. Aunque el vector de acceso inicial utilizado en esta campaña sigue siendo desconocido, Talos descubrió tres vulnerabilidades de día cero que afectan al software Cisco Adaptive Security Appliance (ASA) y Cisco Firepower Threat Defense (FTD) que fueron explotadas como parte de la cadena de ataque: CVE-2024-20353, CVE-2024-20359 y CVE-2024-20358.

Análisis de la infraestructura de actores de amenazas de UAT4356

En su excelente investigación sobre ArcaneDoor en colaboración con otras organizaciones, Talos compartió algunos indicadores interesantes dentro de la infraestructura de ataque aprovechada por UAT4356 en esta campaña.

Examen de los indicadores de certificados asociados:

Certificado UAT4356 e indicadores de software(Fuente)

Talos identificó un patrón específico en los nombres del emisor y del asunto de los certificados SSL:

Modelo de certificado:

:emisor = O=ocserv,CN=ocserv VPN

:selfsigned = true

:serie = 0000000000000000000000000000000000000002

:asunto = O=ocserv,CN=ocserv VPN

:versión = v3

"Ocserv" está asociado con OpenConnect VPN Server, un cliente VPN de código abierto utilizado habitualmente para conectarse a VPN como Cisco ASA. Es plausible que OpenConnect fuera utilizado por el actor de la amenaza para conectarse inicialmente a los dispositivos de red objetivo y llevar a cabo esta cadena de exploits.

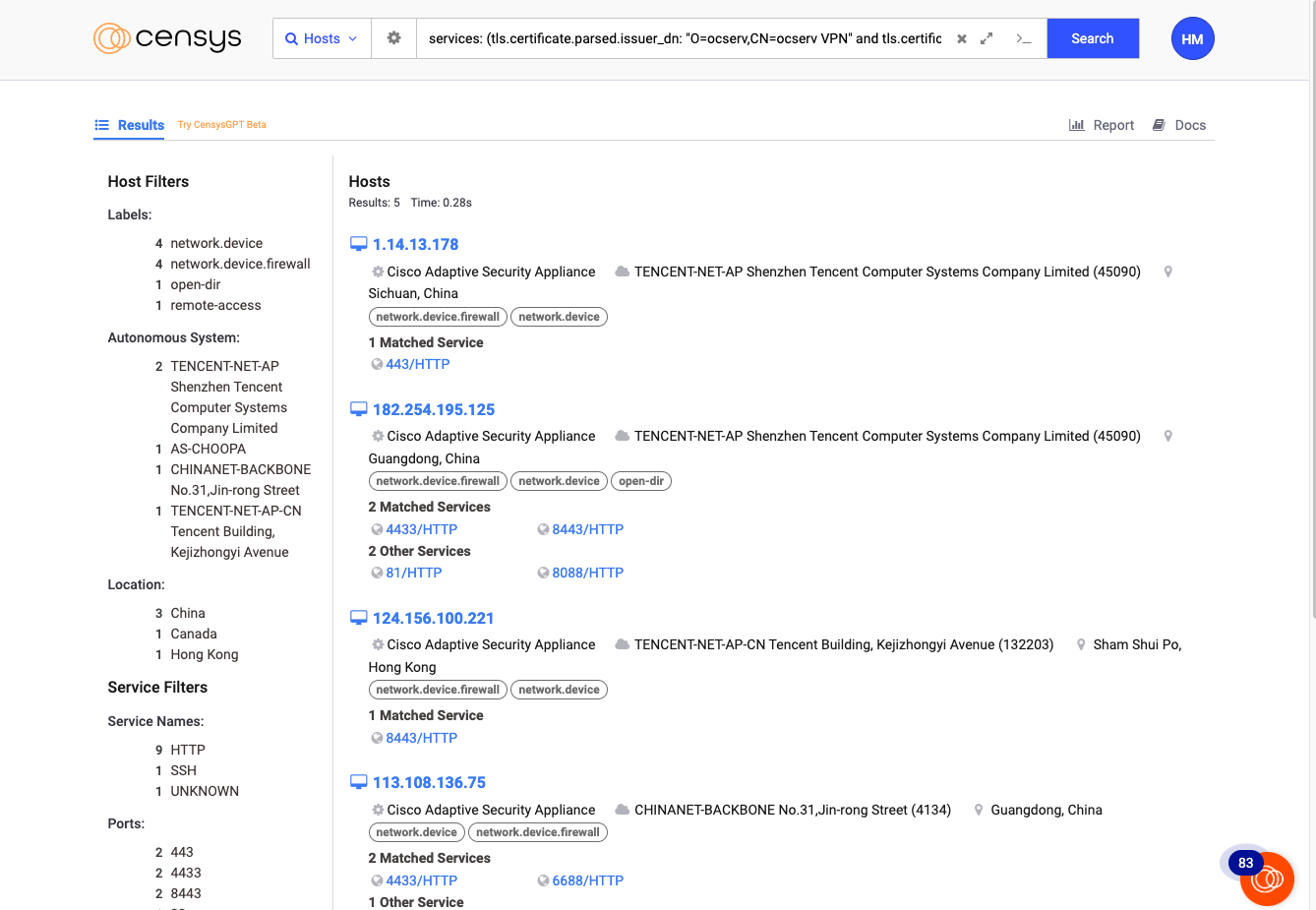

A 29 de abril de 2024, sólo 5 hosts estaban en línea presentando este certificado en Censys:

servicios: (tls.certificate.parsed.issuer_dn: "O=ocserv,CN=ocserv VPN" y tls.certificate.parsed.subject_dn: "O=ocserv,CN=ocserv VPN")

Anfitriones que presentan certificados asociados a "ocserv" en Censys el 29 de abril de 2024

El hecho de que haya tan pocos hosts que presenten este certificado puede implicar varias cosas, pero no deja de ser significativo. Cuando una búsqueda en Censys sólo arroja un puñado de resultados, cada host adquiere mayor importancia: significa que se ha tropezado con algo distintivo en una investigación.

En esta captura de pantalla, observará que algunos de estos hosts también parecían estar ejecutando software o sistemas operativos ASA, lo que coincide con las observaciones de Talos. Estos son los identificadores CPE únicos asociados con ASA entre estos hosts:

cpe:2.3:h:cisco:adaptive_security_appliance:*:*:*:*:*:*:*:*

cpe:2.3:o:cisco:adaptive_security_appliance_software:*:*:*:*:*:*:*:*

Determinamos que estos hosts ejecutaban ASA basándonos en varios indicadores, incluida la presencia de un encabezado de respuesta HTTP Set-Cookie que contenía la cadena webvpncontextuna característica asociada al ASA.

Esto plantea una pregunta: ¿por qué estos hosts parecen estar ejecutando Cisco ASA, uno de los productos de software que estaban intentando explotar? ¿Está involucrado de alguna manera en los métodos utilizados para llevar a cabo el exploit, o se trata de un intento de ofuscar su infraestructura?

Otra pista notable aquí es la distribución de estos hosts a través de diferentes sistemas autónomos.

Redes que alojan IPs que muestran indicadores de certificado "ocserv

| Sistema autónomo |

Recuento de anfitriones |

| TENCENT-NET-AP Shenzhen Tencent Computer Systems Company Limited (45090) |

2 |

| AS-CHOOPA (20473) |

1 |

| CHINANET-BACKBONE No.31,Jin-rong Street (4134) |

1 |

| TENCENT-NET-AP-CN Edificio Tencent, Avenida Kejizhongyi (132203) |

1 |

Cuatro de los cinco hosts tienen su sede en China. "TENCENT-NET-AP" está asociado a Tencent, un conglomerado multinacional chino con sede en Shenzhen, mientras que "CHINANET-BACKBONE" está gestionado por ChinaNet, una importante empresa china de telecomunicaciones. Redes como Tencent y ChinaNet tienen gran alcance y recursos, por lo que tendrían sentido como elección de infraestructura para una operación global sofisticada como ésta.

Investigación de las IP controladas por actores:

Veamos ahora la lista de 22 IPs potencialmente controladas por actores proporcionada por Talos e introduzcámoslas en Censys. El análisis de la infraestructura del atacante resulta más ventajoso en comparación con la infraestructura compartida, ya que es más fácil aislar las características distintivas específicas del comportamiento del actor de la amenaza.

A partir del lunes 29 de abril de 2024, 11 de los 22 hosts proporcionados originalmente por Talos permanecían en línea en los escaneos de Censys , lo que indica actividad en curso dentro de la infraestructura identificada.

Veamos primero en qué redes se concentran estos hosts:

- GHOST: proveedor luxemburgués de servicios en la nube asociado a G-Core Labs S.A.

- AS-CHOOPA: Una red conocida por sus servicios de red de alto rendimiento, también conocida como Vultr

- ACELERADO-IT: Proveedor de Internet acelerado o de alta velocidad.

- AKAMAI-LINODE: La infraestructura de computación en nube de Akamai.

- ASNET: Una entidad de nombre genérico, aparentemente propiedad de "Baxet Group Inc".

- LIMESTONENETWORKS: Un proveedor de alojamiento con sede en Dallas, Texas.

- INDUSTRIAS-ESTRELLA: Se cree que un sistema autónomo ruso funciona como proveedor de alojamiento a prueba de balas

- TSRDC-AS-AP Truxgo S. R.L. de C.V: Gigante de las telecomunicaciones con sede en México.

Cuando generamos un informe sobre los nombres comunes del emisor en los certificados de estos hosts, hay algunos resultados interesantes:

Aunque muchos de estos certificados resultan familiares, hay algunos que inicialmente parecen menos reconocibles.

Primero: WIN-16HD0VMNND5. Después de indagar un poco, parece que se trata de un certificado RDP autogenerado, corroborado por el hecho de que cuando buscamos hosts con certificados similares en Censys (services.tls.certificates.leaf_data.subject_dn: "CN=WIN-*"), predominan en los servicios RDP.

lke155316-227342-104695750000-ca@1707338035: Esto parece generado por una máquina y coincide con un patrón observado en los certificados de host LINODE de Akamai(services.tls.certificates.leaf_data.subject_dn: "CN=lke*").

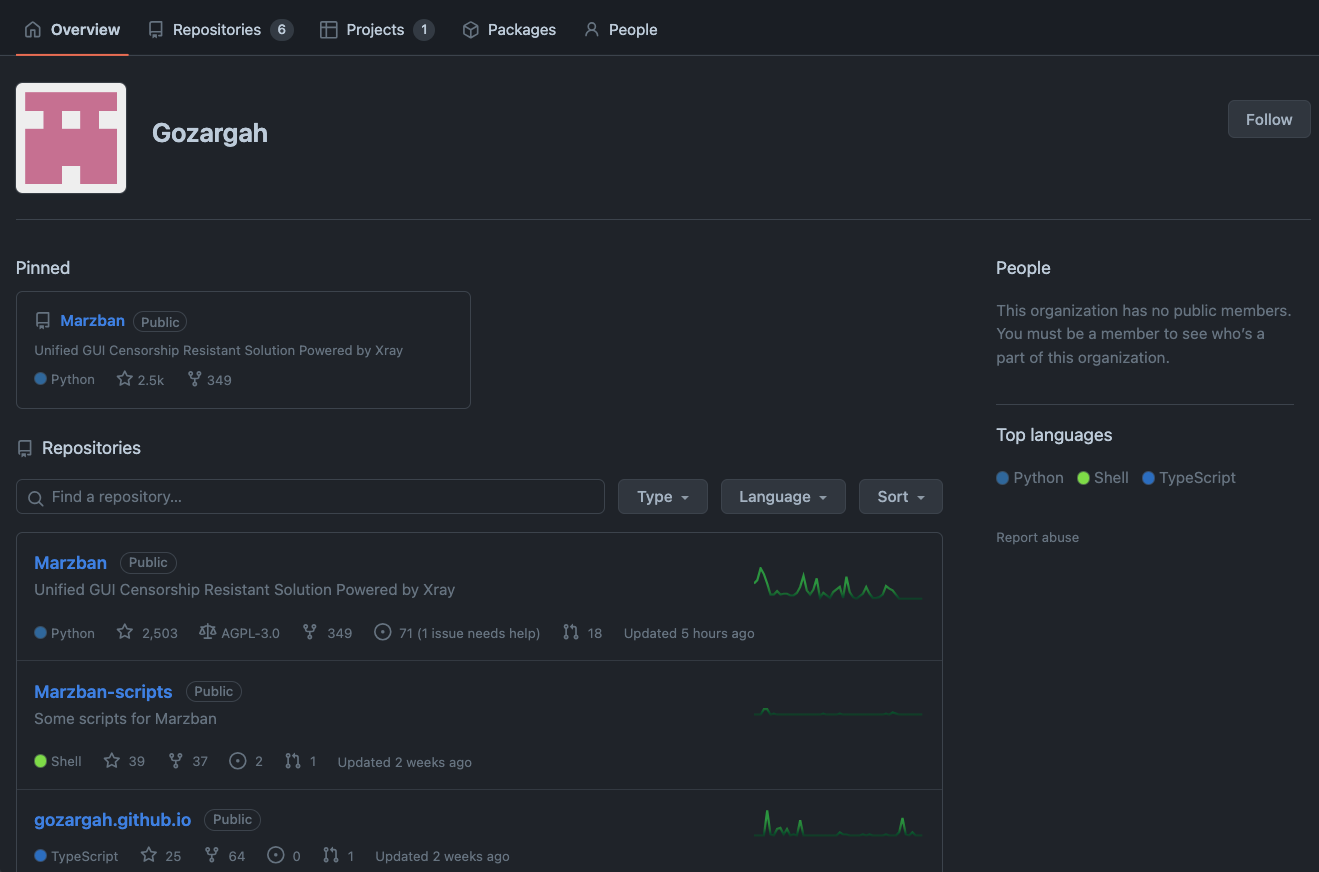

Entre ellos, destaca un nombre común certificado especialmente inusual: Gozargah. Al principio, este término no nos resultaba familiar.

Es más, los dos servicios que lo presentan están en este host: 212.193.2[.]48 basado en una red llamada ASNET, y ambos aparecen como servicios "DESCONOCIDOS" en nuestros datos en los puertos TCP 3630 y 3631, lo que significa que no se ajustan a ninguna especificación de protocolo que conozcamos.

Buscar "Gozargah" en un buscador web nos lleva a esta organización de GitHub: https://github.com/Gozargah.

Su repositorio anclado se llama "Marzban"(https://github.com/Gozargah/Marzban), y se describe como "Solución unificada GUI resistente a la censura impulsada por Xray".

¿Qué es "Xray"?

Se trata de este proyecto de código abierto: https://github.com/XTLS/Xray-core que parece haber sido desarrollado por una comunidad llamada "Proyecto X" que existe desde 2020: https://xtls.github.io/. Su descripción dice: "Xray, lo penetra todo. También el mejor v2ray-core, con soporte XTLS. Configuración totalmente compatible".

La mayor parte de la página GitHub del Proyecto X está escrita en chino.

XTLS, o Extended Transport Layer Security, es una extensión de TLS 1.3 que utiliza algunas técnicas criptográficas más avanzadas, ofusca su firma de protocolo (haciéndola más difícil de identificar) y permite el acceso oculto a puntos finales VPN. Resulta lógico que se utilice en herramientas contra la censura, ya que suele emplearse para eludir cortafuegos. Dado que fue desarrollado por desarrolladores chinos, es ostensible que fue creado con el propósito de eludir El Gran Cortafuegos, o el cortafuegos nacional operado por el gobierno chino.

Cuando nos centramos en otros hosts con estenombre común de certificado "Gozargah", hay alrededor de 4.800 IP visibles en Censys que presentan ese certificado(services.tls.certificates.leaf_data.issuer.common_name="Gozargah"). Curiosamente, los puertos 3630 y 3631 no aparecen en la lista de los 20 puertos más comunes; parece que los puertos TCP 62050 y 62051 son más populares para este servicio. Sólo hay otros 2 hosts con ese nombre común de certificado que tienen los mismos puertos 3630 y 3631 abiertos.

Esto es interesante, pero lo es aún más cuando volvemos atrás y miramos uno de los hosts que presenta un certificado con un issuer_dn "ocserv" marcado como indicador por Talos: https://search.censys.io/hosts/54.179.113.92.

En el puerto TCP 8888, este host está ejecutando algún servicio HTTP con un título HTML que dice: "Trojan Panel"

Esto parece estar relacionado con este proyecto de GitHub llamado "trojanpanel", que también tiene un sitio web escrito en su mayor parte en chino:

Se describe a sí mismo como un "panel de gestión web multiusuario compatible con Xray/Trojan-Go/Hysteria/NaiveProxy".

Ya son dos las menciones de esta herramienta "Xray" vinculada a servicios que funcionan en esta infraestructura.

Resumamos las pruebas que hemos reunido hasta ahora: al cruzar las IP controladas por actores y otros indicadores de certificados identificados por Talos con los datos de Censys , hemos descubierto que (a) algunos de estos hosts ejecutaban servicios asociados con software anticensura probablemente destinado a eludir el Gran Cortafuegos, y (b) un número significativo de estos hosts están basados en destacadas redes chinas.

¿Qué significa todo esto?

Nuestras pistas más sólidas sobre quién está potencialmente detrás de esta campaña proceden del análisis de las IP controladas por el actor en Censys, así como del análisis de otros hosts que presentan los indicadores de certificado señalados por Talos.

Los resultados de esta investigación preliminar muestran algunos indicios de que esto puede ser obra de un actor con sede en China. Es posible que veamos actividad continuada y/o cambios en estos hosts en nuestros datos en los próximos días.

Determinar si los ciberataques están patrocinados por un Estado exige un enfoque global. Si bien el análisis de las redes que albergan la infraestructura del actor de la amenaza es una pieza del rompecabezas, hay otros factores a tener en cuenta, como los métodos de ataque, las víctimas y el contexto geopolítico. La naturaleza oscura de la identidad de este actor de la amenaza, combinada con el hecho de que el vector de acceso inicial utilizado en esta campaña sigue siendo desconocido, son motivo para seguir vigilando la situación.

Es probable que esta investigación continúe desarrollándose a medida que obtengamos más detalles sobre los objetivos de estos ataques. Mientras tanto, consulte nuestro aviso de respuesta rápida para obtener más detalles sobre el alcance de los dispositivos Cisco ASA expuestos y las directrices de corrección.