Zusammenfassung:

- Am 25. Juni 2024 wird das Sansec-Forensik-Team einen Bericht veröffentlicht, der einen Angriff auf die Lieferkette der auf das weit verbreitete Polyfill.io JavaScript-Bibliothek. Der Angriff begann im Februar 2024, als Funnull, ein chinesisches Unternehmen, die zuvor legitime Polyfill.io-Domäne und das GitHub-Konto erwarb. Kurz darauf begann der Dienst, Nutzer auf bösartige Websites umzuleiten und ausgefeilte Malware mit fortschrittlichen Umgehungstechniken zu installieren.

- Am 27. Juni 2024 wird Namecheap das bösartige polyfill.io ausgesetzt Domain, wodurch die unmittelbare Bedrohung vorerst eingedämmt wird. Allerdings erkennt Censys immer noch 384.773 Gastgeber Einbettung eines Polyfill-JS-Skripts, das ab dem 2. Juli 2024 auf die bösartige Domain verweist, die sich hauptsächlich in Deutschland befindet.

- Zu diesen Hosts gehören Websites, die mit großen Plattformen wie Hulu, Mercedes-Benz und WarnerBros. verbunden sind. raten Website-Besitzern dringend, als Vorsichtsmaßnahme alle Verweise auf polyfill.io und die zugehörigen Domänen als Vorsichtsmaßnahme aus ihrer Codebasis zu entfernen. Cloudflare und Fastly haben alternative, sichere Endpunkte für Polyfill-Dienste als Workaround angeboten.

- Weitere Untersuchungen haben ein umfangreicheres Netz von potenziell gefährdeten Domänen aufgedeckt. Die Forscher identifizierten vier zusätzliche aktive Domains die mit demselben Konto verbunden sind, dem die Domain polyfill.io gehört. Censys entdeckte 1.637.160 Hosts die auf einen oder mehrere dieser Endpunkte verweisen. Mindestens eine dieser Domains wurde bei bösartigen Aktivitäten beobachtet, die bis Juni 2023 zurückreichen, aber die Art der anderen verbundenen Domains ist derzeit unbekannt.

- Dieser Vorfall verdeutlicht die wachsende Bedrohung durch Angriffe auf die Lieferkette bei Open-Source-Projekten

- Erkennung mit Censys

- Censys Search Abfrage nach exponierten Hosts, die auf die bösartige polyfill[.]io-Domäne verweisen

- Censys ASM-Abfrage nach exponierten Hosts, die auf die bösartige polyfill[.]io-Domäne verweisen

- Censys Search Abfrage nach exponierten Hosts, die auf eine der zusätzlichen potenziell zugehörigen Domänen verweisen

- Censys ASM-Abfrage für exponierte Hosts, die auf eine der zusätzlichen potenziell assoziierten Domänen verweisen

Hintergrund:

In der vergangenen Woche wurde die Webentwickler-Community von einem Supply-Chain-Angriff auf die weit verbreitete JavaScript-Bibliothek Polyfill.io erschüttert. Polyfill.js wurde entwickelt, um Unterstützung für modernere Tools und Funktionen in älteren Webbrowsern zu bieten, die diese nicht von Haus aus unterstützen, um die Kompatibilität zu gewährleisten.

Im Februar 2024 wurden die Polyfill.io-Domain und das GitHub-Konto von Funnull, einem chinesischen CDN-Unternehmen, erworben, was sofort Bedenken hinsichtlich der Legitimität des Dienstes aufkommen ließ. In der Folge begann Malware, die über cdn.polyfill.io eingeschleust wurde, Nutzer auf bösartige Websites umzuleiten, wobei Berichten zufolge mehr als 100.000 Websites betroffen waren, darunter so bekannte Plattformen wie JSTOR, Intuit und das Weltwirtschaftsforum. Diese ausgeklügelte Malware nutzt verschiedene Umgehungstechniken, was ihre Erkennung und Bekämpfung besonders schwierig macht.

Mehrere Unternehmen haben auf diese Situation reagiert. Cloudflare und Fastly haben alternative, sichere Endpunkte für Nutzer angeboten. Google hat Anzeigen für E-Commerce-Seiten mit Polyfill.io blockiert. Der Website-Blocker uBlock Origin hat die Domain in seine Filterliste aufgenommen. Andrew Betts, der ursprüngliche Schöpfer von Polyfill.io, hat Website-Besitzer aufgefordert, die Bibliothek sofort zu entfernen und betont, dass sie für moderne Browser nicht mehr notwendig ist.

Die wichtigste Entwicklung der letzten Zeit ist, dass Namecheap, der Domain-Registrar für polyfill.io, die bösartige Domain am 27. Juni vom Netz genommen hat, was die unmittelbare Bedrohung entschärft.

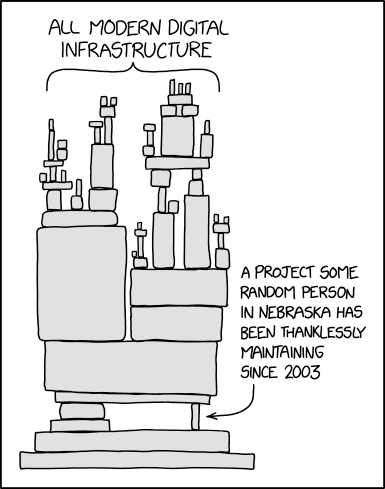

Diese Geschichte erinnert an die wachsende Bedrohung durch Supply-Chain-Angriffe auf Open-Source-Projekte, insbesondere im Ökosystem der Web-Entwicklung, wo Anwendungen für ihre Funktionalität auf ein vielfältiges Technologiepaket aus Open-Source-Paketen angewiesen sind. Diese Abhängigkeiten können sehr instabil sein. Ein denkwürdiges Beispiel stammt aus dem Jahr 2016, als die Entfernung eines einzigen Open-Source-JavaScript-Pakets aus npm durch einen Entwickler zu einer weitreichenden Störung von Websites weltweit führte, woraufhin npm die Aktion innerhalb von nur zwei Stunden rückgängig machte. Vernetzte Abhängigkeiten innerhalb des Open-Source-Ökosystems haben miteinander verknüpfte Sicherheitsauswirkungen.

(Relevant xkcd: https://www.explainxkcd.com/wiki/index.php/2347:_Dependency)

Censys Fundstücke

Censys hat eine beträchtliche Anzahl von Webhostern identifiziert, die das polyfill.io CDN nutzen. Nach den neuesten Daten, 384.773 Hosts gefunden, die Verweise auf "https://cdn.polyfill[.]io" oder "https://cdn.polyfill[.]com" in ihren HTTP-Antworten enthalten.

Eine bemerkenswerte Konzentration dieser Hosts, etwa 237.700, befindet sich innerhalb des Hetzner-Netzwerks (AS24940), hauptsächlich in Deutschland. Dies ist nicht überraschend - Hetzner ist ein beliebter Webhosting-Dienst und viele Website-Entwickler nutzen ihn.

Eine weitere Analyse der betroffenen Hosts zeigt, dass Domänen, die mit großen Unternehmen wie Warner Bros (www.warnerbros.com), Hulu (www.hulu.com), Mercedes-Benz (shop.mercedes-benz.com) und Pearson (digital-library-qa.pearson.com, digital-library-stg.pearson.com) verbunden sind, eine große Anzahl von Hosts aufweisen, die auf den schädlichen Polyfill-Endpunkt verweisen. Interessanterweise ist der häufigste Hostname, der mit Hosts verbunden ist, die den Endpunkt anzeigen ns-static-assets.s3.amazonaws.comwas auf eine weit verbreitete Nutzung von Amazons S3-Hosting für statische Websites hinweist.

Das Vorhandensein von Domänen wie "www.feedthefuture.gov"in diesen Top-Ergebnissen zeigt auch die Verwendung von polyfill.io in verschiedenen Sektoren, einschließlich Regierungswebsites. Insgesamt beobachtete Censys 182 betroffene Hosts, die eine ".gov"-Domäne anzeigen.

Sehen Sie sich den folgenden Bericht der die Hostnamen der Sites aufschlüsselt, die diesen Endpunkt verwenden.

Während die Schätzungen über das Ausmaß der betroffenen Websites je nach Quelle stark variieren (Sansec berichtete von 100.000, während Cloudflare von "Dutzende von Millionen"), ist es klar, dass dieser Angriff auf die Lieferkette weitreichende Auswirkungen hatte.

Cloudflare und Fastly haben alternative sichere Polyfill-Endpunkte für Benutzer geschaffen, um die Bedrohung abzuschwächen und gleichzeitig zu verhindern, dass Websites beschädigt werden. Censys hat beobachtet 216.504 Hosts die auf einen dieser alternativen Polyfill-Endpunkte verweisen: "polyfill-fastly.io" oder "cdnjs.cloudflare.com/polyfill", ein Anstieg gegenüber den 80.312, die wir letzten Freitag, den 28. Juni, beobachtet haben.

Untersuchung der bösartigen Polyfill[.]io-Domäne

Wir haben historische DNS-Einträge nach allem durchsucht, was zu cdn.polyfill.io. Neben cloudflare und fastly waren die folgenden drei Domains von Interesse:

5f52353c.u.fn03.vip.

cdn.polyfill.io.bsclink.cn.

wildcard.polyfill.io.bsclink.cn.

Von diesen fanden wir 6 Gastgeber die die dritte Domain (wildcard.polyfill.io.bsclink.cn), die am 2. Juli 2024 noch online waren:

Alle sind in AS139057 untergebracht, LDPL-AS-AP LEGEND DYNASTY PTE. LTD.

LEGEND DYNASTY PTE. LTD. ist ein Unternehmen mit Sitz in Singapur. Nach Angaben von IPinfo ist die zugehörige Website edgenext.com, die zu EdgeNext gehört, einem Cloud-Service-Anbieter, der "auf APAC, China, MENA und globale Cloud-Bereitstellung spezialisiert ist." (https://www.edgenext.com/). Es ist noch unklar, wie diese Infrastruktur mit Funnull verbunden ist, dem chinesischen CDN, dem die bösartige Polyfill-Domäne gehört.

Zu beachten ist auch, dass diese Gastgeber gleichmäßig über verschiedene Länder verteilt sind: 2 in den Niederlanden, 2 in Spanien und 2 in den USA.

Andere potenziell assoziierte Domains

Weitere Nachforschungen haben ein umfangreicheres Netz von möglicherweise verwandten Domänen aufgedeckt. Ein Twitter-Nutzer entdeckte dass die Betreuer des Polyfill-GitHub-Repos ihre CloudFlare-API-Geheimnisse innerhalb des Repo.

Es wurde danach entdeckt dass der durchgesickerte Cloudflare-API-Schlüssel immer noch aktiv ist und 4 zusätzliche aktive Domains, die mit demselben Konto verknüpft sind:

- bootcdn[.]net

- bootcss[.]com

- staticfile[.]net

- staticfile[.]org

Eine dieser Domänen, bootcss[.]com, wurde bei bösartigen Aktivitäten beobachtet, die dem polyfill[.]io-Angriff sehr ähnlich sind, wobei die Beweise bis Juni 2023 zurückreichen.

Bei der Analyse des bösartigen Polyfill-JavaScript-Codes sehen wir eine Funktion namens check_tiaozhuan() deren Definition wie folgt beginnt:

Funktion check_tiaozhuan() {

var _isMobile = navigator.userAgent.match(

/(Telefon|Pad|Pod|iPhone|iPod|ios|iPad|Android|Mobil|BlackBerry|IEMobil|MQQBrowser|JUC|Fennec|wOSBrowser|BrowserNG|WebOS|Symbian|Windows Phone)/i

);

wenn (_istMobil) {

...

Gesucht wird nach check_tiaozhuan() findet man einen Beitrag im chinesischen Entwicklerforum V2EX vom 20. Juni 2023. Der Beitrag warnt vor cdn.bootcss.com die gekapert wurde, um Malware über die JavaScript-Bibliothek highlight.js zu verbreiten.

Die folgenden interessanten Zitate wurden mit Google Translate aus diesem Beitrag übersetzt:

- "Die beiden wichtigsten bösartigen Domänennamen wurden beide Ende Mai registriert.

- "Dieses böse jQuery wurde durch highlight.js eingeführt, das auf cdn.bootcss.com gehostet wird. Wenn die Anfrage für highlight.js einen bestimmten Referer und eine mobile UA hat, gibt der Server highlight.js mit bösartigem Code zurück, andernfalls wird normaler Code zurückgegeben, der stark getarnt ist. Außerdem gibt es bestimmte Bedingungen dafür, ob bei der Ausführung dieses Codes bösartiger jQuery-Code eingeschleust wird."

Diese Taktik scheint der bei diesem Anschlag verwendeten Taktik sehr ähnlich zu sein.

Der folgende Kommentar unterhalb dieses Beitrags verweist auf die check_tiaozhuan() Funktion:

Übersetzt: "Die Funktion check_tiaozhuan() scheint zu prüfen, ob der Benutzer ein mobiles Gerät verwendet, indem sie das Navigator-Objekt überprüft. Wenn sie ein mobiles Gerät verwendet, setzt sie den Wert von _0x34f873 basierend auf verschiedenen Bedingungen und ruft dann die Funktion vfed_update(_0x5e3fa1) mit diesem Wert auf. Die Funktion vfed_update(_0x5e3fa1) lädt eine JavaScript-Datei von der durch _0x5e3fa1 angegebenen URL, die den Browser des Benutzers möglicherweise auf eine andere Seite umleitet."

Diese Beschreibung stimmt mit der Implementierung der Funktion überein, die wir in dem Polyfill[.]io-Skript beobachtet haben.

Als wir uns auf die Suche nach Censys Search Hosts untersuchten, die auf eine der zusätzlichen verdächtigen Domänen verwiesen, stellten wir fest eine Gesamtzahl von 1.637.160 öffentlich zugängliche Hosts, die auf eine dieser Domains verwiesen.

Bislang wurde diese Domain (bootcss.com) ist die einzige, die Anzeichen von potenzieller Bösartigkeit aufweist. Die Art der anderen zugehörigen Endpunkte bleibt unbekannt, und wir vermeiden Spekulationen. Es wäre jedoch nicht völlig unvernünftig, die Möglichkeit in Betracht zu ziehen, dass derselbe böswillige Akteur, der für den polyfill.io-Angriff verantwortlich ist, diese anderen Domänen in Zukunft für ähnliche Aktivitäten ausnutzen könnte.

Referenzen: