10. Juni 2024: PHP-CGI Argument Injection Schwachstelle kann zu Remote Code Execution führen

Teilen Sie

11. März 2025 (Aktualisierung): Nach den weit verbreiteten Berichten über die massenhafte Ausnutzung der Sicherheitslücke haben wir eine Untersuchung der kürzlich entdeckten anfälligen Instanzen durchgeführt. Unsere Ergebnisse zeigen, dass auf 19.439 Instanzen PHP-Versionen laufen, die weiterhin potenziell anfällig für den Exploit sind.

Censys Search Abfrage:

services.software: (product: PHP and (version: [8.3.0 to 8.3.7] or version: [8.2.0 to 8.2.19] or version: [8.1.0 to 8.1.28])) and operating_system.product: Windows

Censys ASM-Abfrage:

host.services.software: (product: PHP and (version: [8.3.0 to 8.3.7] or version: [8.2.0 to 8.2.19] or version: [8.1.0 to 8.1.28])) and host.operating_system.product: Windows

- Name und Beschreibung des Problems: PHP-CGI Argument Injection Schwachstelle. Dies ist eine kritische Sicherheitslücke in PHP, die ausgenutzt werden kann, um Remotecodeausführung (RCE) auf betroffenen Systemen zu erreichen.

- Datum veröffentlicht: 6. Juni 2024

- CVE-ID und CVSS-Score: CVE-2024-4577, CVSS-Score: 9.8 (kritisch)

- CWE: CWE-78 Unsachgemäße Neutralisierung von speziellen Elementen in einem OS-Befehl

- Beschreibung der Anlage: Die Schwachstelle betrifft PHP-Installationen auf Windows-Betriebssystemen, bei denen PHP im CGI-Modus läuft oder die PHP-Binärdatei in den folgenden Versionen offen liegt:

- PHP 8.3 < 8.3.8

- PHP 8.2 < 8.2.20

- PHP 8.1 < 8.1.29

- Auswirkungen der Schwachstelle: Eine erfolgreiche Ausnutzung dieser Schwachstelle könnte einem nicht authentifizierten Angreifer erlauben, beliebigen Code auf dem verwundbaren PHP-Server auszuführen, was zu einer vollständigen Kompromittierung des Systems führen könnte.

- Details zur Ausnutzung: Die Sicherheitsanfälligkeit resultiert aus Fehlern bei der Umwandlung von Zeichenkodierungen, die insbesondere die Funktion "Best Fit" unter Windows betreffen. Sie ermöglicht es einem Angreifer, frühere Schutzmaßnahmen wie CVE-2012-1823 durch bestimmte Zeichensequenzen zu umgehen und so Argument-Injection-Angriffe zu ermöglichen. Dieses Problem ist derzeit nicht in CISA KEV enthalten, obwohl ShadowServer auf seinen Sensoren(https://infosec.exchange/@shadowserver/112575314920464732) Ausnutzungsversuche beobachtet hat.

- Patch-Verfügbarkeit: Die gepatchten Versionen 8.3.8, 8.2.20 und 8.1.29 wurden von PHP am 6. Juni 2024 veröffentlicht, um diese Sicherheitslücke zu schließen : https://www.php.net/. Ein Upgrade auf diese Versionen ist die empfohlene Lösung. Für Systeme, die nicht sofort aktualisiert werden können, sind vorübergehende Abhilfemaßnahmen wie die Änderung der Apache-Rewrite-Regeln oder die Deaktivierung der PHP-CGI-Funktion vorgesehen.

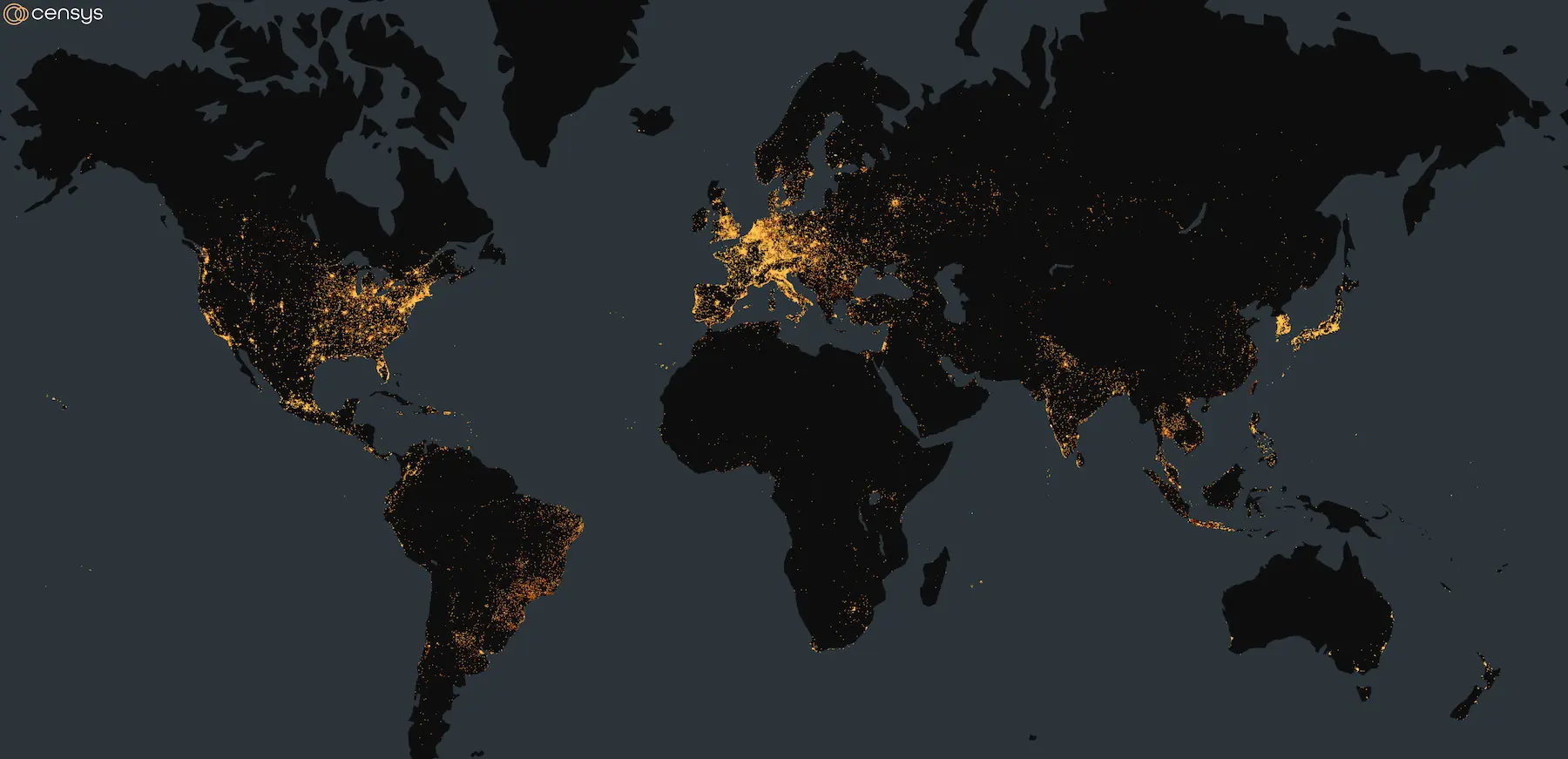

- Globale Auswirkung: Censys beobachtet bis zum 9. Juni 2024 etwa 458.800 potenziell gefährdete PHP-Instanzen - wobei zu beachten ist, dass dies wahrscheinlich eine Überschätzung der tatsächlichen Auswirkungen dieser Schwachstelle ist, da wir nicht erkennen können, wann der CGI-Modus aktiviert ist. Die meisten dieser Gefährdungen sind in den Vereinigten Staaten zu finden, gefolgt von Deutschland.

Karte der Censys-sichtbaren potentiell verwundbaren PHP-Instanzen am 9. Juni 2024 - Beachten Sie, dass dies nicht berücksichtigt, ob CGI aktiviert ist oder nicht (erstellt mit kepler.gl)

- Erkennung mit Censys: Die folgenden Abfragen können genutzt werden, um alle Censys-sichtbaren, öffentlich zugänglichen PHP-Instanzen zu identifizieren. Bitte beachten Sie, dass wir nicht erkennen können, ob sich PHP im CGI-Modus befindet.

- Search Abfrage zur Gefährdung für alle Censys-sichtbaren öffentlich zugänglichen PHP-Instanzen mit potenziell anfälligen Versionen unter Windows: services.software: (product: PHP und (Version: [8.3.0 bis 8.3.7] oder Version: [8.2.0 bis 8.2.19] oder Version: [8.1.0 bis 8.1.28] oder Version: [8.0.0 bis 8.1.0] oder Version: [7.0.0 bis 8.0.0] oder Version: [5.0.0 bis 6.0.0])) und operating_system.product: Windows

- ASM Exposure-Abfrage für alle Censys-sichtbaren öffentlich zugänglichen PHP-Instanzen mit potenziell anfälligen Versionen unter Windows: host.services.software: (product: PHP und (Version: [8.3.0 bis 8.3.7] oder Version: [8.2.0 bis 8.2.19] oder Version: [8.1.0 bis 8.1.28] oder Version: [8.0.0 bis 8.1.0] oder Version: [7.0.0 bis 8.0.0] oder Version: [5.0.0 bis 6.0.0])) und host.operating_system.product: Windows

- Referenzen:

- https://nvd.nist.gov/vuln/detail/CVE-2024-4577

- https://devco.re/blog/2024/06/06/security-alert-cve-2024-4577-php-cgi-argument-injection-vulnerability-en/

- https://github.com/watchtowrlabs/CVE-2024-4577

- https://www.tenable.com/blog/cve-2024-4577-proof-of-concept-available-for-php-cgi-argument-injection-vulnerability