Censys a récemment franchi une étape remarquable : plus d'un trillion de scans enregistrés dans notre ensemble de données historiques, ce qui confirme notre engagement à être le seul endroit où comprendre tout ce qui se passe sur l'internet. Dans un monde où tous les fournisseurs prétendent détenir les "meilleures" données, il est facile de se perdre dans le bruit. Mais lorsqu'il s'agit d'une véritable intelligence Internet exploitable, Censys établit la norme.

La carte InternetCensys n'est pas un simple ensemble de données ; c'est la représentation la plus précise, la plus complète et la plus en temps réel de l'Internet. Nous ne nous contentons pas de scanner ; nous prévoyons, identifions et illuminons les coins sombres de l'internet qui échappent aux autres. Voici ce qui fait de Censys l'autorité en matière d'infrastructure Internet mondiale.

Les meilleures données commencent par la meilleure infrastructure de numérisation

L'état de l'internet en 2023 montre un instantané de tous les hôtes exécutant un service HTTP à partir du 28 février 2023.

L'internet est constitué d'infrastructures éphémères en constante évolution, et le maintien d'une véritable visibilité nécessite un balayage continu pour capturer les changements en temps réel. Censys a été fondé par les créateurs de ZMap, l'outil révolutionnaire qui a permis pour la première fois aux chercheurs de balayer l'ensemble de l'espace IPv4 en moins d'une heure - unetâche qui prenait auparavant des semaines. En nous appuyant sur cette technologie, nous avons développé notre infrastructure de balayage avancée pour des performances, une fiabilité et une profondeur inégalées.

Contrairement aux fournisseurs qui s'appuient sur des données de tiers ou de sources ouvertes, l'infrastructure de numérisation brevetée de Censysa été conçue dès le départ, ce qui nous permet de contrôler entièrement le processus de numérisation. Cela permet une précision inégalée et une visibilité en temps réel, éliminant les risques liés aux données obsolètes ou incomplètes provenant de sources externes.

Nous sommes nos meilleurs critiques et nous innovons en permanence pour repousser les limites de ce qui est possible en matière d'intelligence Internet, dans le but de comprendre l'Internet plus profondément chaque jour. Nous pensons que les meilleures données sont construites, et non empruntées. Notre technologie redéfinit continuellement la manière dont nous cartographions et comprenons l'internet mondial à grande échelle.

Les fondements de l'intelligence sur Internet : Couverture, précision et délai de découverte

Sur Censys, nous définissons les meilleures données en fonction de trois principes clés : la couverture, la précision et le temps de découverte. Ces piliers constituent le fondement de notre approche de l'intelligence sur Internet et déterminent chaque aspect de notre recherche et de notre analyse.

Pilier 1 : Couverture

Il existe 65 535 ports disponibles pour l'exécution de services, et lesrecherches menées sur le site Censys montrent que plus de 60 % de tous les services internet fonctionnent sur des ports non standard. Cela signifie que l'analyse des seuls ports normalisés laisse des zones d'ombre importantes dans la couverture de la surface d'attaque. Les méthodes traditionnelles peinent à scanner efficacement les 65 000 ports, mais la technologie Predictive Scanning de Censysy remédie en ciblant intelligemment les ports non standard sur la base de modèles de données du monde réel. Combiné à ses relations de peering avec sept FAI de niveau 1 dans trois régions géographiques, Censys assure une visibilité globale, découvrant des services cachés et des menaces que les méthodes conventionnelles manquent souvent.

L'analyse prédictive représente désormais plus de 40 % de tous les services identifiés par Censys, révélant des infrastructures cachées telles que les appareils IoT, les portes dérobées des attaquants et les services non standard souvent exploités par les adversaires. Cette couverture est encore renforcée par l'Automated Protocol Detection (APD), qui analyse les données de la couche application pour classer avec précision les services en fonction de leur comportement, quel que soit le port utilisé. Par exemple, si une requête HTTP rencontre une bannière SSH, Censys s'adapte automatiquement au bon protocole, garantissant ainsi une identification précise.

En outre, Censys offre un déploiement rapide de scanners de protocoles personnalisés via un cadre léger, ce qui permet une adaptation rapide aux protocoles émergents ou obscurs tels que les systèmes de contrôle industriels ou les services basés sur UDP. En spécifiant le port et la méthode à analyser, Censys peut créer de nouveaux scanners de protocole en quelques heures plutôt qu'en quelques jours. Ainsi, nous pouvons nous adapter aussi rapidement que le paysage des menaces évolue.

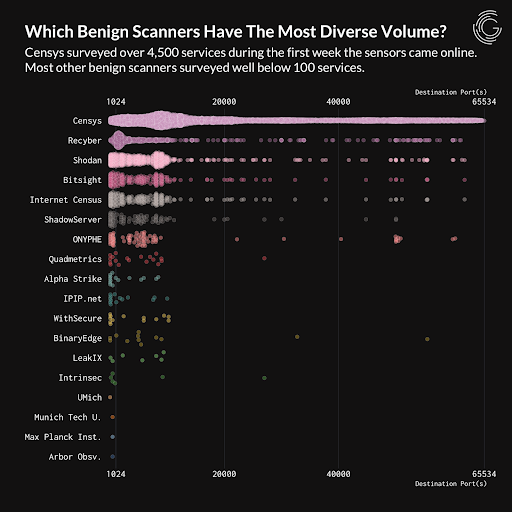

Une récente analyse de GreyNoise a validé la couverture inégalée de Censyssur l'ensemble des 65 000 ports, ce qui en fait la solution la plus complète pour une visibilité totale de la surface d'attaque. Cette couverture complète permet aux équipes de sécurité de détecter et de traiter les menaces avant qu'elles ne soient exploitées par les attaquants.

Les tests de Greynoise dans "Une semaine dans la vie d'un capteur GreyNoise : The benign view" montre que Censys est en tête pour ce qui est de la couverture des ports non standard.

Pilier 2 : Précision

L'obtention de données de haute qualité n'est pas seulement une question de large couverture - la précision est tout aussi essentielle. La nature dynamique d'Internet pose des problèmes, car les services subissent souvent des interruptions temporaires dues à des problèmes de réseau ou à une maintenance programmée. En l'absence de mécanismes appropriés, cette volatilité peut entraîner des résultats inexacts et un nombre écrasant de faux positifs pour les équipes de sécurité.

Les faux positifs représentent un fardeau important pour les chasseurs de menaces. Selon le rapport 2024 State of Threat Hunting Report, près d'un tiers des chasseurs de menaces rencontrent des faux positifs dans plus de 20 % de leurs découvertes, ce qui signifie qu'une alerte sur cinq est bénigne. Cela crée une lassitude à l'égard des alertes et gaspille des ressources précieuses lorsque les équipes passent au crible des données non pertinentes.

Sur Censys, nous nous attaquons à ce problème en ré-analysant et en actualisant quotidiennement notre base de données d'environ 4 milliards de services, avec un taux d'actualisation moyen de moins de 16 heures. Ce processus d'analyse active et continue fournit des informations en temps réel, empêchant les équipes de s'appuyer sur des données obsolètes qui peuvent donner une image erronée de la surface d'attaque d'une organisation.

Notre fonction Smart Refresh garantit encore plus de précision en empêchant la suppression prématurée de services de notre index. Au lieu d'élaguer les services après quelques analyses négatives, Smart Refresh signale les services qui ne répondent pas et programme de nouvelles analyses au cours d'une période de grâce fixe. Cette approche garantit que les perturbations temporaires n'entraînent pas de faux négatifs, et que seuls les services qui restent inactifs pendant le délai de grâce sont supprimés.

Pilier 3 : Délai de découverte

L'infrastructure et les services évoluent constamment, ce qui rend le temps de découverte crucial pour identifier les actifs nouvellement exposés, les ports ouverts ou les vulnérabilités avant qu'elles ne puissent être exploitées.

Censys analyse en continu l'ensemble de l'espace public IPv4, détectant jusqu'à 10 000 changements d'infrastructure par seconde. Pour réduire encore le temps de découverte, nous effectuons des analyses spécialisées qui se concentrent sur les zones les plus dynamiques et les plus actives de l'internet. Notre analyse globale couvre plus de 100 ports attribués par l'IANA dans l'ensemble de l'espace IPv4, ce qui nous permet de détecter des changements dans des services largement utilisés. Cette base est complétée par nos analyses des fournisseurs de services en nuage, qui ciblent environ 1 000 ports courants sur les principales plateformes en nuage telles que AWS, Azure et GCP.

Censys utilise également une stratégie de balayage à plusieurs niveaux qui combine des balayages continus à l'échelle mondiale et un ciblage dynamique grâce à notre moteur de balayage prédictif. Ce moteur s'adapte aux données actuelles et historiques et identifie les adresses IP et les services de grande valeur susceptibles de révéler des informations essentielles. Cette approche proactive nous permet d'identifier les risques émergents et de détecter de nouveaux services bien plus rapidement que les analyses statiques traditionnelles.

Grâce à ces efforts, Censys atteint un temps de découverte médian de 9 heures, ce qui réduit considérablement le délai entre l'exposition d'un service et sa détection. En fait, une étude récente a montré que Censys identifie les nouveaux services six fois plus vite que son concurrent le plus proche. Dans un environnement où chaque minute compte, un temps de découverte plus court se traduit directement par une réduction des risques.

Distribution des temps de découverte pour l'intersection des services trouvés par Censys et le concurrent le plus proche.

CensysLes méthodes d'analyse brevetées d'EMC garantissent une couverture de service supérieure de 63 %.Les méthodes d'analyse brevetées garantissent une couverture de service supérieure de 63 %, offrant à votre équipe de sécurité la visibilité complète nécessaire pour identifier les menaces et les vulnérabilités cachées, là où d'autres n'y parviennent pas.

Transformer les données en informations exploitables : Censys ASM et recherche

CensysLes données ' alimentent nos capacités de gestion de la surface d'attaque (ASM) et de recherche, permettant aux organisations de prendre des mesures décisives. L'ASM offre une visibilité permanente sur les actifs en contact avec l'extérieur, ce qui permet aux entreprises et aux gouvernements de surveiller, d'évaluer et d'atténuer les vulnérabilités dès qu'elles apparaissent. Censys Search offre une vision approfondie de l'infrastructure Internet mondiale, aidant les équipes de sécurité à traquer les activités malveillantes, à protéger les marques, à surveiller les infrastructures critiques et à évaluer les risques de cyber-assurance.

Le balayage est à la base de la visibilité des surfaces d'attaque et de l'infrastructure malveillante. Tous les fournisseurs s'appuient sur le balayage pour obtenir cette visibilité, mais la profondeur et l'étendue du balayage sont cruciales car ces données sous-tendent l'identification et l'atténuation des menaces actives. Sans données de qualité, les équipes de sécurité risquent de s'appuyer sur des informations obsolètes ou incomplètes, ce qui peut conduire à manquer des vulnérabilités et à retarder les réponses. Avec Censys, les entreprises bénéficient d'une couverture complète, d'une précision et d'une rapidité de découverte, ce qui leur assure une véritable visibilité.

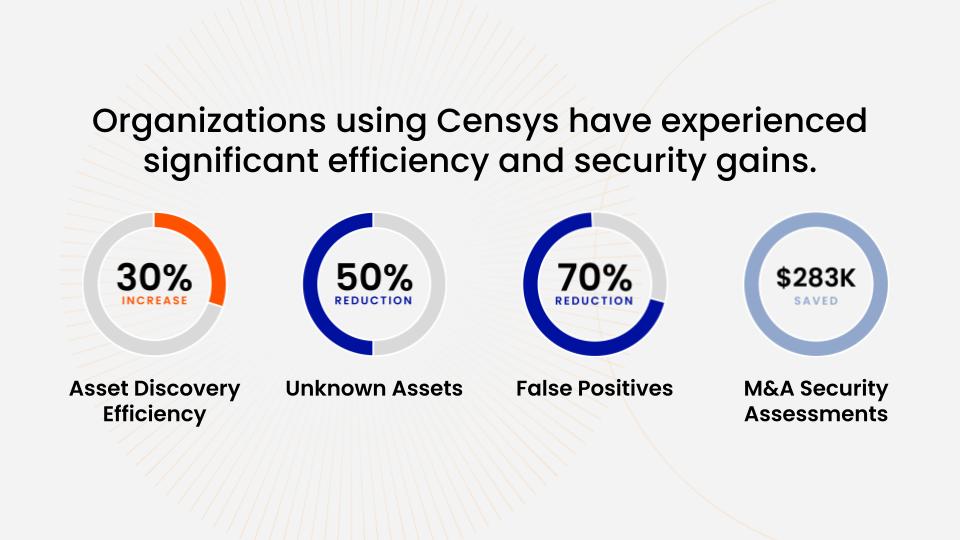

L'étude Forrester 2023 Total Economic Impact of Censys External Attack Surface Management met en évidence la façon dont les entreprises exploitent Censys pour réduire les risques et rationaliser les opérations. Nos données ne se contentent pas d'alimenter les tableaux de bord, elles conduisent à des décisions qui réduisent directement l'exposition.

L'impact économique total de Forrester en 2023 de Censys External Attack Surface Management (gestion de la surface d'attaque externe).

Améliorer l'efficacité de la détection des menaces : Le succès d'une agence gouvernementale européenne en matière de Censys

Une agence gouvernementale européenne responsable de la protection de plusieurs organisations partenaires avait besoin d'un moyen plus efficace de surveiller et de gérer leurs surfaces d'attaque. S'appuyant auparavant sur une combinaison d'outils manuels et de processus fragmentés, l'équipe avait besoin d'une solution pour rationaliser la découverte des actifs et améliorer les capacités de détection des menaces.

En mettant en œuvre Censys ASM, l'agence a automatisé ses processus de découverte des actifs, réduisant le temps consacré à la détection manuelle des menaces d'une semaine à seulement 20 minutes. La plateforme a fourni une visibilité complète sur les actifs externes, identifiant des domaines et sous-domaines inconnus jusqu'alors et présentant des risques potentiels pour la sécurité.

Avec Censys, l'agence a considérablement amélioré la précision et la rapidité de ses efforts de détection des menaces, renforçant ainsi sa capacité à protéger les infrastructures critiques et garantissant une posture de défense plus proactive.

L'assurance cybernétique au service de la puissance : Le succès d'At-Bay en matière de Censys

At-Bay, leader dans le domaine de la cyber-assurance, exploite les données Internet complètes de Censys pour améliorer considérablement ses processus d'évaluation des risques et de souscription. At-Bay utilise Censys pour évaluer la position de cybersécurité des clients potentiels en moins de deux minutes, un processus qui prend traditionnellement beaucoup plus de temps dans l'ensemble du secteur. CensysLes données ' permettent à At-Bay d'identifier rapidement les vulnérabilités critiques, y compris les services exposés et les mauvaises configurations, ce qui conduit à des évaluations de risques plus rapides et plus précises.

Au-delà de la souscription initiale, At-Bay utilise Censys' surveillance continue pour maintenir une visibilité permanente sur son portefeuille d'assurés. Cette approche proactive permet à At-Bay d'identifier les risques émergents en temps réel et d'informer les clients des vulnérabilités avant qu'elles ne se transforment en responsabilités. Avec Censys, At-Bay a non seulement amélioré la rapidité et la précision de ses évaluations de risques, mais a également établi de nouvelles normes industrielles pour la prévention proactive des pertes dans le domaine de la cyber-assurance.

Redéfinir la signification des meilleures données

Les meilleures données ne sont pas seulement une question de volume, mais aussi de qualité, de précision et d'informations exploitables. Du balayage complet à l'intelligence en temps réel inégalée, Censys permet aux organisations de voir l'invisible et d'agir en toute confiance. Nous ne nous contentons pas d'offrir des données ; nous donnons aux équipes les outils nécessaires pour vraiment garder une longueur d'avance sur les menaces et prendre des décisions significatives. Alors, que signifient vraiment les meilleures données ? Il s'agit de choisir Censys, l'autorité de confiance en matière de visibilité sur Internet. Essayez nos données gratuitement et découvrez la différence Censys . Vous voulez mieux comprendre votre surface d'attaque externe ? Demandez une démonstration dès aujourd'hui.

Demande de démonstration