Résumé

- Sisense, une plateforme de BI et d'analyse à laquelle de nombreuses entreprises font confiance, a été victime d'une violation de données et a envoyé une notification à ses clients le 10 avril 2024.

- Peu de détails ont été rendus publics, mais d'après ce que nous savons sur la base des mesures d'atténuation suggérées pour les clients, cet incident pourrait avoir des répercussions considérables dans toute une série de secteurs.

- Censys observe des instances de Sisense aux États-Unis, au Royaume-Uni, au Canada et dans d'autres pays, et des organisations touchées dans les domaines de la vente et du marketing, de la finance et de l'assurance, des soins de santé et de l'assistance sociale, entre autres.

Introduction

Le mercredi 10 avril 2024, Brian Krebs a publié une capture d'écran d'un message envoyé aux clients de Sisense signalant que "certaines informations de l'entreprise Sisense ont pu être mises à la disposition" de parties non autorisées via "un serveur à accès restreint". En outre, le message invitait les destinataires à "changer rapidement les informations d'identification" utilisées dans leurs applications Sisense.

Sisense, une plateforme de veille stratégique et d'analyse, compte un certain nombre de clients importants, dont Nasdaq, PagerDuty et Air Canada, d'après son site web.

Le lendemain, la CISA a publié un bref avis invitant les clients de Sisense à réinitialiser toutes les informations d'identification exposées ou utilisées pour accéder aux services de Sisense.

Des détails minimes sur l'étendue de la violation ont été initialement disponibles, et bien que des informations supplémentaires soient apparues, nous avons voulu comprendre davantage l'impact potentiel de cet incident en examinant les instances de Sisense visibles sur Censys.

Le point de vue Censys

La documentation de Sisense révèle qu'ils offrent plusieurs options de déploiement pour leur outil d'analyse, y compris des installations auto-hébergées et des hébergements en nuage gérés. Si les instances auto-hébergées peuvent être difficiles à identifier car elles peuvent se trouver derrière un pare-feu ou sur un espace IP RFC1918, nous pensions que les instances hébergées dans le nuage seraient plus faciles à trouver.

Nous avons commencé par utiliser les données de Censys pour effectuer une énumération des sous-domaines, ce qui nous a permis d'obtenir une liste des sites *.sisense.com récemment vus par les scanners de Censys . En examinant les résultats, nous avons découvert des noms d'organisations bien connues et avons décidé d'approfondir nos recherches.

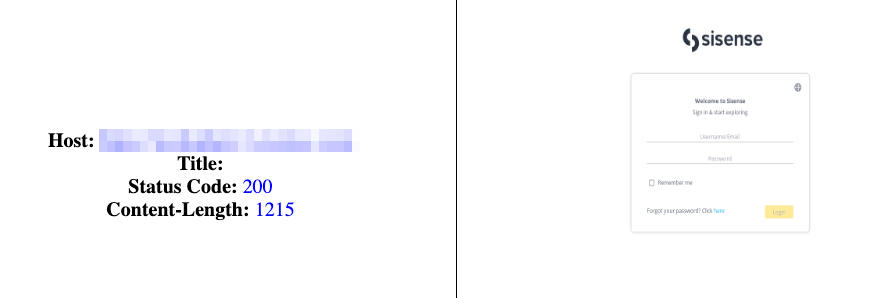

En utilisant notre liste de sous-domaines, nous avons généré une capture d'écran pour chacun d'entre eux afin de faciliter l'analyse et de mieux comprendre à quelle organisation un site Sisense pourrait appartenir, étant donné que beaucoup d'entre eux incluent des logos de marque personnalisés.

Exemple de capture d'écran pour la collecte de données

Sur les quelque 500 points d'extrémité dont nous avons obtenu des captures d'écran, au moins 25 semblent appartenir à Sisense elle-même (par exemple, les sites de la communauté, de développement et de documentation). De nombreux sites affichaient le login par défaut de Sisense (voir ci-dessus), ce qui, dans certains cas, rendait plus difficile la détermination d'un propriétaire malgré le sous-domaine.

Il y avait souvent plusieurs sociétés dont les noms étaient similaires à celui du sous-domaine en question. En l'absence d'un logo d'entreprise sur la page de connexion de Sisense ou d'une redirection vers un portail SSO de marque, nous étions souvent incapables d'identifier avec certitude l'entreprise responsable d'une instance Sisense donnée.

En fin de compte, nous avons pu identifier les propriétaires de 120 instances de Sisense, que nous examinons ci-dessous. Nous tenons à préciser que les données ci-dessous ne sont pas censées être représentatives de la population des clients de Sisense, mais plutôt un aperçu de certaines des industries qui pourraient potentiellement être touchées par l'incident.

Industrie et géographie

La vente et le marketing, la finance et l'assurance, ainsi que les soins de santé et l'assistance sociale sont les catégories d'organisations les plus importantes que nous avons identifiées dans nos données. Nous notons également la présence d'industries telles que l'Internet et l'informatique, la technologie, la logistique, et l'énergie et les services publics.

La majorité des cas que nous avons découverts et dont nous avons identifié les propriétaires appartiennent à des organisations basées aux États-Unis, bien que nous ayons constaté plusieurs cas d'organisations basées au Royaume-Uni, au Canada, aux Pays-Bas et dans d'autres pays.

De nombreuses organisations américaines semblent avoir une présence internationale. Ainsi, bien qu'elles aient leur siège aux États-Unis, elles ont également des activités à l'étranger.

Conclusion

Bien que les ventilations sectorielles et géographiques représentent ici un sous-ensemble des clients de Sisense, nos conclusions rappellent quelque peu notre étude de MOVEit, l'outil de transfert de fichiers géré exploité par Clop dans le cadre d'une campagne qui a débuté à l'été 2023.

Les logiciels d'arrière-guichet, en particulier ceux qui gèrent ou détiennent des données sur les clients d'une entreprise, continuent d'être une cible privilégiée pour les acteurs de la menace.