(Comme indiqué dans "Russian Ransomware C2 Network Discovered in Censys Data")

Résumé

Fin janvier 2023, les analystes de Censys ont examiné l'hôte F (95.213.145.99), précédemment identifié dans le rapport Censys comme un hôte basé en Russie, probablement malveillant, exécutant un kit de ransomware Command and Control (C2) avec des rappels vers un portefeuille Bitcoin associé. En retournant sur l'hôte, il a été observé que les ports principaux exécutant le logiciel C2 et les rappels de crypto-monnaie ont été supprimés, mais l'hôte maintient maintenant activement un port exécutant Metasploit Pro (un logiciel commercial de test de pénétration). En suivant l'historique de l'hôte à travers les données de Censys , il est estimé que l'hôte est probablement maintenu par le(s) même(s) utilisateur(s) qu'au moment du rapport précédent. En outre, la maintenance active d'un port expressément destiné à Metasploit, en plus des observations historiques de Censys, peut indiquer que l'hôte a déplacé ses responsabilités antérieures d'hébergement de kits de ransomware et de facilitation de l'accès direct et du paiement, vers un rôle plus managérial de recherche de nouvelles victimes d'attaques.

Observations

Contexte :

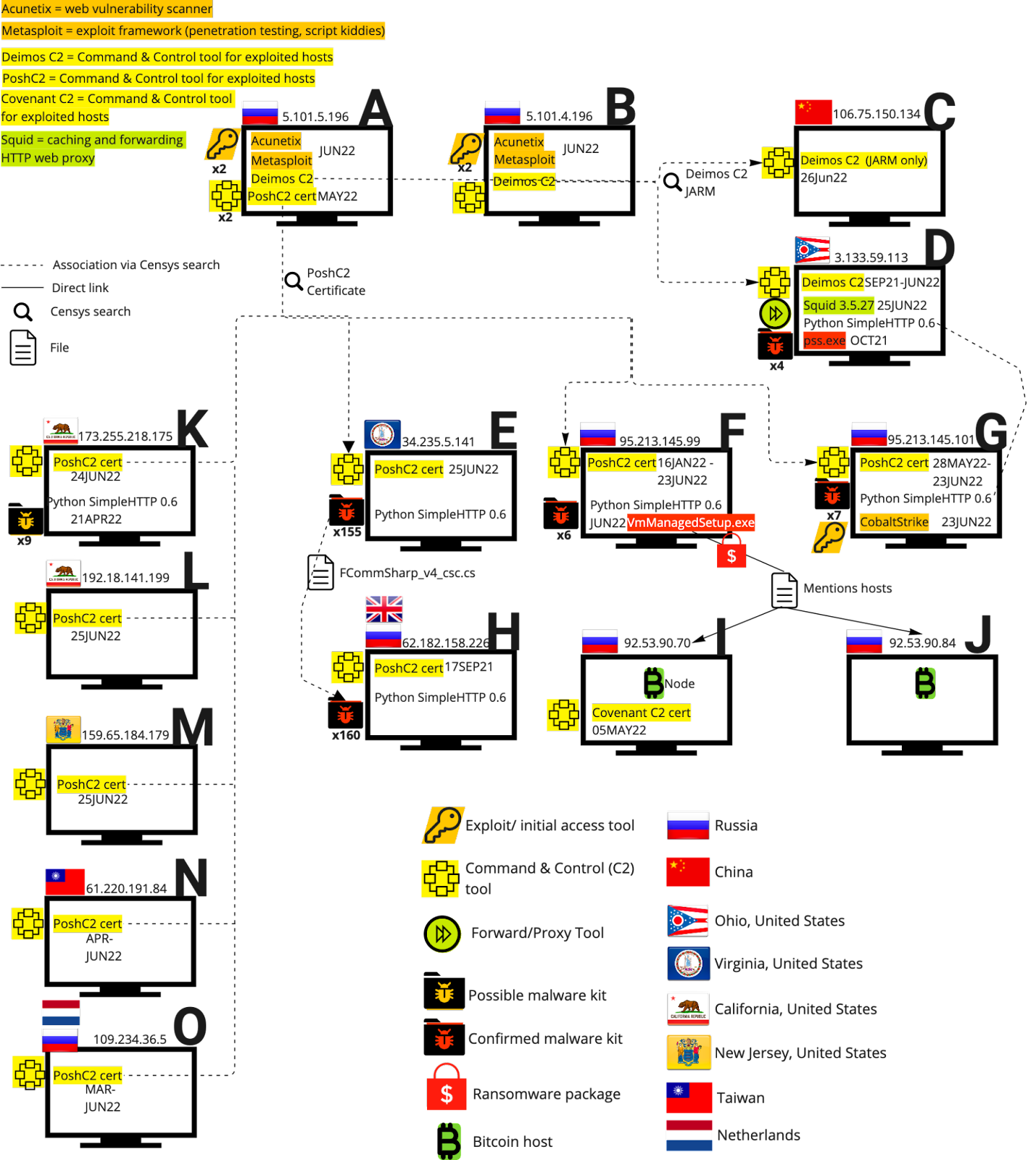

Référence : Ce suivi se concentre sur l'"hôte F", tel qu'identifié dans le rapport du 18 juillet 2022 de Censysintitulé "Russian Ransomware C2 Network Discovered in Censys Data" (Réseau C2 de ransomware russe découvert dans les données de). Tous les autres noms d'hôtes et identités mentionnés sont ceux qui figurent dans ledit rapport ; voir le diagramme ci-dessous.

Afin de comprendre l'évolution des hôtes malveillants au fil du temps, les analystes de Censys sont retournés sur les hôtes mentionnés dans les rapports précédents de Censys pour observer tout changement significatif dans la posture ou les développements malveillants. Comme indiqué dans ce rapport, l'hôte F avait déjà été observé en train d'héberger des ransomwares C2 liés à des rappels vers des nœuds Bitcoin. La progression de l'hôte F via l'ajout d'un port Metasploit a suscité des inquiétudes et pourrait permettre d'identifier l'hôte F comme faisant partie d'un réseau de ransomwares plus vaste. Cette possibilité émerge du fait que l'hôte F suit maintenant les tendances observées chez les hôtes A et B, à savoir l'exécution de logiciels C2 et de Metasploit, les liens avec les nœuds Bitcoin constituant un motif supplémentaire d'examen et une hypothèse raisonnable de cas d'utilisation malveillante.

Diagramme d'analyse des liens tiré du rapport cité en référence :

Processus analytique :

Le 30 janvier 2023, l'hôte F (95.213.145.99) exécutait deux ports. Ces ports sont 5357/HTTP (qui a été observé sous Microsoft Windows) et 7070/UNKNOWN (bien qu'inconnu, ce port est peut-être associé à AnyDesk, car 7070 est généralement identifié comme le port d'écoute par défaut pour le logiciel de bureau à distance AnyDesk ).

Cependant, dans la matinée du 24 janvier 2023, l'hôte F exécutait également le port 3790/HTTP, qui a été observé sous Rapid7 Metasploit Pro et NGINX. Sur ce port se trouvait un certificat Metasploit auto-signé et non fiable(da6330dad891b30e0f92bd0e2e53162ca3dd8dc4f0d6415d69d4d2d9e4efa5e7).

Le port 3790 exécutant Metasploit n'avait pas été observé au moment du rapport précédent de Censyset a été ajouté pour la première fois le 13 octobre 2022. Trois jours auparavant, le 10 octobre 2022, le port 4444 a été supprimé de l'hôte pour la dernière fois. (Le port 4444/TCP/UDP est le port d'écoute par défaut de Metasploit.) Le maintien d'un port d'écoute actif pour Metasploit immédiatement suivi de l'inclusion d'un port d'exploitation actif indique probablement que le ou les utilisateurs qui maintiennent ce port sont toujours actifs et sont les mêmes que ceux observés plus tôt en 2022.

Parallèlement à la modification des ports de Metasploit et des ports probables de Metasploit au début du mois d'octobre 2022, les ports associés à Windows ont également changé (les deux ports actuellement observés étant 5357 et 7070). En effet, selon Rapid7 (les développeurs du logiciel Metasploit), des utilisateurs ont rencontré des problèmes pour lier Metasploit au port 3790 après une mise à jour de Windows ou après avoir perdu leur répertoire.

Historiquement, le port 3790 est supprimé et réajouté environ tous les 30 jours, parallèlement aux autres modifications apportées aux ports associés à Windows. Il a été observé que cette suppression durait d'un jour à huit jours avant d'être réajoutée. Au 30 janvier 2023, ce port est toujours supprimé de l'hôte.

Les autres ports actifs sur l'hôte comprennent le port 40815 qui s'est identifié comme "Rapid7 Security Console" et le port 8834 qui a été observé avec le logiciel pour l'analyseur de vulnérabilités "Nessus" de Tenable. Ces ports ont été observés entre le début et la mi-décembre et ont été supprimés respectivement le 21 et le 22 décembre 2022. En outre, le port 8000 (qui, selon Censys , comprend un kit de logiciels malveillants et des rappels vers un portefeuille Bitcoin) a été observé pour la dernière fois par Censys le 13 septembre 2022, date à laquelle le port a été supprimé de l'hôte.

Une analyse plus poussée des données historiques Censys de l'hôte F n'a révélé aucune cohérence dans la suppression et l'ajout de ports depuis les mises à jour logicielles présumées d'octobre 2022. Toutes les autres constatations dignes d'intérêt ont été enregistrées et signalées dans le rapport de juillet 2022 mentionné à l'adresse Censys. Au terme de leur examen, les analystes de Censys estiment que ces informations peuvent indiquer que l'hôte F a transféré ses responsabilités antérieures d'hébergement de kits de ransomware et de facilitation de l'accès direct et du paiement, à un rôle plus managérial de recherche de nouvelles victimes d'attaques. Il est également possible que cet hôte fasse ou ait fait partie d'un groupe de ransomware et qu'il soit également un testeur de pénétration, soit pendant, soit après la suppression des kits de ransomware et les transitions de port vers Metasploit.

Pour toute question, envoyez un courriel à federal@censys.io. Pour consulter ce rapport et d'autres informations, visitez le site censys.io/federal.