Publication du produit : Entités Web - Le site Censys Internet Intelligence Platform™ détecte désormais les entités Web et aide les organisations à les protéger !

Que sont les entités Web ?

Nous définissons les entités Web comme tous vos services HTTP(S) nommés, tels que les sites Web, les instances elasticsearch, les clusters kubernetes et les points d'extrémité prometheus. Votre organisation peut avoir des milliers d'entités web dans votre environnement numérique. Ces actifs peuvent être difficiles à protéger car ils sont hébergés dans des environnements cloud dynamiques qui utilisent un nom comme principal identifiant d'actif, plutôt qu'une IP. Vos équipes de sécurité et d'informatique ont besoin d'une vue holistique de toutes les entités exposées à travers leur surface d'attaque pour avoir des informations exploitables sur les expositions et les risques.

Fournir une visibilité sur les actifs que votre organisation est chargée de défendre

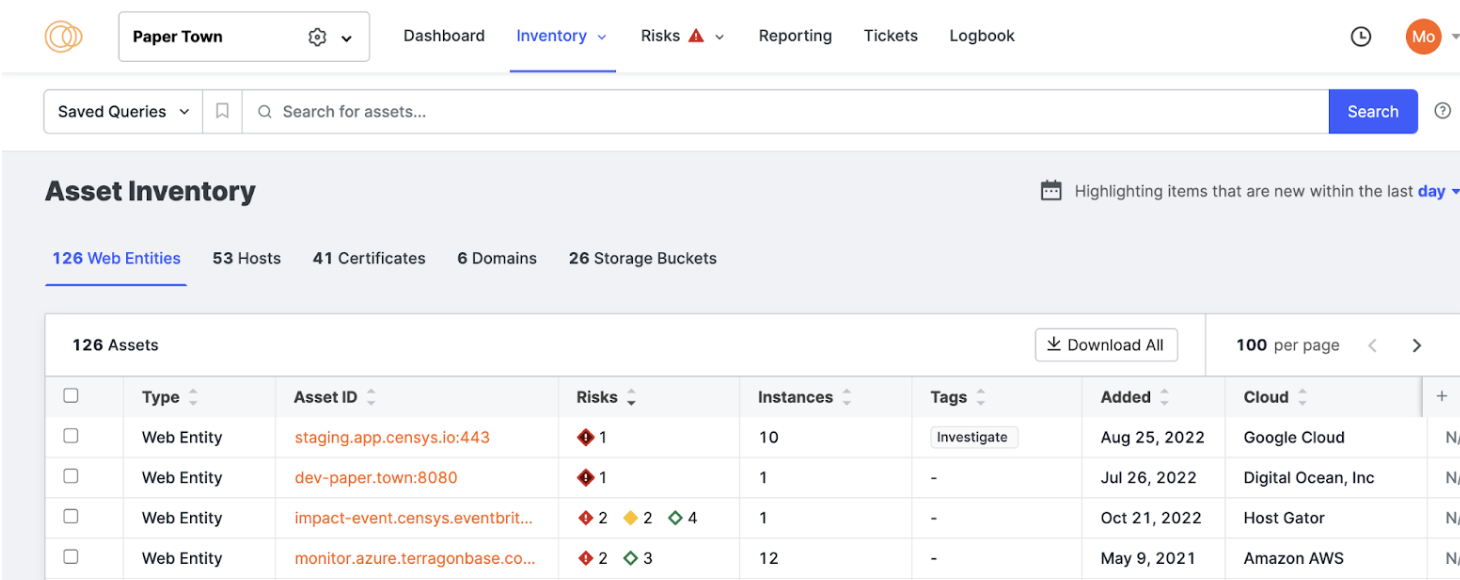

Censys'Internet Intelligence Platform™ est conçue pour aider les organisations à disposer de l'inventaire le plus complet des actifs d'une organisation orientés vers l'internet. En plus de posséder et de gérer des IP, des domaines, des certificats et des buckets de stockage, les organisations sont également responsables de la protection de l'inventaire web. Avec les entités Web, nous fournissons un nouveau type d'actif qui donne aux organisations une visibilité sur leur site Web et d'autres contenus HTTP basés sur le nom. Ces actifs peuvent être découverts, surveillés, évalués pour les risques et triés afin que les équipes puissent mieux se défendre contre les endroits où les attaques se produisent.

S'appuyant sur la carte Internet la plus précise et la plus récente, les équipes de sécurité informatique auront désormais accès à un inventaire plus complet de tous les risques liés à Internet afin de protéger l'entreprise contre ce que les pirates informatiques cherchent à exploiter. Web Entities permet aux organisations de classer, d'identifier et d'assembler facilement l'inventaire et les risques du Web. Cela permet aux équipes de sécurité d'éliminer les ressources consacrées à la mise en correspondance des identifiants avec les systèmes de l'entreprise, et d'établir des priorités et de répondre aux risques le plus rapidement possible.

Gain de temps et de ressources pour les équipes chargées de la sécurité et de l'informatique

Nous avons modélisé les entités web de manière à mieux refléter l'infrastructure en nuage que la plupart des équipes utilisent pour déployer leurs sites web et leurs services HTTP basés sur des noms. Voici quelques-unes des principales améliorations apportées à notre modèle in :

Les actifs peuvent être identifiés et contrôlés de manière fiable à l'aide d'un nom (et d'un port).

Les entités Web reflètent l'identification d'un actif par son nom, ce qui permet aux équipes d'identifier, de suivre et de corriger les risques de manière efficace, même lorsque les adresses IP sous-jacentes qui desservent les instances de l'entité changent.

Les risques sont associés à une entité web, et non à un IP

Les risques détectés sur les entités Web sont liés à celles-ci, et non à l'hôte sous-jacent, de sorte que les équipes sont confrontées à un risque unique plutôt qu'à des risques distincts pour chaque instance.

Les surfaces d'attaque sont isolées des données numériques du voisin.

Les entités Web sont le produit de l'analyse de noms appartenant à une organisation. Ainsi, même si vous utilisez une grande infrastructure d'hébergement Web, les données et les risques renvoyés sont pertinents pour vos opérations de sécurité.

En utilisant Censys' Internet Intelligence Platform™ avec la puissance des entités Web, votre organisation de sécurité est habilitée à :

- Découvrir et surveiller en permanence l'inventaire des sites web externes afin d'obtenir une vue d'ensemble de toutes les expositions à l'internet.

- Avoir une visibilité sur les relations entre toutes les entités web exposées, ce qui permet aux équipes de sécurité de comprendre et de cartographier les chemins entre les actifs.

- Réduire le bruit en remplaçant la duplication des risques et les faux positifs par des alertes et des informations utiles.

- Suivre de manière cohérente les actifs par leur nom plutôt que par des adresses IP changeantes, dynamiques ou hébergées qui vont et viennent.

Vous voulez en savoir plus ?

Si vous ne connaissez pas encore Censys, vous pouvez voir votre surface d'attaque en temps réel en demandant une démonstration en direct. votre surface d'attaque en temps réel en demandant une démonstration en direct.