Introduction :

Le 19 février 2024, ConnectWise a annoncé qu'elle avait corrigé deux vulnérabilités critiques, identifiées comme CVE-2024-1709 et CVE-2024-1708. Ces vulnérabilités affectent les versions 23.9.7 et antérieures de ScreenConnect, ce qui représente un risque important pour les utilisateurs sur site.

CVE-2024-1709 - Vulnérabilité de contournement d'authentification :

ConnectWise a identifié CVE-2024-1709 comme une vulnérabilité critique de contournement d'authentification avec le score de sévérité CVSS le plus élevé possible de 10. Dans une analyse technique publiée par Huntress, les chercheurs ont noté que l'exploitation de cette vulnérabilité est d'une trivialité alarmante. En demandant la page "/SetupWizard.aspx/"avec pratiquement n'importe quelle valeur de chemin d'accès, les acteurs de la menace peuvent accéder à l'assistant de configuration sur des instances ScreenConnect déjà configurées, écraser les données utilisateur existantes et exécuter du code à distance en créant des plugins ScreenConnect. L'auteur du module Metasploit correspondant à cette vulnérabilité a noté que l'exploit fonctionne toujours lorsque l'on modifie le cas du fichier "SetupWizard.aspx"sur une cible Windows, mais est sensible à la casse lorsqu'il est tenté sur une cible Linux.

CVE-2024-1708 - Vulnérabilité de traversée de chemin :

CVE-2024-1708 est une vulnérabilité de traversée de chemin de haute sévérité qui affecte les mêmes versions de ScreenConnect que CVE-2024-1709. Une fois que CVE-2024-1709 est exploitée pour prendre le contrôle d'un appareil, CVE-2024-1708 peut être exploitée pour réaliser une exécution de code à distance (RCE) sur l'instance.

L'exploitation active de ces vulnérabilités a déjà été largement observéeainsi que diverses activités post-exploitation. Les recherches menées par Huntress montrent que des acteurs de la menace ont été observés en train de tenter de déployer des charges utiles de ransomware, des mineurs de crypto-monnaie et des outils d'accès à distance supplémentaires tels que Cobalt Strike Beacon après avoir obtenu l'accès à des appareils compromis. Sophos a rapporté avoir observé des charges utiles de ransomware construites à l'aide d'une fuite du ransomware LockBit. d'un générateur de ransomware LockBit qui a fait l'objet d'une fuite.. Il est recommandé de surveiller les journaux de Microsoft IIS pour toute requête vers l'élément "/SetupWizard.aspx"qui comportent un segment de chemin d'accès à la fin, ce qui constitue un indicateur de compromission.

ConnectWise a publié un correctif pour les deux vulnérabilités dans la version 23.9.8. Notez que les instances hébergées dans le nuage ("screenconnect[.]com" et "hostedrmm[.]com) ont été automatiquement corrigées par le fournisseur. Cependant, les utilisateurs sur site sont fortement encouragés à patcher leurs instances vers au moins la version 23.9.8. ConnectWise a renoncé aux restrictions de licence pour cette mise à jour, ce qui permet à tous les utilisateurs, même ceux dont les licences ont expiré, de mettre à jour leurs instances.

L'agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA) a ajouté CVE-2024-1709 à son catalogue de vulnérabilités exploitées connues (KEV) avec une date limite fixée au 29 février pour que les agences fédérales américaines sécurisent leurs serveurs.

Dans cet article de blog, nous allons nous pencher sur les détails de ces vulnérabilités, sur la vision globale de Censysde l'état d'exposition et de vulnérabilité, et sur les étapes de remédiation pour protéger vos systèmes.

CensysLe point de vue de la Commission

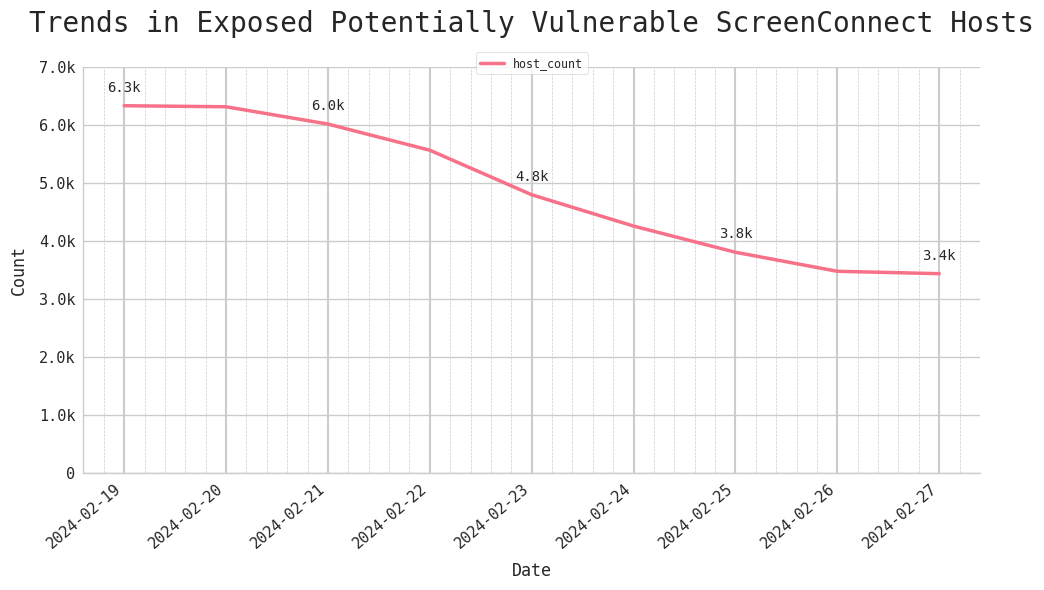

Au mardi 27 février 2024, nous avons identifié 3 434 hôtes IPv4 potentiellement vulnérables exposés en ligne. Ce chiffre reflète une tendance continue à la baisse par rapport aux plus de 6 000 hôtes vulnérables observés il y a un peu plus d'une semaine, le 19 février.

Figure 1. Réponse d'Internet aux récentes vulnérabilités de ScreenConnect CVE-2024-1709 et CVE-2024-1708, du 19 au 27 février 2024

La figure ci-dessous présente une carte chronologique des lieux où se trouvaient les hôtes vulnérables de ScreenConnect entre le 19 et le 27 février.

Figure 2. Carte chronologique de la réaction d'Internet aux récentes vulnérabilités de ScreenConnect CVE-2024-1709 et CVE-2024-1708, du 19 au 27 février 2024 (créée avec kepler.gl)

Le port TCP 8040, qui sert de port de sortie par défaut pour ScreenConnect, est de loin le port le plus courant sur lequel les instances vulnérables sont exposées, suivi de 80 et 443. La version 19.1.24566 est la plus répandue parmi les hôtes vulnérables.

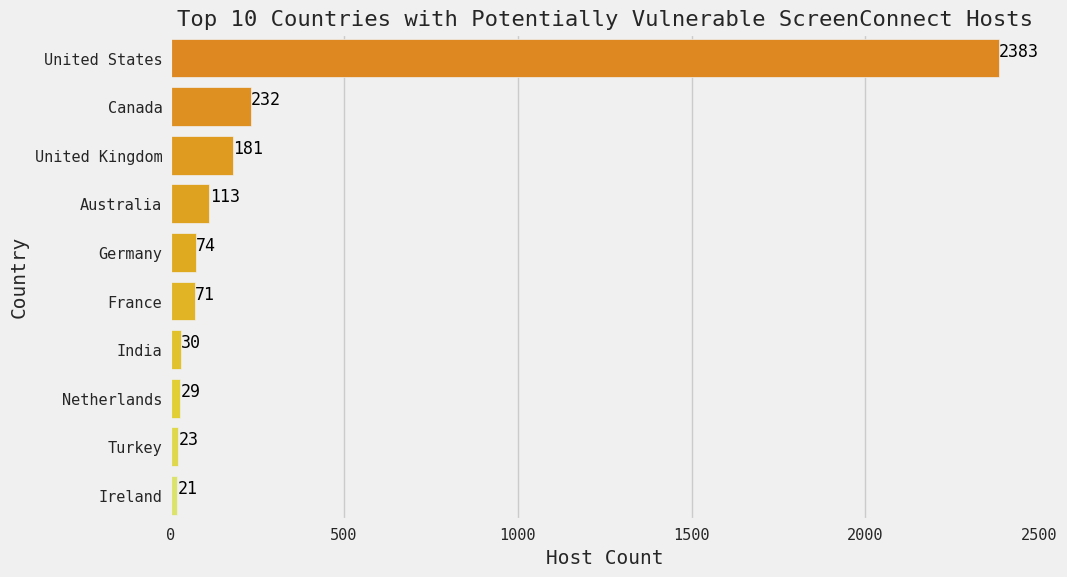

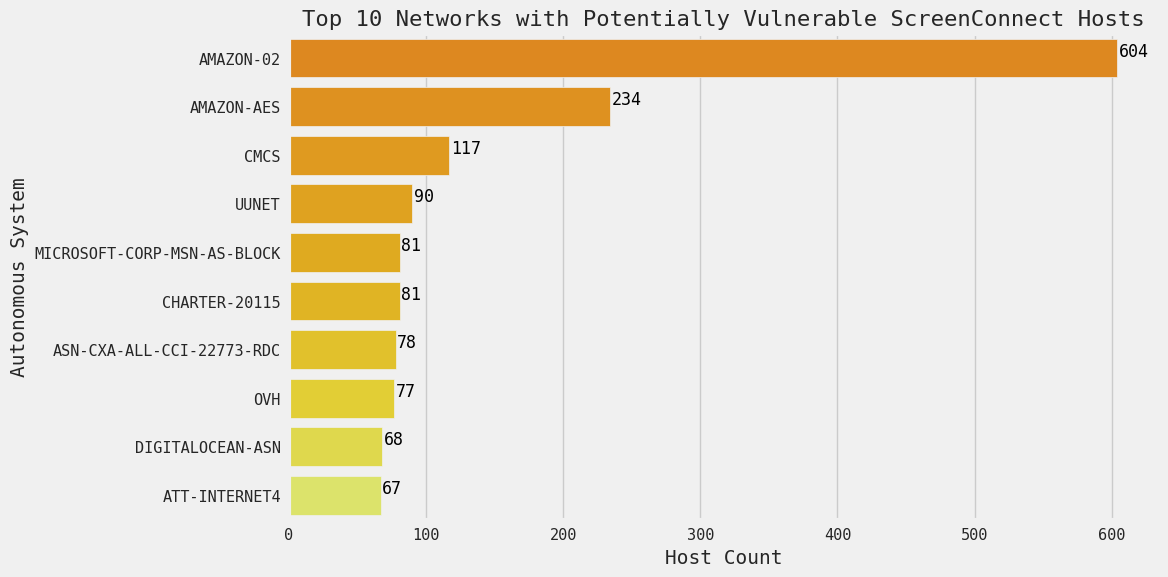

Les graphiques suivants illustrent l'état actuel des expositions connexes au 27 février.

Il est à noter que la présence numérique de ScreenConnect se situe principalement aux États-Unis.

Figure 3. Principaux pays dont les hôtes de ScreenConnect sont exposés et potentiellement vulnérables, 27 février 2024

Figure 4. Principaux réseaux ayant exposé des hôtes ScreenConnect potentiellement vulnérables, 27 février 2024

Parmi les hôtes potentiellement vulnérables, il semble qu'il y ait une présence particulièrement importante d'instances hébergées dans AWS (AMAZON-02 et AMAZON-AES).

Les lecteurs habitués aux blogs précédemment publiés sur Censys Research reconnaîtront peut-être ces deux réseaux, qui ont déjà été identifiés comme des réseaux où l'on a observé activité trompeuse de pots de miel et de données faussement positives à plusieurs reprises. À l'heure où nous écrivons ces lignes, il n'existe aucune preuve solide d'un comportement trompeur similaire sur ces réseaux en rapport avec le logiciel ScreenConnect.

Compte tenu de la simplicité et de l'attrait de cet exploit, nous pensons que toute instance vulnérable de ScreenConnect exposée publiquement est très probablement exposée à un risque élevé de compromission dans un avenir immédiat.