Lorsque les entreprises se rendent à un salon professionnel, elles sont nombreuses à tenter de se démarquer des autres stands. En règle générale, vous verrez de grandes présentations de produits accompagnées de vidéos convaincantes ou de témoignages de clients de premier plan. Chaque stand essaie de faire une impression durable que vous emporterez avec vous au dîner, dans votre chambre d'hôtel et, espérons-le, au travail. À l'adresse Censys, nous avons créé une expérience omniprésente pour nos invités. Nous avons créé une démonstration de produit vraiment unique qui reste avec vous pendant et en dehors de la salle d'exposition. C'est quelque chose que vous pouvez montrer à vos amis lors des "happy hours" et de retour au bureau. Nous avons organisé un jeu de capture du drapeau jouable pendant la conférence sur la sécurité Blackhat. Le concept de capture du drapeau en tant que démo est issu de l'un des projets gagnants du hackathon Censys et nous sommes ravis de partager la façon dont nous avons procédé, ce que nous avons appris et la façon dont vous pouvez participer.

Capturez le drapeau pour les débutants

La capture du drapeau (CTF) est un exercice couramment pratiqué au sein de la communauté de la sécurité pour former les experts et les employés de la sécurité à la manière dont les pirates informatiques s'emparent généralement de votre infrastructure. L'exercice commence par un résumé du scénario. Dans le nôtre, nous avons dit que le RSSI du camp de mercenaires Arvala7 (il s'agit de références aux Mandaloriens) devait trouver les meilleurs pirates et outils pour protéger son infrastructure. Ils nous ont dit qu'il y avait neuf drapeaux cachés dans leur infrastructure et nous ont mis au défi de les trouver tous les neuf.

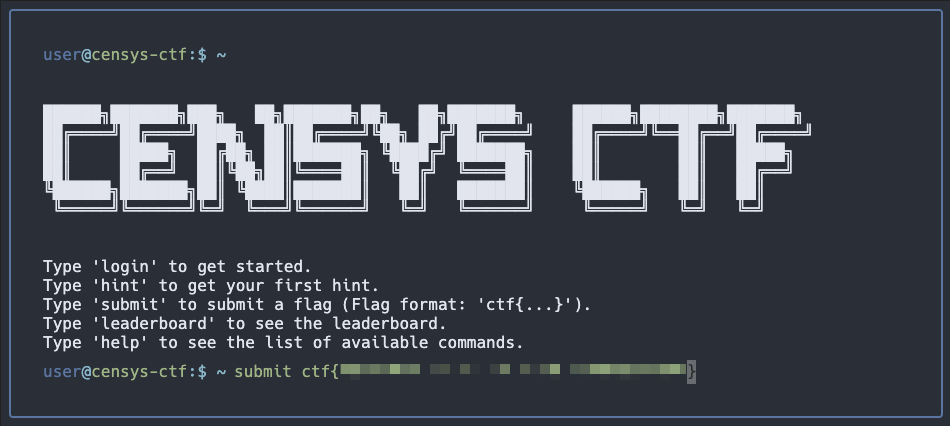

Un drapeau est simplement une chaîne de caractères (par exemple le texte ctf{abc123}) cachée quelque part dans l'infrastructure, là où un utilisateur moyen n'est pas censé se trouver.

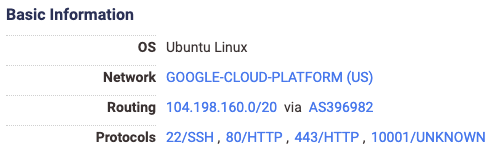

Par exemple, l'un des hôtes mis en place par Arvala7 dispose des services suivants :

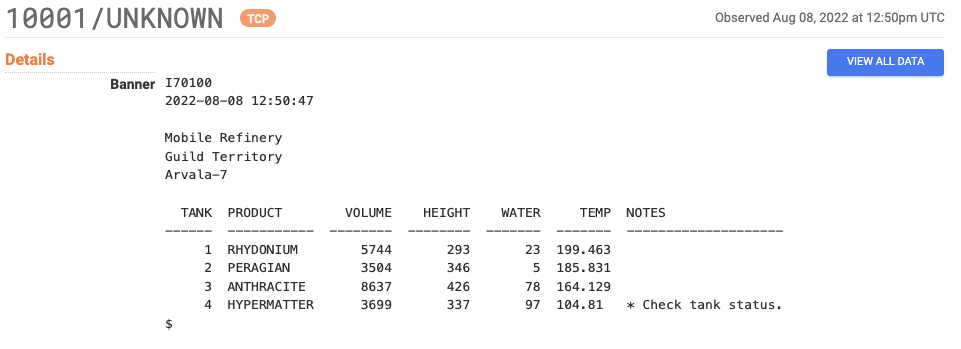

La première chose qui attire l'attention d'un attaquant est le service inconnu sur le port non standard 10001. Après une inspection plus approfondie, nous pouvons voir que ce service a une bannière plutôt intéressante :

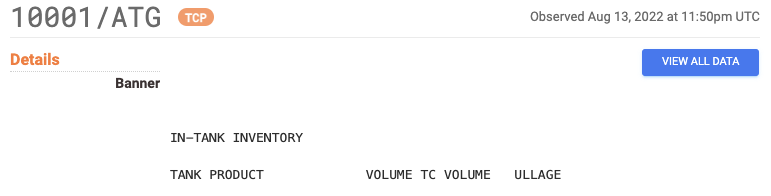

Cela ressemble beaucoup à un autre service que nous répertorions, les jauges de réservoir automatisées(ATG), qui sont des dispositifs qui fournissent aux opérateurs de pompes à essence et aux vendeurs des informations de base sur l'essence contenue dans les réservoirs situés sous votre station-service locale.

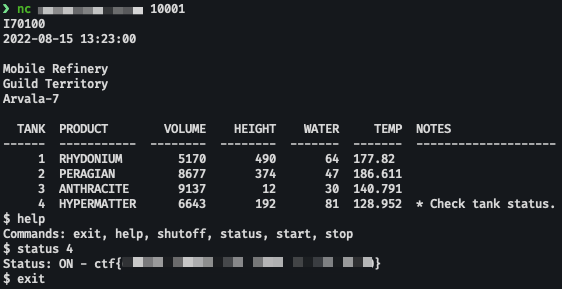

Cependant, il semble y avoir une différence essentielle entre les deux services. Le service inconnu se termine par ce qui semble être le début d'un shell. Comme il s'agit d'une partie de la capture du drapeau et d'un hôte en qui nous avons confiance, nous avons décidé d'ouvrir cet interpréteur de commandes à l'aide de netcat. Conseil de pro - n'essayez jamais d'ouvrir des shells ou d'accéder à des ordinateurs sans permission ; vous n'avez aucune idée de ce qu'il y a à l'autre bout ou de qui regarde !

Immédiatement après être entré dans l'interpréteur de commandes, nous lançons help pour obtenir une liste de toutes les commandes possibles. Nous constatons qu'il existe une commande status ainsi qu'une note sur l'état de la cuve 4. Après avoir exécuté la commande d'état pour le char 4, nous trouvons notre drapeau. Pour obtenir le crédit, assurez-vous d'entrer le drapeau dans l'interface utilisateur CTF comme indiqué.

Qu'avons-nous appris ?

Nous avons constaté qu'environ 45 % des participants ayant peu ou pas d'expérience préalable avec notre application ont pu trouver plus de la moitié des drapeaux, ce qui souligne la simplicité de notre produit de recherche et la puissance des données qui l'étayent. Nous avons également appris que nos utilisateurs apprécient le niveau de détail de nos résultats de recherche individuels et le fait qu'ils puissent voir quels services sont exécutés sur quel port. Cela ne veut pas dire que nous n'avons plus rien à faire pour améliorer l'expérience des utilisateurs, et les connaissances que nous avons acquises sur la façon dont les gens abordent ces défis comme des hackers nous ont donné un coup de pouce significatif dans la façon dont nous pouvons planifier l'avenir de Censys Search.

Vous l'avez manqué ? Pas de problème

Nous comprenons tout à fait que Blackhat ait été complètement flou. Si vous souhaitez découvrir comment Censys Search peut vous aider à répondre à des questions auxquelles seule la connaissance de tout ce qui se trouve sur Internet peut répondre, ou comment Censys peut éclairer l'infrastructure de votre entreprise afin que vous puissiez trouver et corriger les failles, appelez-nous. Nous pouvons également organiser une démonstration CTF pour vous et votre équipe afin que vous puissiez découvrir la véritable puissance du meilleur ensemble de données Internet à portée de main.