Votre téléphone sonne au milieu de la nuit et lorsque vous répondez, c'est un appel que vous redoutiez. Votre entreprise a été la cible d'une cyberattaque. Quelles en sont les conséquences ? Inconnues pour l'instant, mais un million de scénarios vous viennent à l'esprit. Les données des clients ont-elles été compromises ? Combien cela va-t-il coûter à notre organisation ? Finirons-nous en première page du New York Times ?

Les cyberattaques sont une réalité croissante pour les organisations de tous les secteurs. L'essor des environnements de travail hybrides et la multiplication des actifs basés sur le cloud ont rendu la détection et la défense contre ces attaques de plus en plus difficiles pour les équipes de sécurité. Lorsque la technologie se développe plus rapidement que ce que les équipes informatiques peuvent suivre, la visibilité est perdue. Et ce que vous ne savez pas, vous ne pouvez pas le protéger. Les entreprises qui ne disposent pas d'une stratégie solide de gestion de la surface d'attaque peuvent laisser passer des jours, des semaines, voire des mois avant d'être en mesure de détecter une menace.

Qu'est-ce qui inquiète le plus les professionnels de la cybersécurité ?

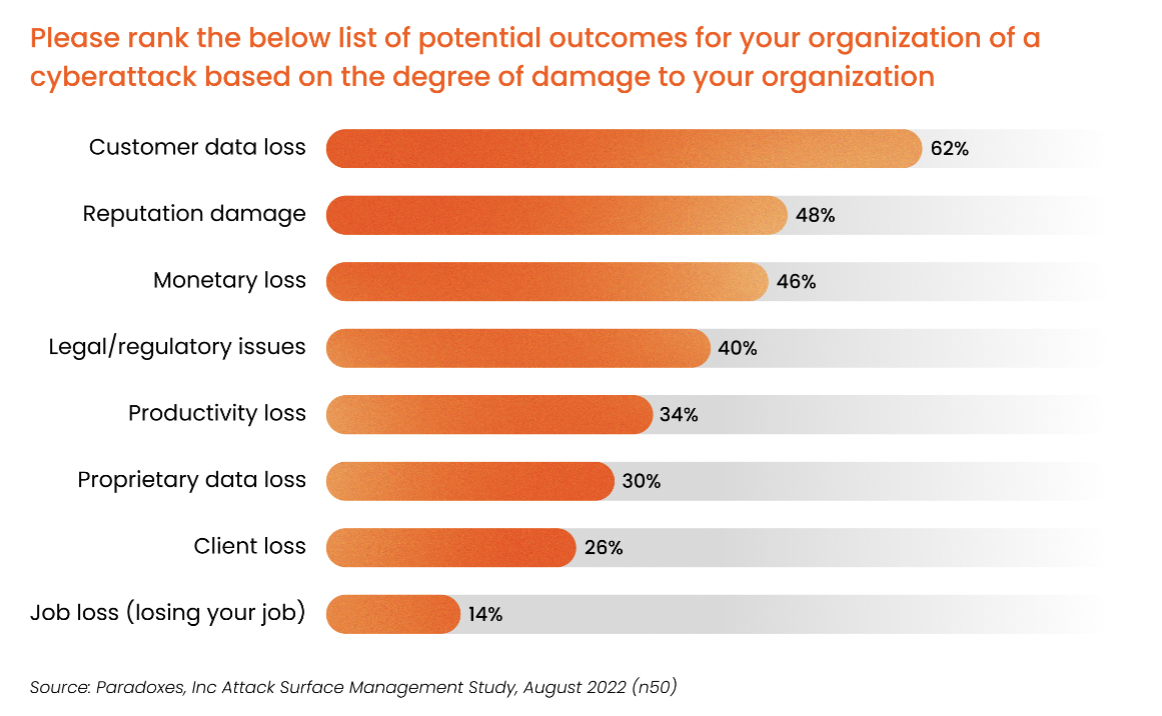

Selon une étude récente réalisée dans le cadre de notre rapport 2022 sur l'état de l'internet, 62 % des professionnels de la sécurité interrogés déclarent que la perte de données des clients à la suite d'une cyberattaque est leur plus grande crainte. Viennent ensuite les atteintes à la réputation, les pertes financières et les poursuites judiciaires. Les professionnels de la sécurité et les chefs d'entreprise savent que chacune de ces conséquences peut entraîner des perturbations majeures pour l'organisation et, souvent, créer un cauchemar en matière de relations publiques.

"Si les risques liés à la cybersécurité ne sont pas atténués, la productivité et la réussite de notre entreprise s'en trouveraient affectées. En fin de compte, il pourrait en résulter une destruction catastrophique de l'entreprise." - RSSI, Soins de santé

En ce qui concerne les tactiques d'attaque, 70 % des professionnels interrogés par Paradoxes Inc. ont déclaré que les ransomwares constituaient la principale menace pour la sécurité de leur organisation. Viennent ensuite les tentatives de phishing/spear phishing (52 %) et les attaques de logiciels malveillants (48 %). La prévention et la détection de ces trois menaces nécessitent une analyse continue de tous les actifs d'une organisation. Cela signifie qu'il faut découvrir tous les actifs Shadow IT qui peuvent exister sur plusieurs serveurs en nuage. Et si vous pensez que votre organisation ne peut pas avoir d'actifs inconnus - lorsque Censys a évalué les surfaces d'attaque de 37 grandes organisations, nous avons constaté qu'en moyenne, elles ont 44 bureaux d'enregistrement de domaines différents et sont présentes chez 17 fournisseurs d'hébergement différents .

"Chaque mois, je découvre de nouveaux actifs publics que nous possédons et dont je n'avais pas connaissance. - Ingénieur principal, technologie

Détection des menaces, défense et remédiation avec la gestion de la surface d'attaque

Une plateforme de gestion de la surface d'attaque peut fournir l'analyse continue qui peut aider les organisations à détecter, défendre et remédier aux cyberattaques qui peuvent menacer votre entreprise. La vue complète et actualisée de la surface d'attaque externe de votre organisation qu'offre ASM permet de mieux comprendre le niveau d'exposition de chaque actif, ce qui signifie que les parties prenantes à tous les niveaux de l'organisation, des ingénieurs en sécurité logicielle au RSSI, peuvent faire leur travail plus efficacement et garder une longueur d'avance sur les menaces.

Pour en savoir plus sur la manière d'éviter les pires scénarios de cyberattaques, et découvrir les points de vue des meilleurs professionnels de la sécurité, consultez notre ebook : Threat Detection, Defense & Remediation using ASM.

Télécharger l'ebook