ACTUALIZACIÓN 2023-06-28: Una sección del segundo párrafo de este artículo que describe los hosts FCEB que examinamos para este análisis fue editada para mayor claridad.

Resumen ejecutivo

El 13 de junio, CISA publicó el BOD 23-02 con el objetivo de mitigar los riesgos asociados con las interfaces de gestión accesibles de forma remota que podrían permitir la configuración o el control de las redes de las agencias federales desde la Internet pública. Estos dispositivos expuestos a Internet han sido durante mucho tiempo la fruta madura para que los actores de amenazas obtengan acceso no autorizado a activos importantes, y es alentador que el gobierno federal esté dando este paso para mejorar proactivamente su postura general de seguridad y la de sus sistemas adyacentes.

Censys llevaron a cabo un análisis de las superficies de ataque de más de 50 organizaciones y suborganizaciones del Poder Ejecutivo Civil Federal (FCEB). A lo largo de nuestra investigación, descubrimos un total de más de 13.000 hosts distintos repartidos en más de 100 sistemas autónomos asociados a estas entidades. Examinando los servicios que se ejecutaban en estos hosts, Censys encontró cientos de dispositivos expuestos públicamente dentro del ámbito descrito en la directiva.

Hallazgos

Censys realizó una búsqueda específica de interfaces de gestión remota de acceso público asociadas a dispositivos en red, incluidos, entre otros, routers, puntos de acceso, cortafuegos, VPN y otras tecnologías de gestión remota de servidores.

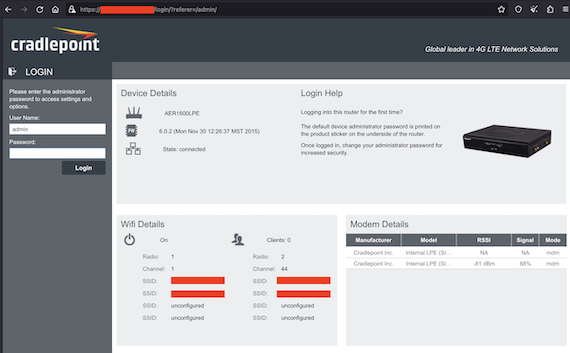

En el transcurso de nuestra investigación, descubrimos casi 250 instancias de interfaces web para hosts que exponían dispositivos de red, muchos de los cuales ejecutaban protocolos remotos como SSH y TELNET. Entre ellos se encontraban varios dispositivos de red Cisco con interfaces Adaptive Security Device Manager expuestas, interfaces de routers Cradlepoint de empresa que exponían detalles de la red inalámbrica y muchas soluciones de cortafuegos populares, como los dispositivos Fortinet Fortiguard y SonicWall.

Interfaz web del router Cradlepoint de acceso público atribuido a una organización FCEB

También se encontraron más de 15 instancias de protocolos de acceso remoto expuestos, como FTP, SMB, NetBIOS y SNMP, ejecutándose en hosts relacionados con el FCEB. Estos protocolos tienen un historial de vulnerabilidades de seguridad, y exponerlos a Internet aumenta el riesgo de ser blanco de amenazas que intentan obtener acceso remoto no autorizado a la infraestructura gubernamental.

Múltiples dispositivos de gestión remota de servidores fuera de banda, como los servidores de consola Lantronix SLC. Según la directiva de CISA, "Estas interfaces fuera de banda nunca deben ser accesibles directamente a través de la Internet pública".

Más allá del alcance del BOD 23-02, también identificamos otros problemas de seguridad dignos de mención en estos hosts, entre los que se incluyen:

- Múltiples instancias de herramientas de transferencia de archivos gestionadas expuestas, como MOVEit transfer, GoAnywhere MFT, VanDyke VShell file transfer y SolarWinds Serv-U file transfer. Los servicios gestionados de transferencia de archivos suelen ser el blanco de ataques de robo de datos debido a la naturaleza sensible de los datos que manejan.

- Más de 10 hosts que ejecutan servicios HTTP que exponen listados de directorios de sistemas de archivos, una fuente común de fuga de datos sensibles.

- Servidores de escaneo de vulnerabilidades Nessus expuestos, diseñados para detectar puntos débiles en las redes internas y convertirse así en objetivo como fuente de información sobre la red y trampolín para futuros ataques.

- Dispositivos físicos Barracuda Email Security Gateway expuestos, que recientemente fueron noticia tras descubrirse un día cero crítico que estaba siendo explotado activamente para robar datos.

- Más de 150 instancias de software al final de su vida útil, incluidos Microsoft IIS, OpenSSL y Exim. El software al final de su vida útil es más susceptible a nuevas vulnerabilidades y exploits porque ya no recibe actualizaciones de seguridad, lo que lo convierte en un blanco fácil

Próximos pasos

Los organismos FCEB deben tomar medidas de conformidad con el BOD 23-02 en un plazo de 14 días a partir de la identificación de uno de estos dispositivos, ya sea protegiéndolo de acuerdo con los conceptos de la Arquitectura de Confianza Cero o retirando el dispositivo de la Internet pública. Aunque este mandato se aplica directamente a las organizaciones FCEB, se recomienda que todas las organizaciones, independientemente de su tamaño, tomen medidas para identificar y reforzar estas interfaces dentro de sus redes, ya que a menudo son objetivos fáciles para los actores de amenazas.