(Como se informó en "Russian Ransomware C2 Network Discovered in Censys Data")

Resumen ejecutivo

A finales de enero de 2023, los analistas de Censys revisaron el host F (95.213.145.99), previamente identificado en los informes de Censys como un host probablemente malicioso con base en Rusia que ejecutaba un kit de ransomware de Comando y Control (C2) con callbacks a un monedero Bitcoin asociado. Al volver al host, se observó que los puertos primarios que ejecutaban el software C2 y los callbacks de criptomoneda habían sido eliminados, sin embargo el host ahora mantiene activamente un puerto que ejecuta Metasploit Pro (un software comercial de pruebas de penetración). Siguiendo la historia del host a través de los datos de Censys , se estima que el host es probablemente mantenido por el mismo usuario(s) que durante el tiempo del informe anterior. Además, el mantenimiento activo de un puerto expresamente para Metasploit además de las observaciones históricas de Censyspuede indicar que el host ha cambiado sus responsabilidades anteriores de alojar kits de ransomware y facilitar el acceso directo y el pago, a un papel más de gestión en busca de nuevas víctimas de ataques.

Observaciones

Contexto:

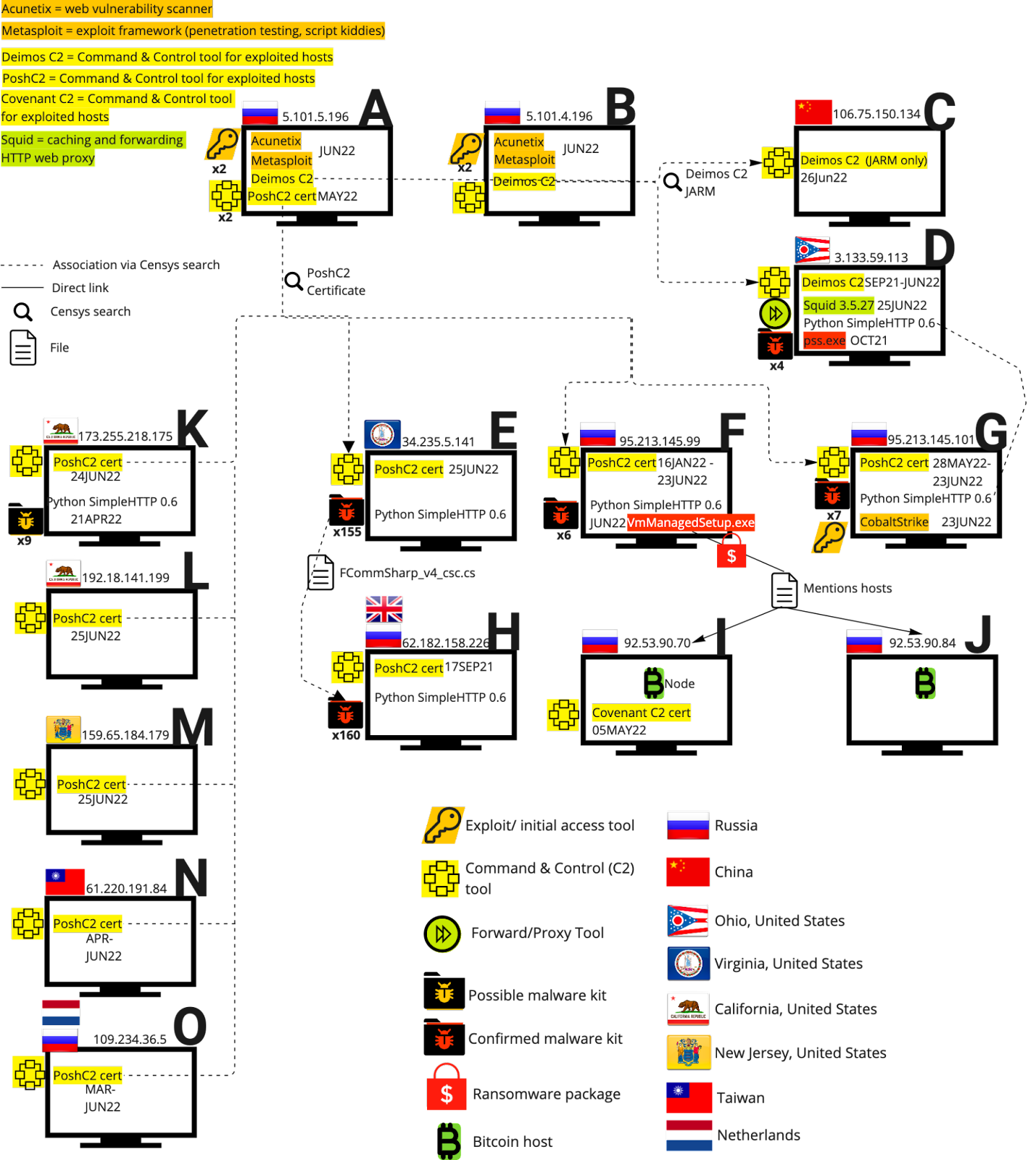

Referencia: Este seguimiento se centra en el "Host F", como se identifica en el informe del 18 de julio de 2022 de Censys"Russian Ransomware C2 Network Discovered in Censys Data". Todos los demás nombres e identidades de host a los que se hace referencia son los de dicho informe; véase el diagrama a continuación.

En un esfuerzo por comprender la evolución de los hosts nefastos a lo largo del tiempo, los analistas de Censys volvieron a los hosts señalados en informes anteriores de Censys para observar cualquier cambio significativo en la postura o los desarrollos nefastos. Como se indica en este informe, se observó anteriormente que el host F alojaba paquetes de ransomware C2 que estaban vinculados con devoluciones de llamada a nodos Bitcoin. La progresión del Host F a través de la nueva adición de un puerto Metasploit creó un motivo de preocupación y potencialmente identifica al Host F como parte de una red de ransomware más grande. Esta posibilidad surge al ver que el Host F sigue ahora las tendencias observadas en el Host A y el Host B de tener tanto software C2 como Metasploit en ejecución, con los enlaces a nodos Bitcoin proporcionando más motivos para el escrutinio y una suposición razonable de casos de uso malicioso.

Diagrama de análisis de enlaces del informe de referencia:

Proceso analítico:

El 30 de enero de 2023, el host F (95.213.145.99) ejecutaba dos puertos. Estos puertos son 5357/HTTP (que se observó ejecutando Microsoft Windows) y 7070/UNKNOWN (aunque desconocido, este puerto está posiblemente asociado con AnyDesk, ya que 7070 se identifica comúnmente como el puerto de escucha predeterminado para el software de escritorio remoto AnyDesk ).

Sin embargo, a partir de la mañana del 24 de enero de 2023, el Host F también estaba ejecutando el puerto 3790/HTTP, que se observó ejecutando Rapid7 Metasploit Pro y NGINX. En este puerto había un certificado de Metasploit autofirmado y no fiable(da6330dad891b30e0f92bd0e2e53162ca3dd8dc4f0d6415d69d4d2d9e4efa5e7).

El puerto 3790 que ejecuta Metasploit no se observó en el momento del informe anterior de Censys', y se añadió por primera vez el 13 de octubre de 2022. Sólo tres días antes, el 10 de octubre de 2022, el puerto 4444 fue eliminado del host por última vez. (El puerto 4444/TCP/UDP es el puerto de escucha por defecto para Metasploit.) El mantenimiento de un puerto de escucha activo para Metasploit inmediatamente seguido de la inclusión de un puerto de explotación activo probablemente indica que el usuario o usuarios que mantienen este puerto siguen activos y son los mismos que los observados anteriormente en 2022.

Junto con el cambio en los puertos de Metasploit y Metasploit probable que se ejecuta a principios de octubre de 2022, los puertos asociados de Windows también cambió (a los dos puertos observados actualmente que 5357 y 7070). Esto solidificaría aún más la explicación del cambio de puerto como una actualización del sistema operativo de los usuarios, ya que según Rapid7 (los desarrolladores del software Metasploit) los usuarios encontraron problemas con la vinculación de Metasploit al puerto 3790 después de una actualización de Windows o después de perder su directorio.

Históricamente, el puerto 3790 se elimina y se vuelve a añadir aproximadamente cada 30 días, junto con otros cambios en los puertos asociados a Windows. Se ha observado que esta eliminación dura entre un día y ocho días antes de volver a añadirse. Desde el 30 de enero de 2023, este puerto sigue siendo eliminado del host.

Otros puertos que se vieron activos en el host incluyen el puerto 40815 que se autoidentificó como "Rapid7 Security Console" y el puerto 8834 que se observó con el software para el escáner de vulnerabilidades "Nessus" de Tenable. Se observaron a principios o mediados de diciembre y se eliminaron el 21 y 22 de diciembre de 2022, respectivamente. Además, el puerto 8000 (del que Censys informó que incluía un kit de malware y callbacks a un monedero Bitcoin), fue observado por última vez por Censys el 13 de septiembre de 2022, cuando el puerto fue eliminado del host.

Tras un análisis más detallado de los datos históricos de Censys del Host F, no se observaron consistencias en la eliminación y adición de puertos como las observadas ahora desde las presuntas actualizaciones de software observadas en octubre de 2022. Todos los demás hallazgos dignos de mención se registraron y notificaron en el informe de julio de 2022 mencionado en Censys. Una vez finalizada la revisión, los analistas de Censys consideran que esta información puede indicar que el host F ha cambiado sus responsabilidades anteriores de alojar kits de ransomware y facilitar el acceso directo y el pago, a un papel más directivo en la búsqueda de nuevas víctimas de ataques. Otra posibilidad es que este host sea o haya sido parte de un grupo de ransomware y también un probador de penetración de día, ya sea durante o después de la eliminación de los kits de ransomware y las transiciones de puerto a Metasploit.

Para más información, envíe un correo electrónico a federal@censys.io. Para consultar este informe y otros, visite censys.io/federal.