Publicado el 19.09.2022

Parte 1. Redis Redis

Para llevar

- Hay 39.405 servicios Redis no autenticados de un total de 350.675 servicios Redis en la Internet pública.

- Casi el 50% de los servicios Redis no autenticados en Internet muestran signos de un intento de compromiso.

Prefacio

En esta nueva serie de posts, hemos decidido responder a la pregunta: "¿Cuál es el estado de las bases de datos en Internet?". Podemos responder a esta pregunta con extremo detalle utilizando nuestro conjunto de datos.

Este informe es el primero de varios. En los próximos meses, publicaremos un análisis detallado de varias tecnologías de bases de datos diferentes, y comenzaremos nuestro viaje a las "Bases de datos. EXPOSED!" con la popular base de datos en memoria Redis

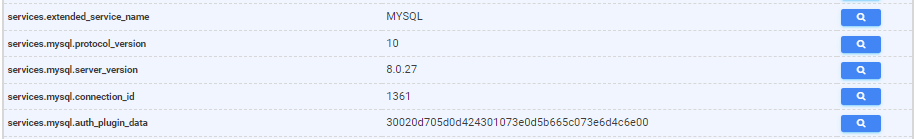

Pero antes de ir mucho más lejos, hablemos de lo que significa que una base de datos esté "expuesta" en Internet. Nuestro escáner intentará hablar el lenguaje nativo de cualquier servicio que estemos intentando enumerar. Por ejemplo, nuestro escáner construirá un paquete que sólo un servidor MySQL sabe cómo manejar, y a cambio, obtenemos una respuesta que nos da más información sobre ese servicio en ejecución.

Respuesta del servidor MySQL.

Censys nunca intentará autenticarse con ninguno de los servicios de bases de datos que encontremos. Establecemos un "apretón de manos" con el servidor remoto utilizando el protocolo nativo y parseamos las respuestas en un conjunto de campos, lo que facilita la búsqueda.

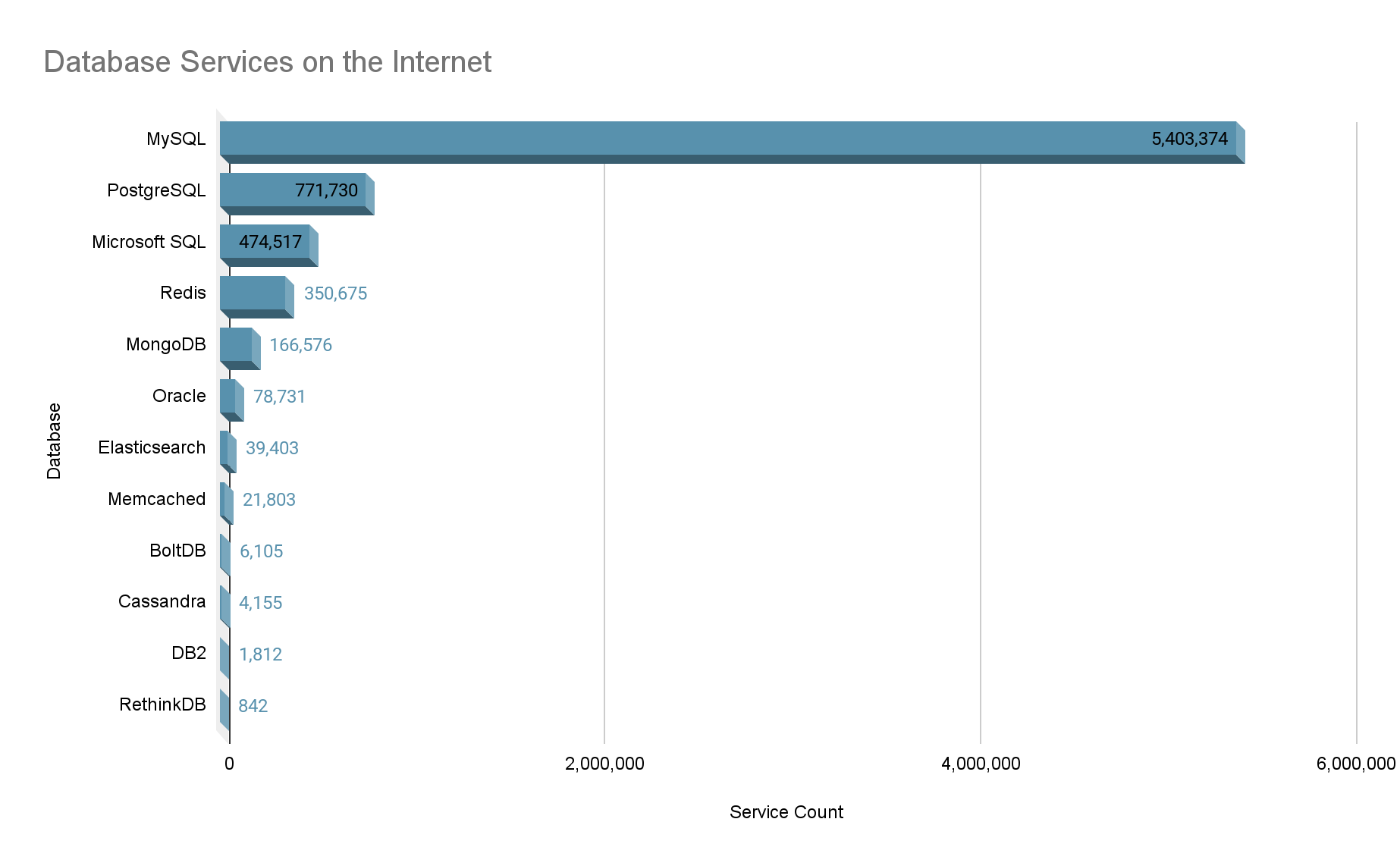

En el momento de escribir estas líneas, había 220.010.967 hosts con uno o más servicios de Internet expuestos. De ellos, 5.889.954 hosts (el 2,6% del total) ejecutan una o más de las doce tecnologías de bases de datos que analizaremos a lo largo de esta serie. A continuación se muestra un gráfico con las principales bases de datos ordenadas por número de servicios.

(Servicios de bases de datos encontrados por Censys)