Resumen

- Se descubrió una vulnerabilidad crítica de recorrido transversal en el servidor Muhttpd utilizado por muchos enrutadores de puerta de enlace Arris a la que se asignó CVE-2022-31793.

- Si tiene éxito, un atacante podría obtener acceso a la configuración del dispositivo, incluido el acceso a las contraseñas.

- Se han identificado varios ISP importantes que utilizan este software vulnerable.

- Los dispositivos Arris se pueden encontrar utilizando la siguiente consulta de búsquedaCensys .

Introducción

El 29 de julio de 2022, Derek Abdine, un investigador de seguridad, reveló múltiples vulnerabilidades en los routers Arris, siendo la más crítica la CVE-2022-31793. Esta vulnerabilidad permite a un usuario remoto no autenticado acceder y descargar cualquier archivo del sistema de archivos del dispositivo mediante un simple exploit de path traversal. Un atacante más sofisticado puede descargar la configuración del sistema del dispositivo, incluida la configuración WiFi y la contraseña de administrador.

Comúnmente encontrados en redes residenciales y pequeñas empresas, estos routers son lo único que separa Internet de individuos que se creían a salvo de amenazas externas. Dado que estos dispositivos son entregados a los clientes por su proveedor de Internet, la exposición conocida y potencial es enorme. Sin embargo, el culpable de esta vulnerabilidad se encuentra en el software subyacente que gestiona las peticiones HTTP de una página de administración de red: Muhttpd, un demonio HTTP embebible escrito en el lenguaje de programación C. Es importante señalar que esta vulnerabilidad ha existido en el código fuente desde el primer commit en 2006, lo que significa que cualquier dispositivo que utilice este software ha sido potencialmente explotable durante más de dieciséis años.

Identificación de

En el momento de escribir esto (2 de agosto de 2022), Censys observó 20.081 hosts únicos que parecen estar ejecutando una interfaz de administración del router Arris expuesta a Internet. Y aunque Censys solo puede monitorizar dispositivos que han sido configurados para aceptar conexiones externas, se estima que millones de dispositivos pueden haber sido vulnerables a este exploit en particular:

"Hay millones más que no están orientados a Internet o que no son fácilmente identificables desde Internet (dependiendo de la huella de despliegue agregada de los ISP)". - Aviso original

Aunque, como parte de la revelación responsable, se notificó a múltiples ISP y desde entonces han parcheado la mayoría de los dispositivos vulnerables.

Mediante una sencilla consulta de búsqueda en Censys , hemos podido determinar que la mayoría de estos dispositivos se encuentran en el sistema autónomo ATT-INTERNET4(AS7018), con más de 15.000 dispositivos, seguido de WINDSTREAM(AS7029), con 2.300 hosts.

| Sistema autónomo |

Recuento de anfitriones |

| ATT-INTERNET4 |

15,760 |

| WINDSTREAM |

2,300 |

| FRONTIER-FRTR |

1,122 |

| SNET-FCC |

793 |

| ZIPLY-FIBER |

26 |

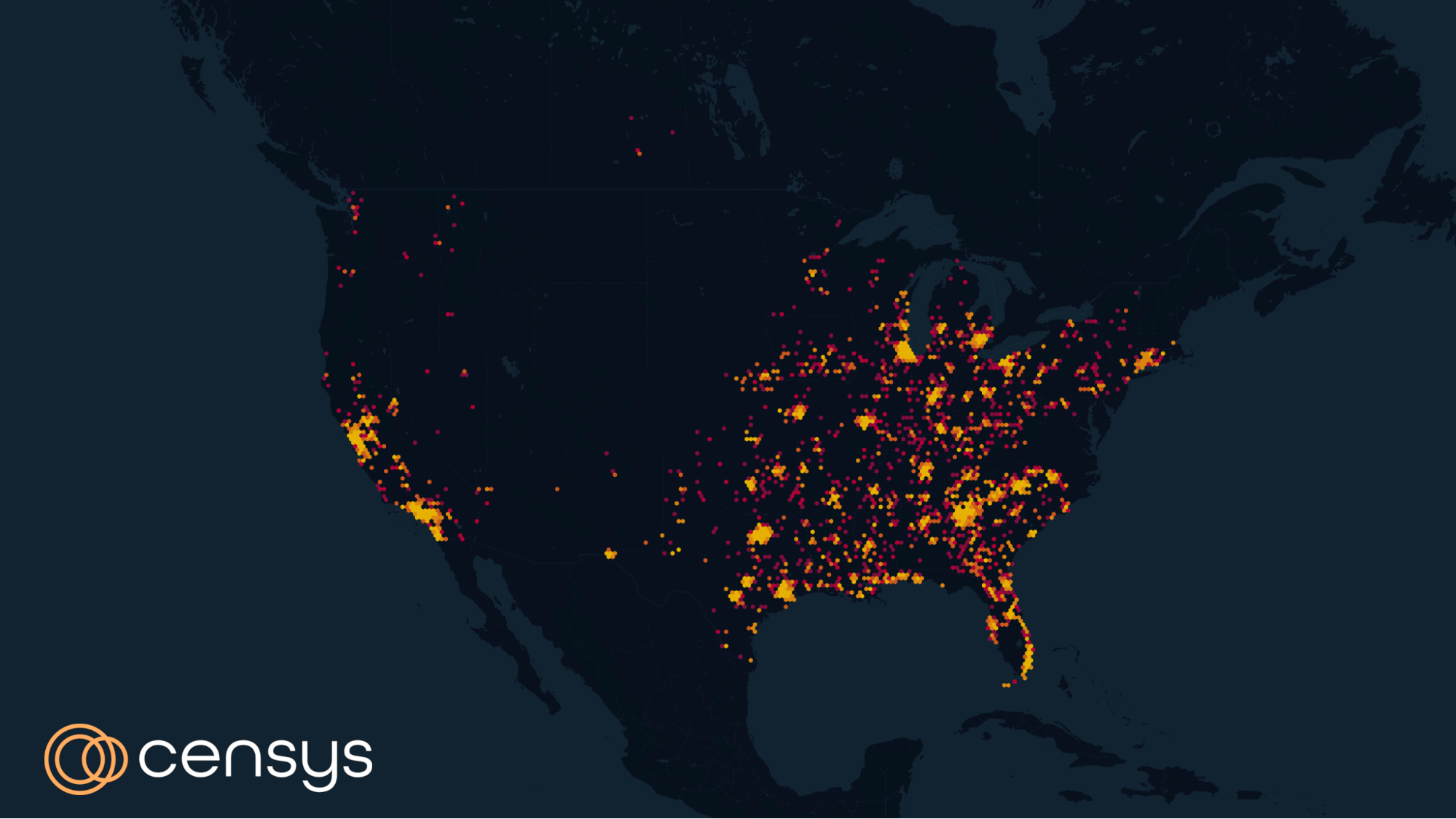

Dado que la instalación de estos dispositivos parece estar aislada a sólo un pequeño número de ISP (aunque ISP gigantes), la mayoría de ellos se encuentran en los EE.UU., con unos pocos hosts aquí y allá en Canadá. A continuación se muestra un mapa geográfico de todos los routers Arris observables según Censys.

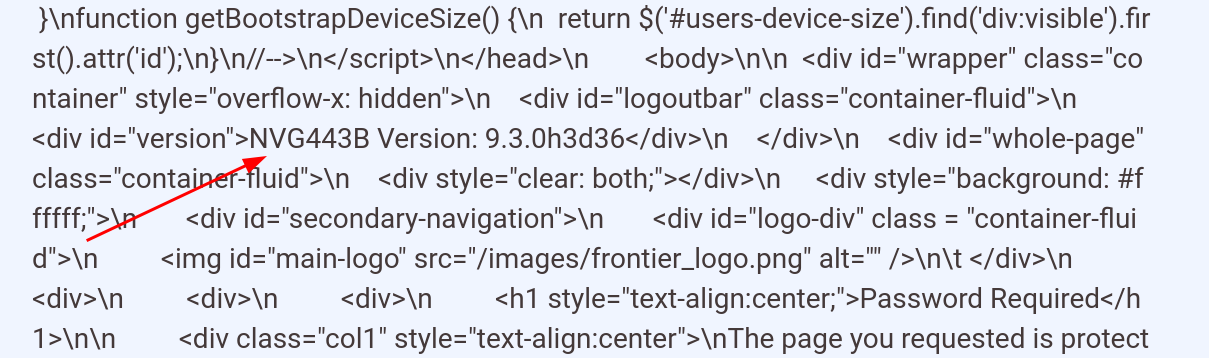

Como se indica en la entrada original del blog, no se ha hecho pública una lista completa de los dispositivos afectados; la comunidad de seguridad ha estado intentando validar los dispositivos vulnerables emitiendo una simple petición GET a sus propios dispositivos Arris. Junto con los modelos verificados enumerados en el blog de Derek(NVG443, NVG599, NVG589, NVG510, BGW210 y BGW320), Censys ha encontrado que NVG443B y NVG578HLX también son explotables.

A continuación se muestra un sencillo comando que se puede utilizar para validar si un dispositivo es vulnerable o no mediante la obtención de un archivo no invasivo desde el servidor.

También debe tenerse en cuenta que algunos de estos dispositivos incluirán un número de modelo y una versión de firmware en el cuerpo de la respuesta HTTP, que pueden verse públicamente en los resultados de búsqueda de Censys . La siguiente captura de pantalla es un ejemplo de esta salida: