À Censys , nous sommes fiers d'être des innovateurs et nous encourageons la créativité, l'expérimentation et la collaboration au sein de notre équipe. Lors de notre Hackathon 2023, nous avons mis au défi notre équipe d'ingénieurs de développer des idées pour de nouvelles solutions qui amélioreraient l'expérience de nos clients et rendraient notre produit plus accessible. Notre équipe d'intégration a relevé le défi avec une idée passionnante - CensysGPT.

Avec l'essor des technologies d'intelligence artificielle (IA) et d'apprentissage automatique (ML), les organisations tirent parti de ces outils pour simplifier la complexité et améliorer les défenses de cybersécurité. L'IA révolutionne le marché de la cybersécurité en profondeur et notre équipe d'intégration a vu une opportunité de tirer parti de la puissance de l'IA pour rendre l'apprentissage et l'utilisation de notre langage de requête Censys Search plus accessibles.

Nous sommes heureux d'annoncer que la version bêta de CensysGPT est maintenant disponible pour tous !

CensysGPT exploite la puissance de l'IA pour permettre aux utilisateurs d'exprimer leurs requêtes de recherche en utilisant le langage naturel, ce qui réduit considérablement la courbe d'apprentissage généralement associée à la maîtrise du langage de recherche Censys . En outre, CensysGPT peut traduire les requêtes de Shodan, Zoomeye et SecurityTrails en langage de recherche Censys , ce qui permet aux utilisateurs d'exploiter les capacités de diverses plateformes sans avoir à apprendre la syntaxe de chacune d'entre elles.

En simplifiant l'élaboration des requêtes, CensysGPT permet aux utilisateurs d'obtenir rapidement et facilement des informations sur les hôtes présents sur Internet. Grâce à ce nouveau processus, les équipes de sécurité, les chercheurs et les professionnels de l'informatique pourront plus facilement que jamais apprendre, utiliser et découvrir des vulnérabilités, analyser des modèles et se défendre contre les menaces à l'aide de Censys Search.

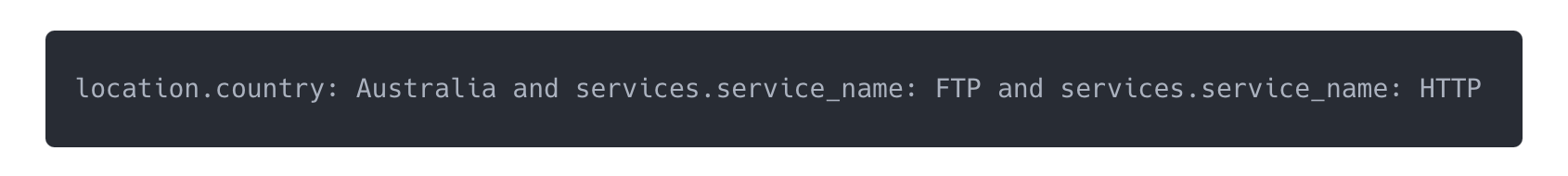

L'utilisation de CensysGPT est aussi simple que la saisie d'une requête telle que : "Montrez-moi tous les serveurs en Australie qui ont à la fois des services FTP et HTTP", CensysGPT retournera alors correctement: :

De même, lorsque l'entrée est : "Services in Brazil with the HTML title 'Index of /'", l'outil renvoie :

Un autre exemple est celui des utilisateurs qui fournissent les données : "Latitude : 51.5164 Longitude : -0.1190," la sortie générée est la suivante :

Un autre exemple est celui des utilisateurs qui fournissent les données : "Latitude : 51.5164 Longitude : -0.1190," la sortie générée est la suivante :

En outre, lorsque l'entrée est une requête de type Shodan : "country : "BZ" html : "Index Page"", CensysGPT la traduit correctement :

En résumé, CensysGPT est un outil qui change la donne et qui a le potentiel d'améliorer de manière significative l'efficacité et l'efficience de la reconnaissance des réseaux. En simplifiant la saisie des requêtes, en traduisant les recherches des concurrents et en facilitant l'extraction d'informations précieuses à partir des données du réseau, CensysGPT permet aux chercheurs en sécurité et aux professionnels de l'informatique de relever les défis de la sécurité avec une facilité sans précédent. CensysGPT est disponible dès maintenant pour des tests et des expérimentations - nous sommes impatients de savoir ce que vous en pensez !

Vous souhaitez en savoir plus sur Censys, la principale Internet Intelligence Platform™ pour la chasse aux menaces et la gestion de la surface d'attaque, ou vous voulez partager vos commentaires sur CensysGPT ? Contactez nous ici !