MISE À JOUR 2023-06-28 : Une partie du deuxième paragraphe de cet article décrivant les hôtes FCEB que nous avons examinés pour cette analyse a été modifiée pour plus de clarté.

Résumé

Le 13 juin, la CISA a publié le BOD 23-02 dans le but d'atténuer les risques associés aux interfaces de gestion accessibles à distance qui pourraient permettre la configuration ou le contrôle des réseaux des agences fédérales à partir de l'internet public. Ces dispositifs exposés à l'internet ont longtemps été la solution la plus facile pour les acteurs de la menace d'obtenir un accès non autorisé à des actifs importants, et il est encourageant que le gouvernement fédéral prenne cette mesure pour améliorer de manière proactive sa posture de sécurité globale et celle de ses systèmes adjacents.

Censys ont analysé les surfaces d'attaque de plus de 50 organisations et sous-organisations du Federal Civilian Executive Branch (FCEB). Tout au long de notre enquête, nous avons découvert un total de plus de 13 000 hôtes distincts répartis sur plus de 100 systèmes autonomes associés à ces entités. En examinant les services exécutés sur ces hôtes, Censys a trouvé des centaines de dispositifs exposés publiquement dans le champ d'application défini dans la directive.

Résultats

Censys a effectué une recherche spécifique sur les interfaces de gestion à distance accessibles au public et associées à des dispositifs en réseau, y compris, mais sans s'y limiter, des routeurs, des points d'accès, des pare-feu, des VPN et d'autres technologies de gestion de serveurs à distance.

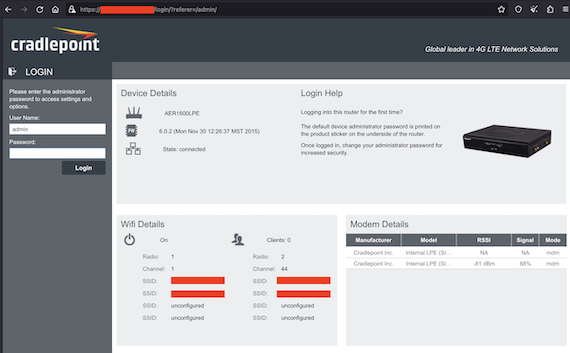

Au cours de nos recherches, nous avons découvert près de 250 exemples d'interfaces web pour des hôtes exposant des appareils réseau, dont beaucoup exécutaient des protocoles à distance tels que SSH et TELNET. Il s'agit notamment de divers appareils réseau Cisco dont les interfaces Adaptive Security Device Manager sont exposées, d'interfaces de routeurs d'entreprise Cradlepoint exposant les détails du réseau sans fil, et de nombreuses solutions de pare-feu populaires telles que les appareils Fortinet Fortiguard et SonicWall.

Interface Web du routeur Cradlepoint accessible au public et attribuée à une organisation FCEB

Plus de 15 instances de protocoles d'accès à distance exposés, tels que FTP, SMB, NetBIOS et SNMP, ont également été trouvées en cours d'exécution sur des hôtes liés à la FCEB. Ces protocoles ont un historique de vulnérabilités en matière de sécurité, et le fait de les exposer à l'internet augmente le risque d'être ciblé par des acteurs menaçants qui tentent d'obtenir un accès à distance non autorisé à l'infrastructure gouvernementale.

Plusieurs dispositifs de gestion à distance de serveurs hors bande, tels que les serveurs de console SLC de Lantronix. Selon la directive de la CISA, "ces interfaces hors bande ne doivent jamais être directement accessibles via l'internet public".

Au-delà du champ d'application du BOD 23-02, nous avons également identifié d'autres problèmes de sécurité notables sur ces hôtes, notamment

- Plusieurs instances d'outils de transfert de fichiers gérés exposés, tels que MOVEit transfer, GoAnywhere MFT, VanDyke VShell file transfer et SolarWinds Serv-U file transfer. Les services de transfert de fichiers gérés sont souvent la cible d'attaques de vol de données en raison de la nature sensible des données qu'ils traitent.

- Plus de 10 hôtes exécutant des services HTTP exposant les listes de répertoires des systèmes de fichiers, une source courante de fuite de données sensibles.

- Exposition des serveurs de recherche de vulnérabilités Nessus, qui sont conçus pour repérer les faiblesses des réseaux internes et devenir ainsi une cible en tant que source de renseignements sur les réseaux et tremplin pour de futures attaques.

- Exposition des appliances physiques Barracuda Email Security Gateway, qui ont récemment fait les gros titres après la découverte d'un jour zéro critique activement exploité pour voler des données.

- Plus de 150 instances de logiciels en fin de vie, dont Microsoft IIS, OpenSSL et Exim. Les logiciels en fin de vie sont plus sensibles aux nouvelles vulnérabilités et aux exploits car ils ne reçoivent plus de mises à jour de sécurité, ce qui en fait une cible facile.

Prochaines étapes

Les organismes FCEB sont tenus de prendre des mesures conformes au BOD 23-02 dans les 14 jours suivant l'identification de l'un de ces dispositifs, soit en le sécurisant selon les concepts de l'architecture de confiance zéro, soit en retirant le dispositif de l'internet public. Bien que ce mandat s'applique directement aux organismes FCEB, il est recommandé à tous les organismes, quelle que soit leur taille, de prendre des mesures pour identifier et renforcer ces interfaces au sein de leurs réseaux, car il s'agit souvent de cibles faciles pour les acteurs de la menace.