Publié le 09.19.2022

Partie 1 : Redis

A retenir

- Il existe 39 405 services Redis non authentifiés sur un total de 350 675 services Redis sur l'internet public.

- Près de 50 % des services Redis non authentifiés sur Internet présentent des signes de tentative de compromission.

Préface

Dans cette nouvelle série de billets, nous avons décidé de répondre à la question : "Quel est l'état des bases de données sur Internet ?". Nous pouvons répondre à cette question de manière extrêmement détaillée en utilisant notre ensemble de données.

Ce rapport est le premier d'une série. Au cours des prochains mois, nous publierons une analyse détaillée de plusieurs technologies de bases de données différentes, et nous commencerons notre voyage dans "Bases de données. EXPOSÉ !" avec la populaire base de données en mémoire : Redis

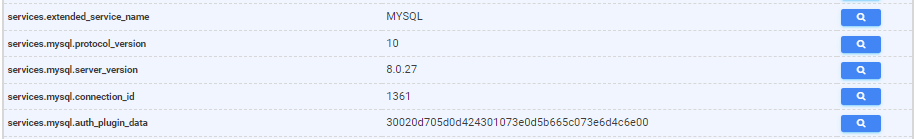

Mais avant d'aller plus loin, parlons de ce que signifie pour une base de données d'être "exposée" sur l'internet. Notre scanner tentera de parler la langue maternelle du service que nous essayons d'énumérer. Par exemple, notre scanner construira un paquet que seul un serveur MySQL sait traiter, et en retour, nous recevrons une réponse qui nous donnera plus d'informations sur ce service en cours d'exécution.

Réponse d'un serveur MySQL à la poignée de main.

Censys n'essaiera jamais de s'authentifier auprès des services de base de données qu'il trouve. Nous établissons une poignée de main avec le serveur distant en utilisant le protocole natif et analysons les réponses dans un ensemble de champs, ce qui facilite la recherche.

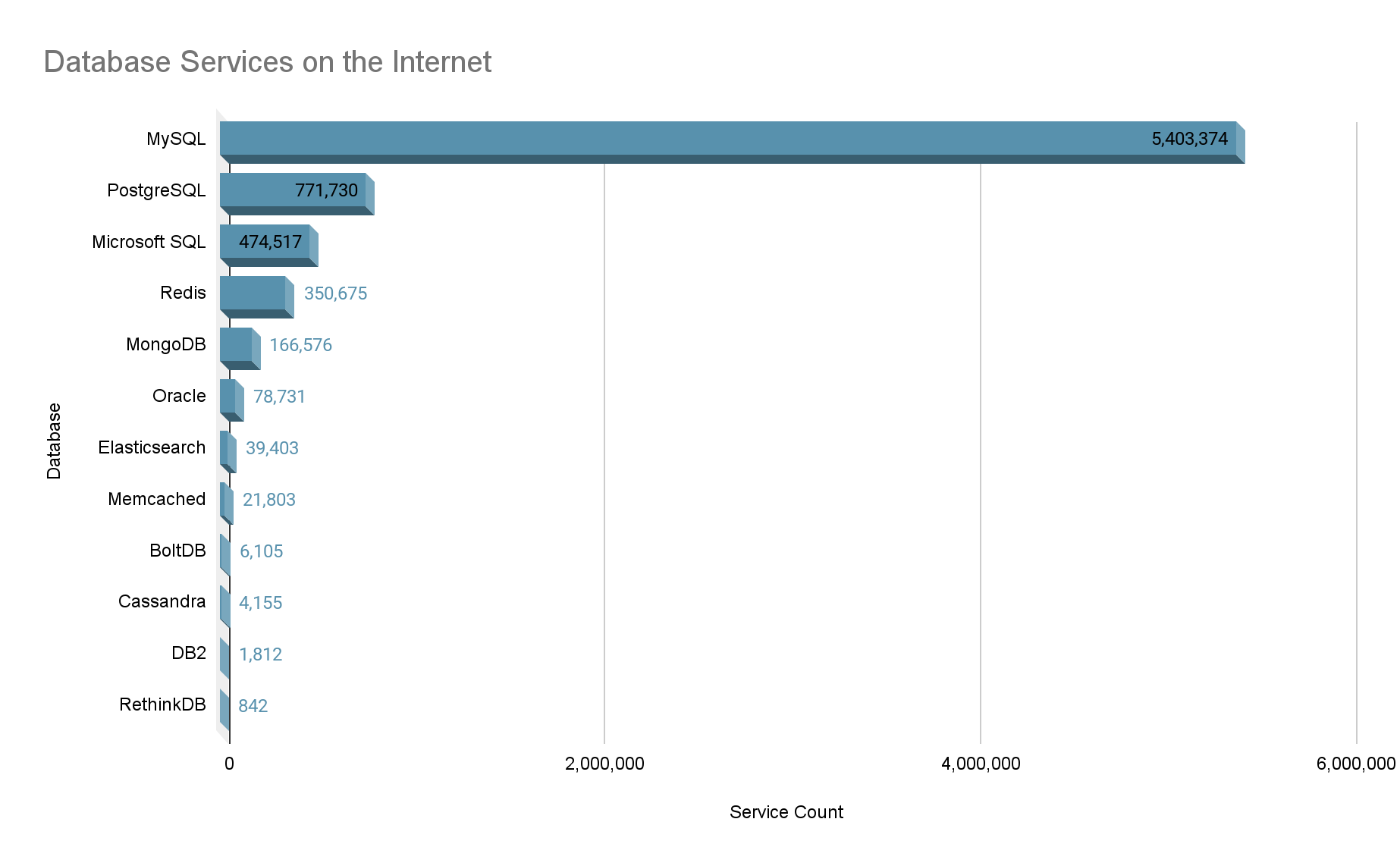

Au moment où nous écrivons ces lignes, 220 010 967 hôtes disposent d'un ou de plusieurs services Internet exposés. Parmi eux, 5 889 954 hôtes (2,6 % du total) utilisent au moins l'une des douze technologies de base de données dont nous parlerons tout au long de cette série. Le graphique ci-dessous présente les principales bases de données classées en fonction du nombre de services.

(Services de base de données trouvés par Censys)