Résumé

Introduction

Le 29 juillet 2022, Derek Abdine, un chercheur en sécurité, a révélé de multiples vulnérabilités dans les routeurs Arris, la plus critique étant CVE-2022-31793. Cette vulnérabilité permet à un utilisateur distant non authentifié d'accéder et de télécharger n'importe quel fichier sur le système de fichiers de l'appareil à l'aide d'un simple exploit de traversée de chemin. Un attaquant plus sophistiqué peut télécharger les paramètres du système de l'appareil, y compris les paramètres du WiFi et du mot de passe de l'administrateur.

Couramment présents dans les réseaux résidentiels et les petites entreprises, ces routeurs sont la seule chose qui sépare l'internet des personnes qui se croyaient à l'abri des menaces extérieures. Étant donné que ces appareils sont fournis aux clients par leur fournisseur d'accès à l'internet, l'exposition connue et potentielle est vaste. Cependant, le coupable de cette vulnérabilité se trouve dans le logiciel sous-jacent qui traite les requêtes HTTP pour une page d'administration du réseau : Muhttpd, un démon HTTP incorporable écrit en langage de programmation C. Il est important de noter que cette vulnérabilité existe dans le code source depuis le premier commit en 2006, ce qui signifie que tout appareil utilisant ce logiciel est potentiellement exploitable depuis plus de seize ans.

Identifier

À l'heure où nous écrivons ces lignes (2 août 2022), Censys a observé 20 081 hôtes uniques qui semblent utiliser une interface d'administration de routeur Arris exposée à Internet. Bien que Censys ne puisse surveiller que les appareils configurés pour accepter des connexions externes, on estime que des millions d'appareils peuvent être vulnérables à cet exploit particulier :

"Il y en a des millions d'autres qui ne sont pas orientés vers l'Internet ou qui ne sont pas facilement identifiables depuis l'Internet (en fonction de l'empreinte globale du déploiement des fournisseurs d'accès Internet). - Avis original

Cependant, dans le cadre de la divulgation responsable, plusieurs fournisseurs d'accès à Internet ont été informés et ont depuis corrigé la majorité des dispositifs vulnérables.

En utilisant une simple requête de recherche sur Censys , nous avons pu déterminer que la majorité de ces appareils se trouvent dans le système autonome ATT-INTERNET4(AS7018) avec plus de 15 000 appareils, suivi par WINDSTREAM(AS7029) avec 2 300 hôtes.

| Système autonome |

Nombre d'hôtes |

| ATT-INTERNET4 |

15,760 |

| WINDSTREAM |

2,300 |

| FRONTIER-FRTR |

1,122 |

| SNET-FCC |

793 |

| ZIPLY-FIBER |

26 |

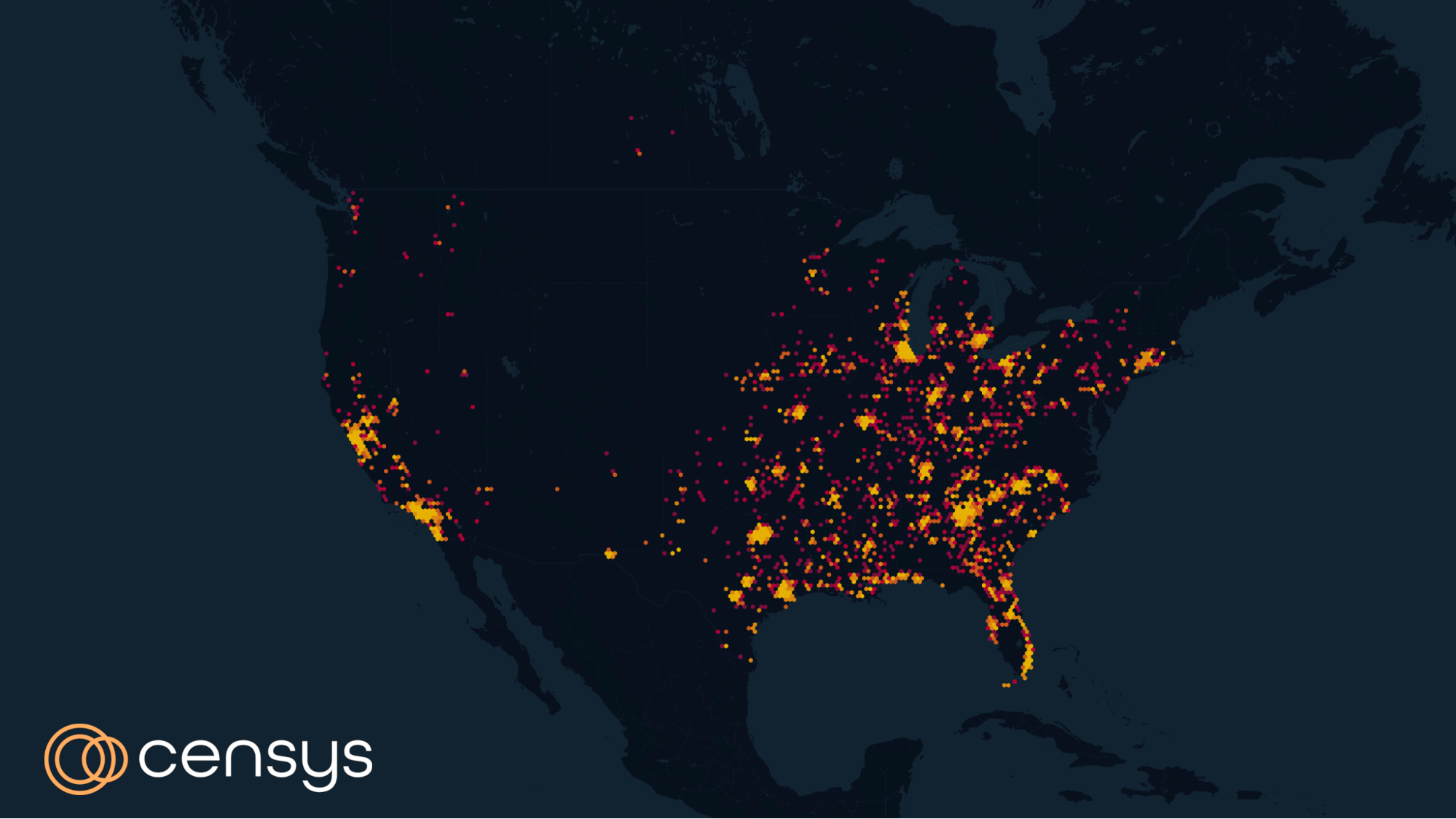

Étant donné que l'installation de ces dispositifs ne semble concerner qu'un petit nombre de fournisseurs de services Internet (même s'il s'agit de fournisseurs géants), la majorité d'entre eux sont situés aux États-Unis, avec quelques hôtes ici et là au Canada. Vous trouverez ci-dessous une carte géographique de tous les routeurs Arris observables, telle que vue par Censys.

Comme indiqué dans le billet de blog original, une liste complète des appareils concernés n'a pas été rendue publique ; la communauté de la sécurité a tenté de valider les appareils vulnérables en envoyant une simple requête GET à leurs propres appareils Arris. Outre les modèles vérifiés énumérés sur le blog de Derek(NVG443, NVG599, NVG589, NVG510, BGW210 et BGW320), Censys a découvert que les modèles NVG443B et NVG578HLX étaient également exploitables.

Vous trouverez ci-dessous une commande simple permettant de vérifier si un appareil est vulnérable ou non en récupérant un fichier non invasif sur le serveur.

Il convient également de noter que certains de ces dispositifs incluront un numéro de modèle et une version du microprogramme dans le corps de la réponse HTTP, qui peuvent être consultés publiquement dans les résultats de la recherche sur le site Censys . La capture d'écran suivante est un exemple de ce résultat :