Introduction

Samba est un service open-source qui met en œuvre le protocole SMB (Server Message Block), largement déployé depuis des décennies. Plusieurs vulnérabilités liées à Samba ont été annoncées lors d'un récent événement Pwn2Own à Austin, notamment un débordement de tas entraînant l'exécution d'une commande à distance (RCE).

La vulnérabilité se trouve dans un module VFS (Virtual File System) spécifique appelé "vfs_fruit", qui fournit une couche supplémentaire de compatibilité avec les clients de partage de fichiers d'Apple. Ce module a été introduit en juin 2014 et est actif depuis la version 4.2.0 de Samba. Bien que les rapports indiquent que cette vulnérabilité existe dans toutes les versions de Samba antérieures à 4.13.17, il semble peu probable qu'elle existe dans les versions antérieures à 4.2.0, lorsque le module vfs_fruit a été introduit pour la première fois.

Le lecteur doit noter que si un attaquant peut exploiter cette vulnérabilité à distance, des autorisations de lecture/écriture sont toujours nécessaires, ce qui peut inclure des comptes d'utilisateurs anonymes et invités, sur le serveur distant d'une manière ou d'une autre (que ce soit en bande ou hors bande). Zero Day Initiative a rédigé un excellent résumé technique de la vulnérabilité sur son blog pour plus d'informations.

Samba sur Internet

En préambule aux statistiques suivantes, le lecteur doit savoir que si Censys peut voir les versions associées à un service Samba, nous ne pouvons pas déterminer si un service a un accès utilisateur anonyme ou invité activé, ni si le module VFS vfs_fruit est en cours d'exécution sur un serveur individuel. Ces deux éléments sont nécessaires à la réussite de l'exploit.

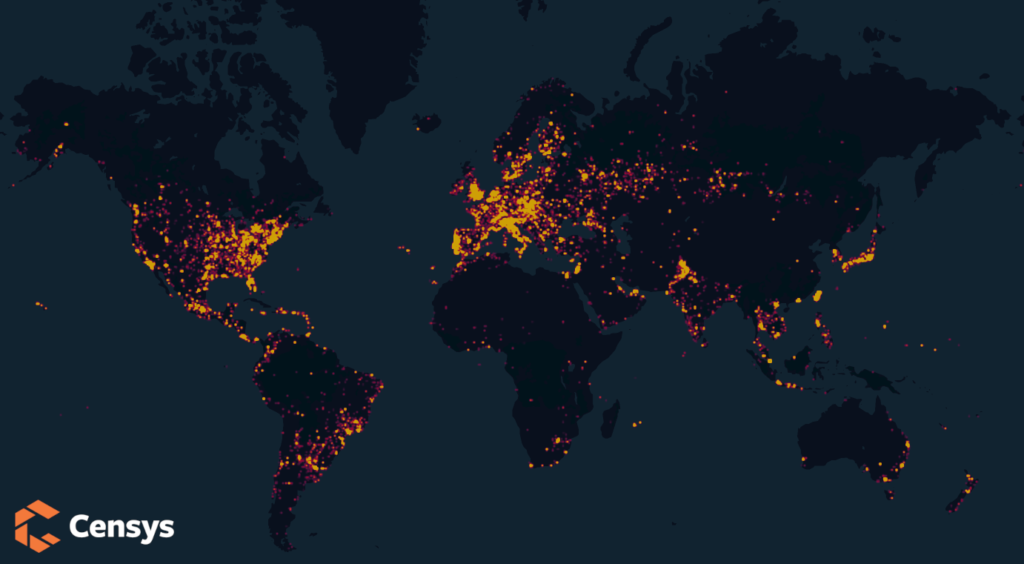

Carte thermique des hôtes utilisant Samba

Carte thermique des hôtes utilisant Samba

Censys trouvés 273 245 services Samba SMB fonctionnant sur l'internet public. Parmi eux, 22 546 hôtes n'avaient aucune version disponible, tandis que seuls 3 464 hôtes avaient une version de Samba supérieure ou égale à 4.2.0. La version la plus répandue, 3.0.37, comptait plus de 180 00 hôtes uniques.. Quant aux versions les plus susceptibles d'être vulnérables, 4.10.4 était la première avec 1 127 hôtessuivie de près par 4.4.16 avec 1 107 hôtes.

Le tableau suivant montre les 17 premières versions de Samba et le nombre d'hôtes que Censys a pu trouver.

| Version de Samba |

Nombre d'hôtes |

| 3.0.37 |

184,362 |

| Inconnu |

22,546 |

| 3.3.4 |

13,874 |

| 3.2.9 |

5,940 |

| 3.6.3 |

5,763 |

| 3.0.24 |

4,926 |

| 3.0.28a |

3,414 |

| 3.6.25 |

3,151 |

| 3.2.15 |

2,924 |

| 3.6.6 |

2,482 |

| 3.0.3 |

2,139 |

| 3.6.23 |

2,032 |

| 3.6.24 |

1,941 |

| 3.0.27a |

1,804 |

| 3.0.23d |

1,659 |

| 3.5.6 |

1,213 |

| 4.10.4 |

1,127 |

Que puis-je faire ?

- Pour contourner le bogue, un administrateur peut désactiver vfs_fruit dans le fichier de configuration smb.conf des serveurs

- Mise à jour vers la version 4.13.17, 4.14.12 ou 4.15.5 de Samba.

Censys ASM a été mis à jour avec de nouvelles empreintes pour identifier les services Samba potentiellement vulnérables.