Introduction :

Le 18 avril 2023, le NCSC, la NSA, la CISA et le FBI ont publié un avis de sécurité commun concernant les TTP à l'origine d'une campagne de logiciels malveillants menée en 2021 par APT28 (également connu sous le nom de Fancy Bear), un groupe d'acteurs de la menace parrainé par l'État russe. Cette campagne visait les routeurs Cisco non corrigés utilisant le protocole SNMP (Simple Network Management Protocol) en exploitant plusieurs vulnérabilités RCE dans SNMP (CVE-2017-6742) pour déployer des logiciels malveillants sur ces appareils. En conséquence, plusieurs actifs du gouvernement américain et environ 250 victimes en Ukraine ont été compromis. Ces vulnérabilités sont toujours activement exploitées.

SNMP a été développé pour permettre la surveillance à distance des appareils du réseau. Cependant, il peut être utilisé à des fins malveillantes pour accéder aux données internes du réseau. Dans les scénarios les plus graves, les attaquants peuvent utiliser SNMP pour prendre le contrôle de l'appareil, créer une carte complète de l'ensemble du réseau et repérer d'autres cibles potentielles sur le réseau.

CVE-2017-6742 affecte toutes les versions de SNMP (1, 2c et 3), et un attaquant peut exploiter ces vulnérabilités en envoyant un paquet SNMP spécialement conçu à un périphérique vulnérable via IPv4 ou IPv6. En utilisant des outils comme net-snmp, on peut facilement obtenir des tables de routage, des tables arp, et des informations détaillées sur le runtime. Les appareils mal configurés utilisant des chaînes de communauté par défaut ou faciles à deviner sont particulièrement vulnérables à ce type d'attaque. En plus d'exploiter CVE-2017-6742, APT28 a réussi à accéder à des informations sur les routeurs en exploitant des chaînes de communauté SNMP faibles, y compris la chaîne par défaut "public". Voir le rapport d'analyse de Jaguar Tooth rapport d'analyse du logiciel malveillant Jaguar Tooth pour plus de détails sur les TTP.

Selon l'avis de sécurité 2017 de Ciscoles 9 bases d'information de gestion (MIB) SNMP affectées par cette vulnérabilité sont :

- ADSL-LINE-MIB

- ALPS-MIB

- CISCO-ADSL-DMT-LINE-MIB

- CISCO-BSTUN-MIB

- CISCO-MAC-AUTH-BYPASS-MIB

- CISCO-SLB-EXT-MIB

- CISCO-VOICE-DNIS-MIB

- CISCO-VOICE-NUMBER-EXPANSION-MIB

- TN3270E-RT-MIB

"Toutes les MIB énumérées ci-dessus sont activées par défaut lorsque SNMP est activé. Certaines MIB peuvent ne pas être présentes sur tous les systèmes ou toutes les versions, mais elles sont activées lorsqu'elles sont présentes", peut-on lire dans l'avis.

Que vos appareils Cisco soient ou non vulnérables à cet exploit particulier, il est généralement important que les particuliers et les organisations vérifient si le protocole SNMP est activé sur leurs appareils Cisco. SNMP est un exemple d'outil puissant pour la gestion de réseau, mais dangereux entre de mauvaises mains. Les routeurs Cisco font souvent partie des infrastructures critiques d'une organisation et ne devraient pas avoir de SNMP public en cours d'exécution. Si le service doit être public, les administrateurs doivent s'assurer qu'ils ont appliqué les derniers correctifs de Cisco et atténuer la menace de cette activité malveillante, d'autant plus que les tactiques d'exploitation ont été publiées.

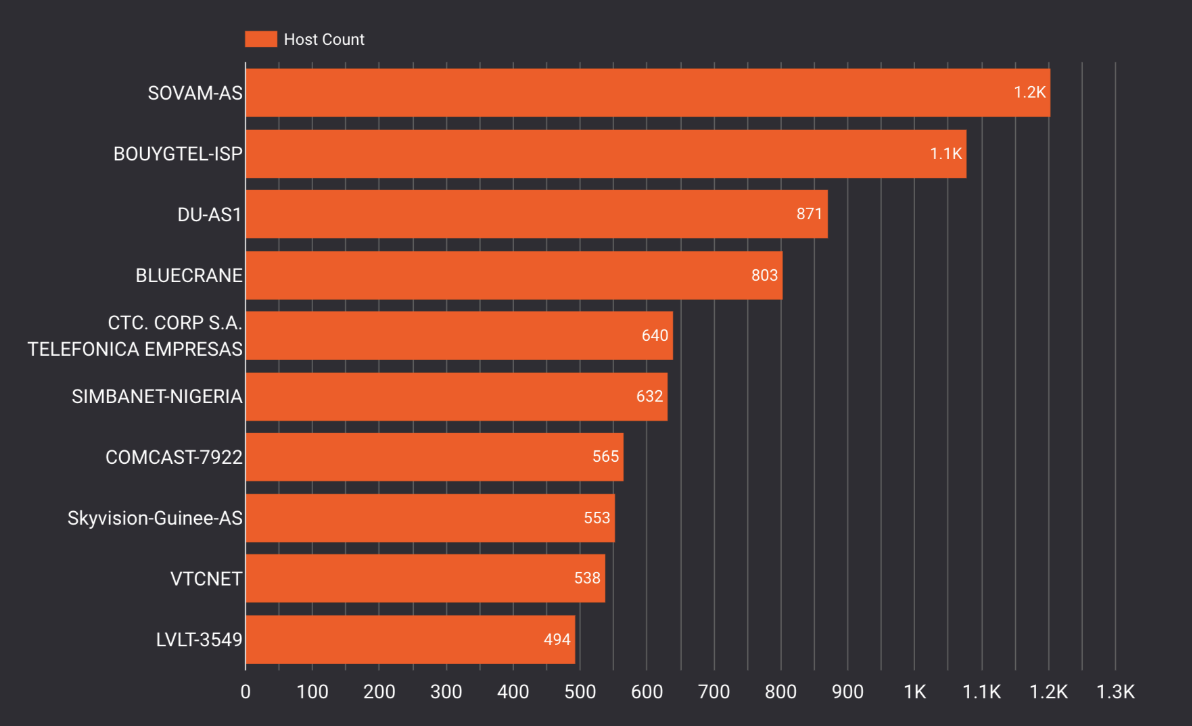

Les types de réseaux dans lesquels ces dispositifs fonctionnent sont un mélange d'entreprises de télécommunications et de fournisseurs d'accès à Internet. Le réseau le plus exposé est SOVAM-AS, qui appartient à PJSC VimpelCom, une grande entreprise de télécommunications russe.

| Top 10 des systèmes autonomes dont les routeurs Cisco exposent SNMP |

|

| Nom |

ASN |

Nombre d'hôtes |

% |

| SOVAM-AS |

3216 |

1203 |

3.05% |

| BOUYGTEL-ISP |

5410 |

1079 |

2.74% |

| DU-AS1 |

15802 |

871 |

2.21% |

| BLUECRANE |

328198 |

803 |

2.04% |

| CTC. CORP S.A. TELEFONICA EMPRESAS |

37200 |

640 |

1.62% |

| SIMBANET-NIGERIA |

16629 |

632 |

1.60% |

| COMCAST-7922 |

7922 |

565 |

1.43% |

| Skyvision-Guinee-AS |

328244 |

553 |

1.40% |

| VTCNET |

19881 |

538 |

1.36% |

| LVLT-3549 |

3549 |

494 |

1.25% |