Brève histoire de la recherche sur Censys

Censys analyse continuellement l'ensemble de l'espace public d'adresses IPv4 en utilisant la détection automatique de protocole pour présenter la représentation la plus précise de l'état actuel de l'internet. Cela signifie que nous voyons l'internet pour ce qu'il est : le bon, le mauvais et le laid. Cette année, nous avons publié un rapport résumant l'état de l'internet, que vous pouvez consulter gratuitement ici.

Notre ensemble de données est utilisé par des particuliers et des entreprises du monde entier comme source de vérité pour ce qui est exposé sur le web. Il peut être facilement interrogé à l'aide de notre moteur de recherche, de notre API ou d'un wrapper Python facile à utiliser.

Par exemple, vous pouvez rechercher les hôtes dont le service RDP présente un certificat :

same_service(services.service_name : RDP et services.certificate : *)

Vous pouvez également rechercher des hôtes exécutant un produit Raspberry Pi :

service.software.product : "Raspberry Pi"

Ou peut-être voulez-vous trouver des hôtes qui utilisent MySQL et qui sont basés en Russie :

service.software.product : "MySQL" et location.country : Russie

En fait, la réponse à une question que vous vous posez sur tout ce qui se trouve sur l'internet est à portée de main grâce à Censys. Ces requêtes peuvent utiliser des opérateurs logiques pour obtenir les informations exactes que vous recherchez et constituent une partie importante de la compréhension de la syntaxe du langage de recherche.

Qu'est-ce que la recherche d'inventaire ASM ?

Nous avons constaté qu'une grande partie de nos clients utilisaient les données de recherche pour avoir une meilleure idée de l'exposition de leurs propres actifs sur Internet. Comme nous disposons du meilleur moteur de balayage de sa catégorie, il était tout à fait dans nos cordes de créer ensuite le meilleur moteur d'attribution de sa catégorie. Ce moteur d'attribution a automatisé la découverte, l'inventaire et l'empreinte des risques des actifs exposés à Internet appartenant à une organisation, et il constitue l'épine dorsale de notre produit de gestion de la surface d'attaque.

Cela signifie que tous les actifs exposés à Internet et liés à une organisation peuvent être affichés dans une seule fenêtre et avec beaucoup plus de contexte. Nous pouvons également utiliser la même syntaxe de recherche pour poser des questions qu'avec la recherche, mais nous travaillons désormais avec les ressources qui appartiennent à notre organisation, et non plus avec l'ensemble de l'internet.

Poser des questions sur notre organisation

Maintenant que nous disposons de plus d'informations contextuelles, examinons les types de questions que nous pouvons commencer à poser. (Les requêtes suivantes nécessitent un compte ASM Censys . Si vous n'en avez pas, créez un compte de démonstration).

Existe-t-il des pages de connexion non cryptées visibles par le public ?

risques.type : "Page de connexion non cryptée"

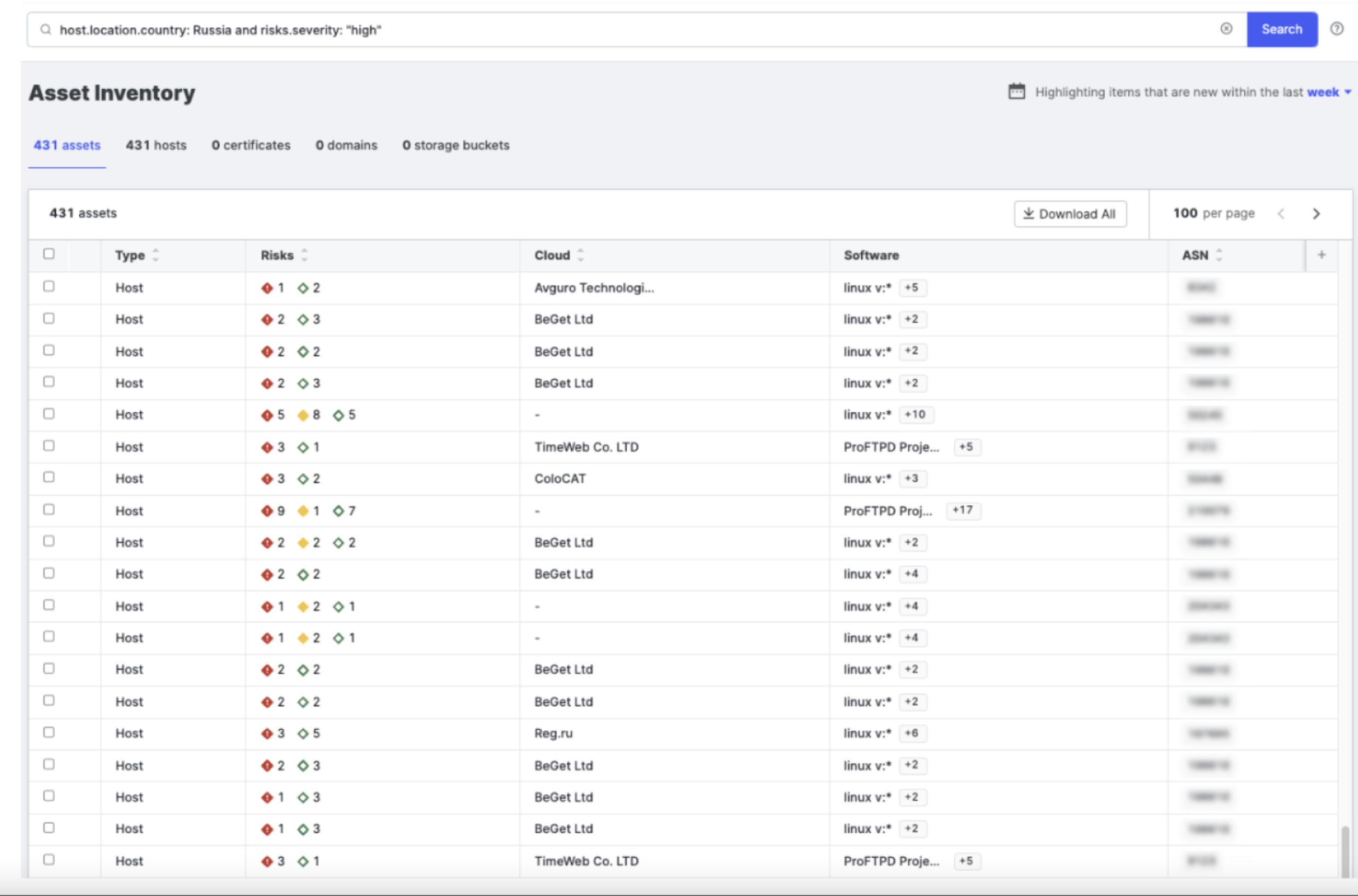

Avons-nous des actifs en Russie qui ont un score de gravité de risque élevé ?

host.location.country : Russie et risks.severity : "high"

Do we have any HTTP running on nonstandard ports?

host.services: (service_name:http and not port:{80, 443})

Notre organisation utilise-t-elle des certificats auto-signés ? Quels sont-ils et sur quels hôtes sont-ils présentés ?

certificate.parsed.signature.self_signed : true

Comme pour Censys Search, la recherche de notre surface d'attaque est très intuitive et devient très puissante avec les opérateurs logiques. Vous trouverez d'autres exemples ici. En outre, tout ceci est disponible via l'API ou l'enveloppe Python, de sorte qu'il peut être facilement intégré dans votre flux de travail existant.

Explorer la surface d'attaque de votre propre organisation

Si vous souhaitez découvrir l'exposition de votre organisation et répondre à vos propres questions sur sa surface d'attaque externe, veuillez organiser une démonstration et nous serons heureux de vous montrer ce que nous voyons de notre point de vue.

Intéressé par Censys Attack Surface Management ? Demandez une démo !

Démonstration aujourd'hui